Nmapは、無料でオープンソースのネットワーク検出およびセキュリティ監査ユーティリティであり、使いやすく、しかも非常に強力であるため、Linuxユーザーコミュニティで広く使用されています。 Nmapは、特定のターゲットで(IPによって)データパケットを送信し、着信パケットを解釈して、開いている/閉じている投稿、スキャンされたシステムで実行されているサービス、ファイアウォールまたはフィルターがセットアップされて有効になっているかどうか、そして最後に決定することによって機能します実行しているオペレーティングシステム。これらの機能はさまざまな理由で使用されており、howtoforge.comは悪意のある目的でのNmapの使用を推奨または示唆していません。

Nmapをインストール

まず、システムに「nmap」パッケージをインストールする必要があります。

CentOSの場合

yum install nmap

apt-get install nmap

sudo apt-get install nmap

Nmapセキュリティスキャナーの使用

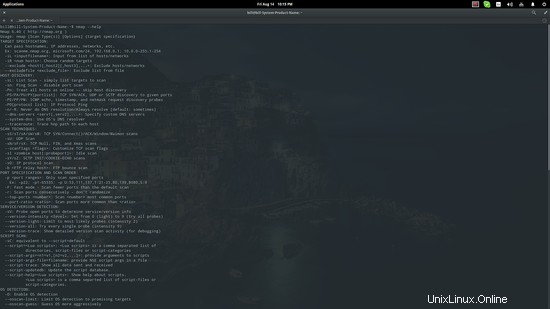

次に、端末でコマンド「nmap」を実行し、ターゲットのIPアドレスまたはWebサイトアドレス、および使用可能なさまざまなパラメータを指定します。 nmapで使用できるすべてのパラメーターの概要を取得するには、「nmap –help」コマンドを使用します。

nmapを紹介するために、読者が各コマンドを自分のニーズに合わせて変更できるようにするための簡単な説明とともに、いくつかの使用例を示します。

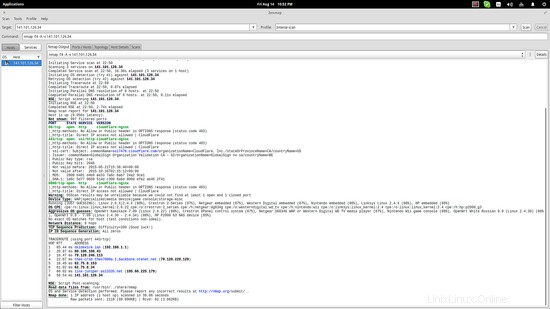

sudo nmap -sS [IP address] or [website address]

これは、ターゲットサーバーとの「ログ可能な」対話を作成せずに、Webサイトが稼働しているかどうかをすばやく確認するために使用できる基本的なコマンドです(この場合、howtoforge.com IPを使用しました)。開いているポートも4つ表示されていることに注意してください。

sudo nmap -O --osscan-guess [IP address] or [website address]

このコマンドは、ターゲットシステムで実行されているオペレーティングシステムを推測するようにnmapに指示します。すべてのポートがフィルタリングされている場合(スクリーンショットの場合)、この「推測」コマンドが最適なオプションですが、結果は信頼できるとは見なされません。パーセンテージの数字は不確実性の考えを与えています。

sudo nmap -vv [IP address] or [website address]

これは、ターゲットの開いているポートを確認する場合に役立つpingスキャンコマンドです。

sudo nmap -sV [IP address] or [website address]

このコマンドを使用すると、ユーザーはターゲットで実行されているサービスを確認できます。 「cloudflare-ngnix」情報が開いているポートのサービスの横に追加されていることに注意してください。

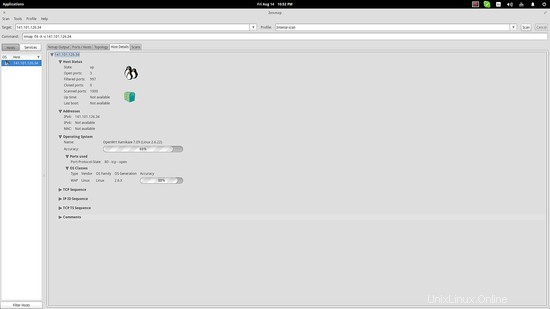

Zenmap-NmapのGUI

上記はすべて良好で、さまざまなオプションを試して、ターゲットについて何を学ぶことができるかを確認できますが、よりユーザーフレンドリーなアプローチが必要な場合は、GUIツールである「zenmap」パッケージをインストールする必要があります。 Nmap。 zenmapの詳細については、こちらをご覧ください。

Zenmapは、ターゲットのIP(またはWebサイトアドレス)を挿入して結果をより見栄えのする方法で適切に強調表示するための便利なボックスを提供するという事実に加えて、その主な利点は、事前設定されたNmapコマンドを提供するという事実です。すばやく選択して実行します。さらに、このソフトウェアは、テスト比較ツール、トポロジープロッター、および管理者のレビューと評価のためにスキャンを保存する機能を提供します。

リンク

- Nmap