このハウツーでは、OTPトークンを使用した2要素認証をOTRSに追加するのがいかに簡単かを示します。これは、サポートエージェントがサポートケースと顧客データを攻撃者や誤用から保護するために行われます。それにもかかわらず、これはまったく同じ方法で顧客のために行うことができます。

認証はOTRSではなくprivacyIDEAによって検証されます。ユーザーはまだOTRSデータベースから取得されます。また、以前使用していたものと同じ静的パスワードが使用されます。

OTRSとprivacyIDEAのインストールが実行されていることを前提としています。以前のprivacyIDEAのインストール方法に従っている可能性があります。

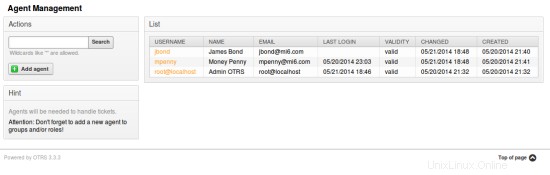

現在、OTRSにはいくつかのエージェントがいます。彼らのパスワードはたまたま「テスト」です。このパスワードだけでログインできます。

privacyIDEAは常に既存のユーザーストアを使用します。これは、フラットファイル、LDAPディレクトリ、SCIMサービス、またはSQLデータベースの場合があります。このシナリオでは、privacyIDEAにOTRSデータベースでユーザーを探すように指示します。

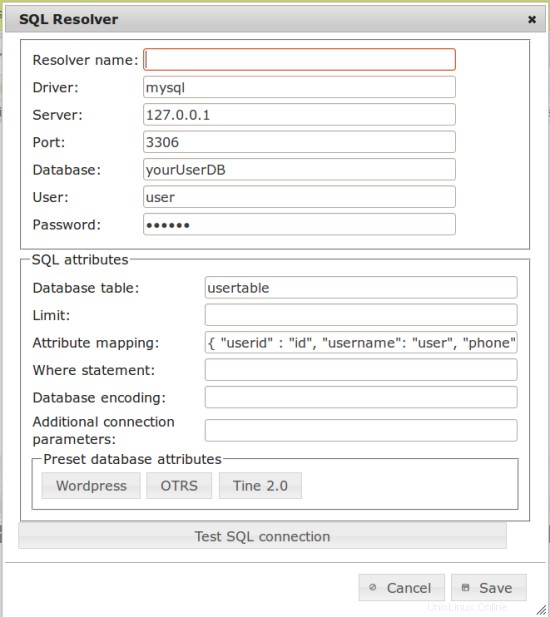

privacyIDEA config-> UserIdResolversに移動します 。 [新規]ボタンをクリックして、新しいUserIdResolverを作成します。 「SQL」を選択します。

ここで、OTRSデータベースへの接続定義を入力することができます。セットアップを簡素化するために、「データベーステーブル」と「属性マッピング」にデフォルトのOTRS値を設定するボタン「OTRS」があります。ほとんどの場合、これを変更する必要はありません。

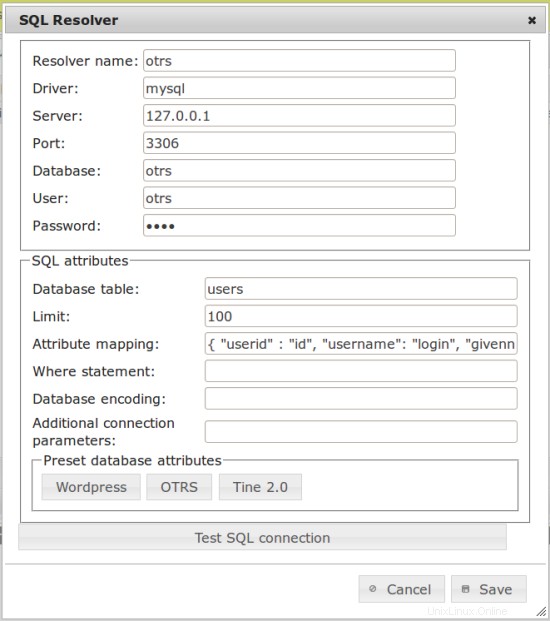

OTRSがprivacyIDEAサーバーのような同じマシンで実行されている場合、次のようになります:

複数のリゾルバーを組み合わせてレルムにすることができます。したがって、この単一の新しいリゾルバーもレルムに配置する必要があります。リゾルバーダイアログを保存して閉じると、privacyIDEAは自動的にレルムダイアログに移動します。

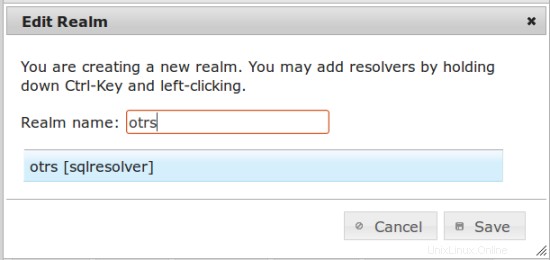

新しいレルム「otrs」を作成し、作成したリゾルバーをこのレルムに配置します。リゾルバーは青色で強調表示されます。

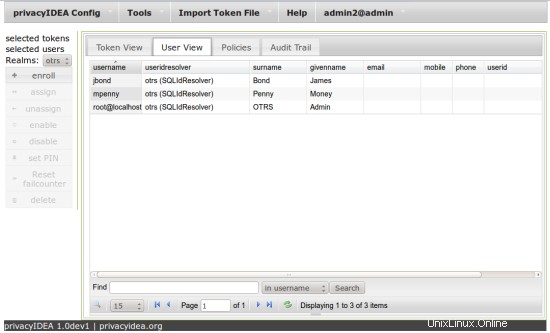

レルムを保存して、[ユーザービュー]タブに移動します。これで、OTRSデータベースのすべてのエージェントが表示されます。

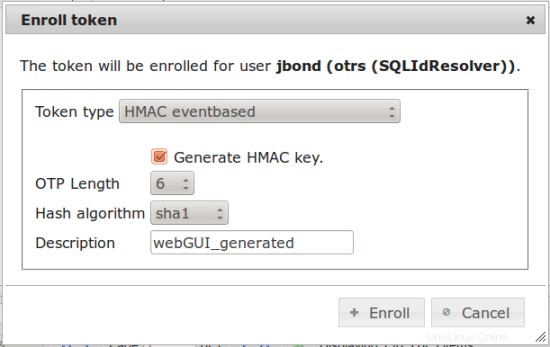

これで、選択したトークンをOTRSユーザーに登録または割り当てることができます。この例では、Google認証システムを登録します。ユーザー「jbond」を選択し、登録ボタンをクリックします。次に、登録されるトークンがユーザー「jbond」に直接割り当てられます。

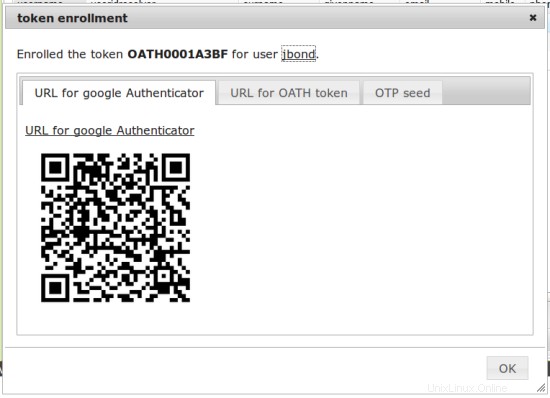

「HMACイベントベース」を選択し、「[x]generadeHMACkey」を選択します。次に、QRコードが生成され、Google認証システムアプリでスキャンできます。

トークンを登録した後、このトークンにOTP PINを設定できるので、「1234」を選択します。

トークンビューで、トークンを確認できます。

ブラウザでhttp://your.pricacyidea.server/auth/indexにアクセスし、ユーザー( "jbond")とパスワード "1234142371"で認証を試みることができます。ここで、 "1234"は、登録と、Google認証システムによって表示されるOTP値「142371」。

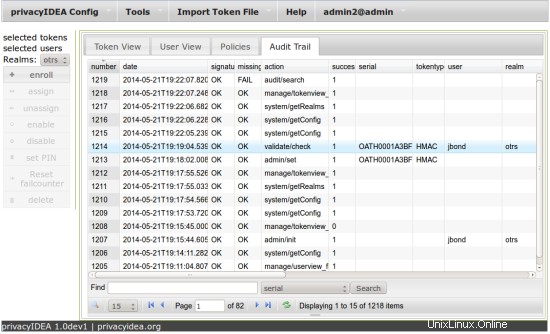

成功した認証は、audtログで確認できます。

これは、OTRSでデフォルトのパスワードハッシュスキームを使用している場合にのみ機能します。これは、執筆時点では無塩のsha256のようです。パスワードは64文字の16進文字列として保存されます

冒頭で述べたように、ユーザーにはこの追加のPIN「1234」ではなくOTRSパスワードを使用してもらいたいと考えています。通常のユーザーは、多くのハードパスワードを覚えることができません。

これを実現するための認証ポリシーを設定できます。 [ポリシー]タブに移動して、次のポリシーを作成します。

ポリシーをアクティブとしてマークすることを忘れないでください。

ここでも認証を確認できますが、今回はユーザー「jbond」が「test281707」と入力する必要があります。 「テスト」は彼の元のOTRSパスワードです。

privacyIDEAには、ここにあるOTRS認証モジュールが付属しています。

これをOTRSディレクトリKernel/System/Authにコピーしてください。

Kernel / Config.pmで、以下を構成します。

$ Self-> {'AuthModule'} ='Kernel ::System ::Auth ::privacyIDEA';

$ Self-> {'AuthModule ::privacyIDEA ::URL'} ="http:// localhost: 5001 / validate / simplecheck ";

あなたのprivacyIDEAインストールに従ってURLを適応させてください。

ここで、ログインする各エージェントは、トークンのOTP値と連結されたOTRSパスワードを使用してログインする必要があります。

注: また、[メールで保護]はトークンなしでログインできなくなります。

幸せな認証と安全なサポート!

質問?回答!

Googleグループに参加するリクエストについては、githubまたはプロジェクトページにアクセスしてください。