AWS(アマゾンウェブサービス)にログインするときはいつでも )アカウントデフォルトのVPCはCIDR(172.31.0.0/16)で作成されます。 VPC 仮想プライベートクラウドの略です 、これは仮想プライベートネットワークであり、AWSアカウント内の他の仮想ネットワークから分離されています。独自に作成したVPCを使用して、EC2、RDS、ElasticCacheインスタンスを起動できます。

この記事では、AWSアカウントで独自のVPCを設定する方法を示します。 2つのec2インスタンスを起動したいとします。1つはアプリケーションサーバーに使用され、インターネット経由でアクセスされ、2つ目のインスタンスはデータベースサーバーに使用されます。私のアプリケーションインスタンスは、VPCサブネットを使用して内部的にデータベースインスタンスに接続しますが、インターネット経由でDBインスタンスにアクセスすることを許可したくありません。

以下の手順を参照して、VPCをセットアップし、VPCを使用してEC2インスタンスを起動します

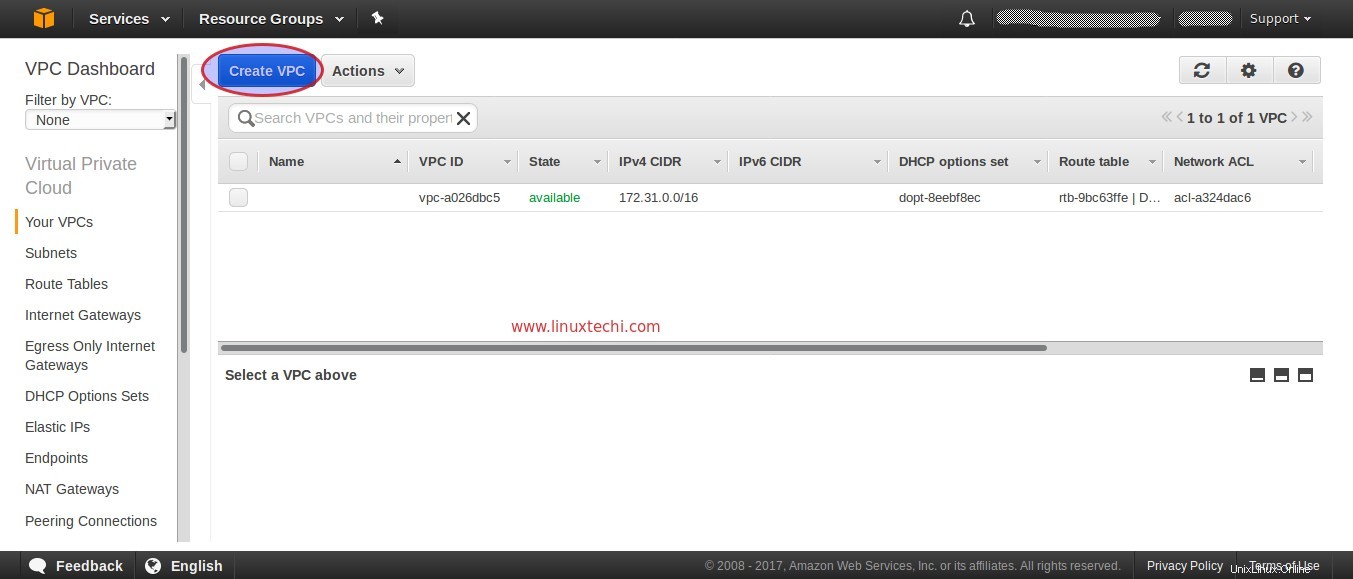

ステップ1:VPCを作成する

AWSアカウントにログインし、[サービス]タブ→[VPCの選択]→[VPCの選択]→[VPCの作成]をクリックします。 」

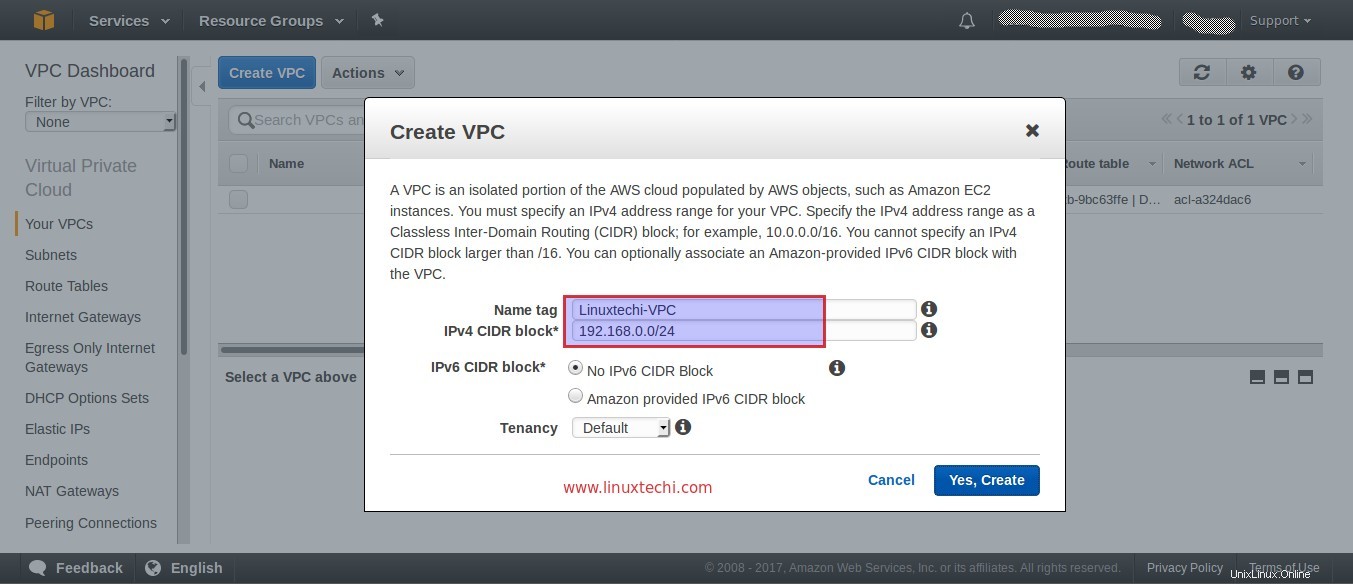

VPC名とCIDR(クラスレスドメイン間ルーティング)を指定します。私の場合、次のものを使用しています

- VPC名=Linuxtechi-VPC

- IPV4 CIDR =192.168.0.0/24

「はい、作成」をクリックします 」オプション

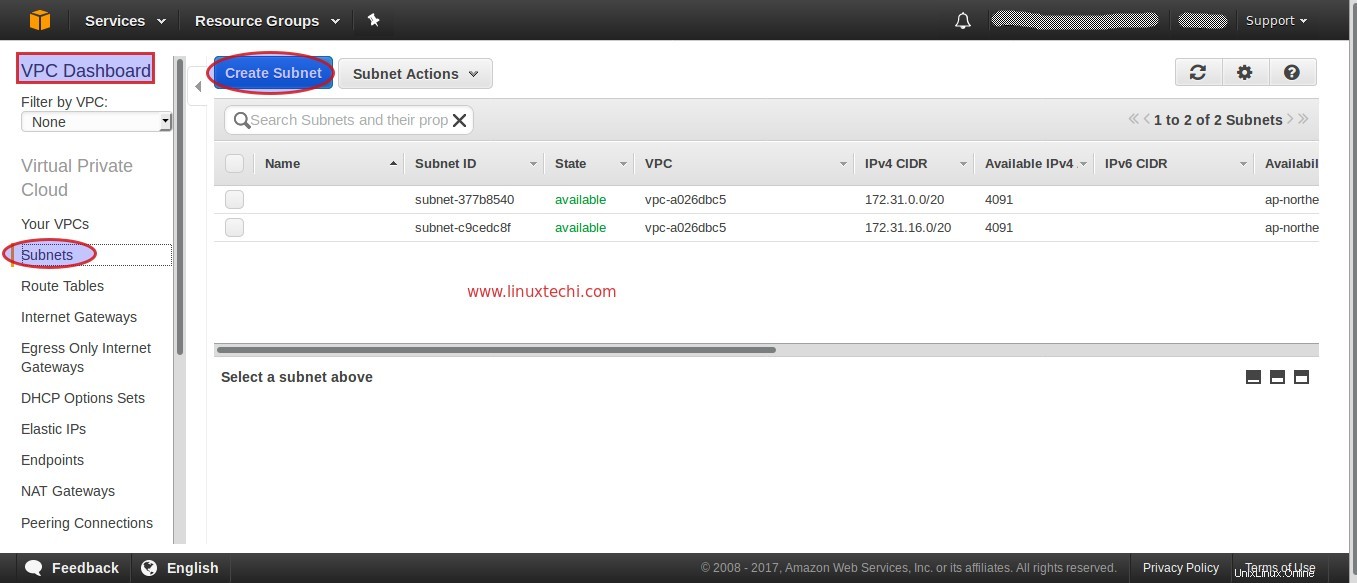

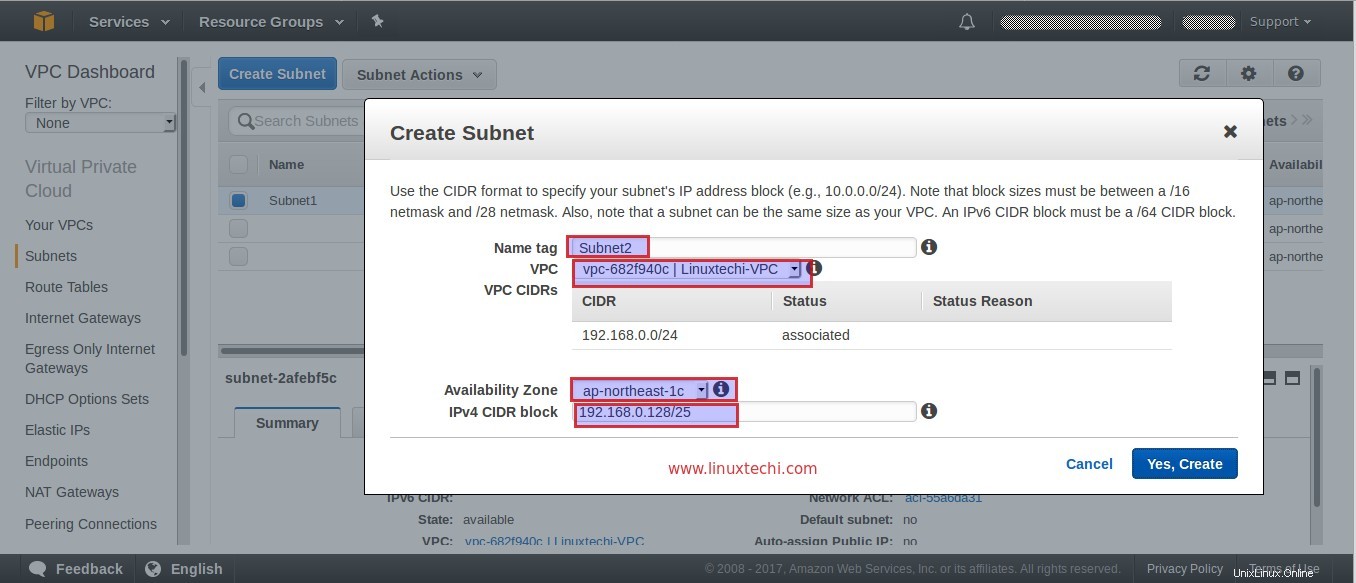

ステップ:2プライベートサブネットを作成する

このステップでは、2つのプライベートサブネットサブネット1を作成します。 (192.168.0.0/25)およびサブネット2 (192.168.0.128/25)アベイラビリティーゾーン全体。 EC2インスタンスがこれらのサブネットからIPを取得しているときはいつでも、インターネットからインスタンスにアクセスできないため、これらのサブネットをプライベートと呼んでいます。ただし、インターネットゲートウェイを接続すると、これらのインスタンスはインターネット経由で到達可能になります。

VPCダッシュボードから サブネットをクリックします オプションをクリックし、[サブネットの作成]をクリックします

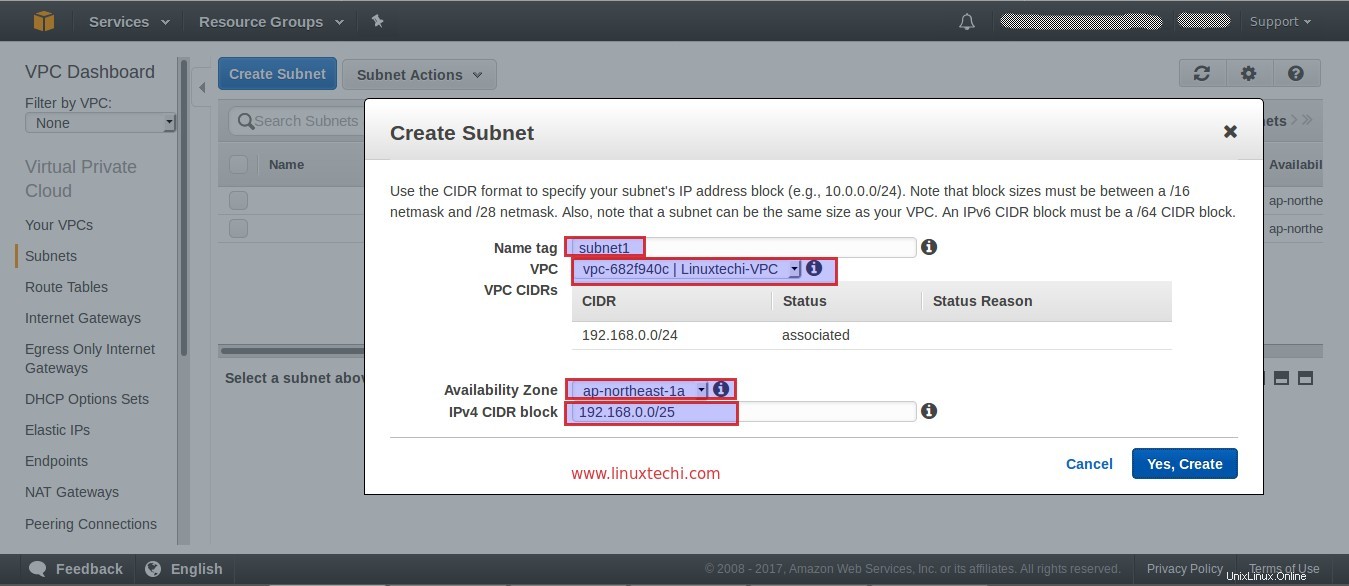

以下を指定してください

- 「subnet1」としてのサブネット名

- VPC(Linuxtechi-VPC)

- お住まいの地域ごとのアベイラビリティーゾーン

- IPV4CIDR「192.168.0.0/25」

[はい、作成します]をクリックします。同様に、サブネット2を作成します IPV4CIDR「192.168.0.128/25」を使用

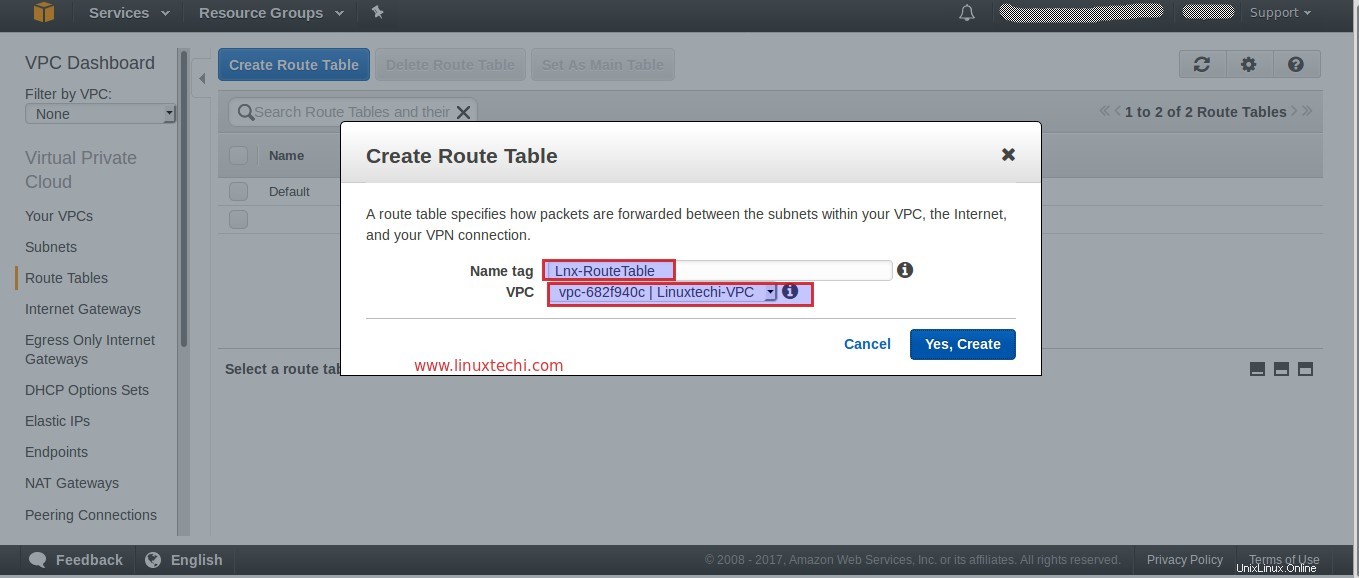

ステップ:3ルートテーブルを作成し、VPCに関連付けます

VPCダッシュボードから、ルートテーブルを作成するオプションがあります。 「ルートテーブルの作成」をクリックします 」

ルートテーブルの名前を指定し、VPCを選択します。私の場合、VPCはLinuxtechi-VPCです

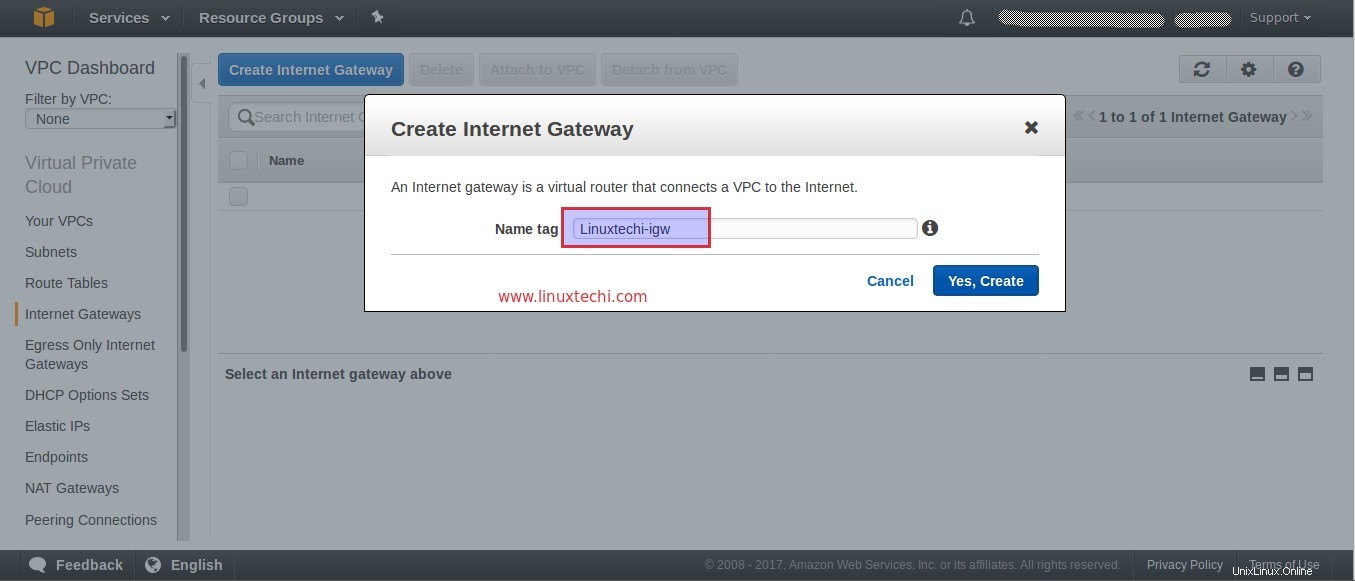

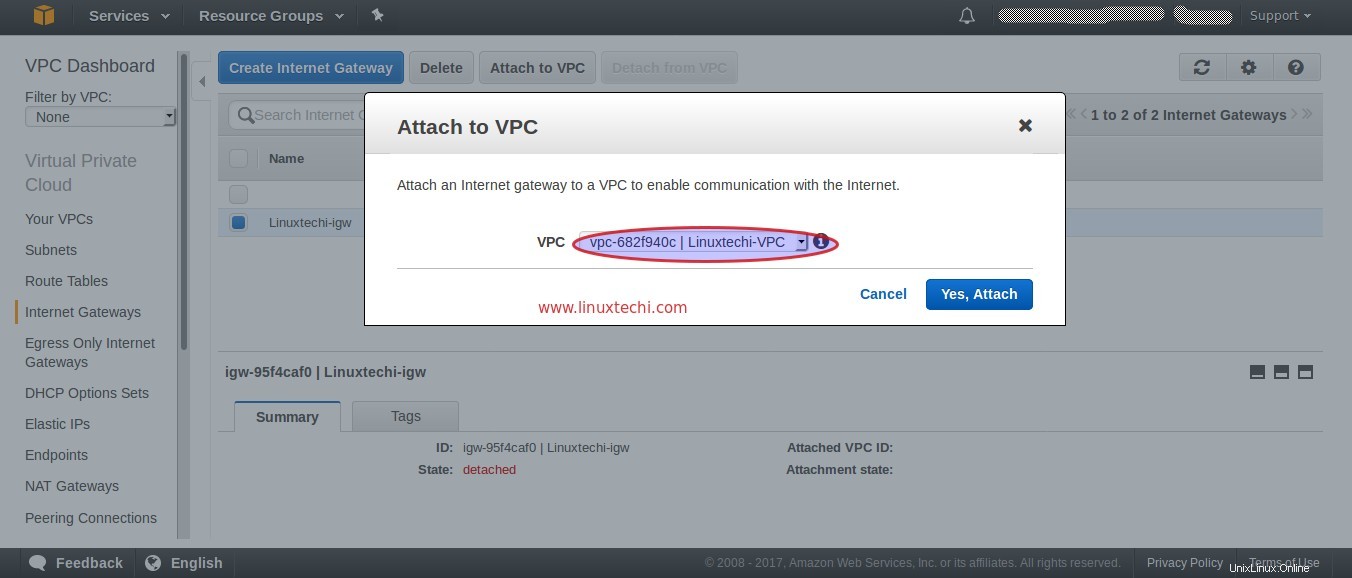

ステップ:4インターネットゲートウェイ(igw)を作成し、VPCに接続します

VPCダッシュボードから、インターネットゲートウェイを作成するオプションがあります。インターネットゲートウェイの名前を指定する

インターネットゲートウェイを作成したら、それをVPCに接続し、インターネットゲートウェイを選択して右クリックし、[VPCに接続]を選択します。 」オプション

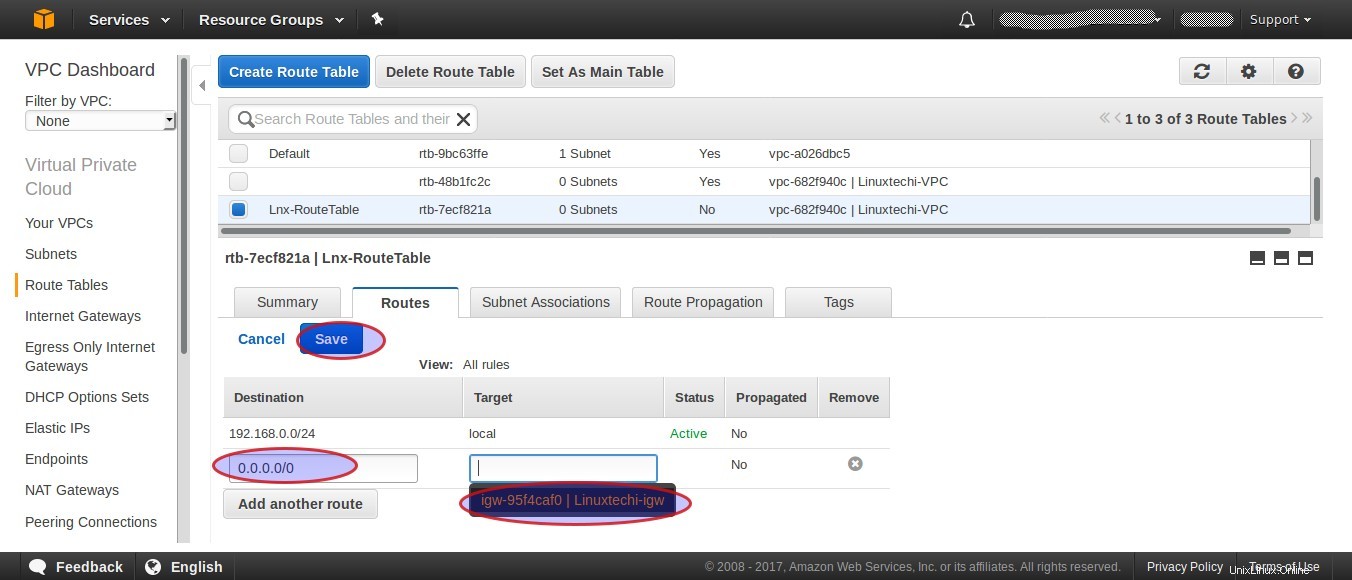

次に、インターネットのルートテーブルにルートを追加し、ルートテーブルに移動します。 オプション、ルートテーブルを選択します。私の場合は「 Lnx-RouteTable」です。 「、[ルート]タブをクリックし、[編集]をクリックします そして、[別のルートを追加]をクリックします 」

インターネットの宛先IPを「0.0.0.0/0」と指定します。ターゲットオプションでは、以下に示すように、インターネットゲートウェイに自動的にデータが入力されます。

[保存]をクリックします

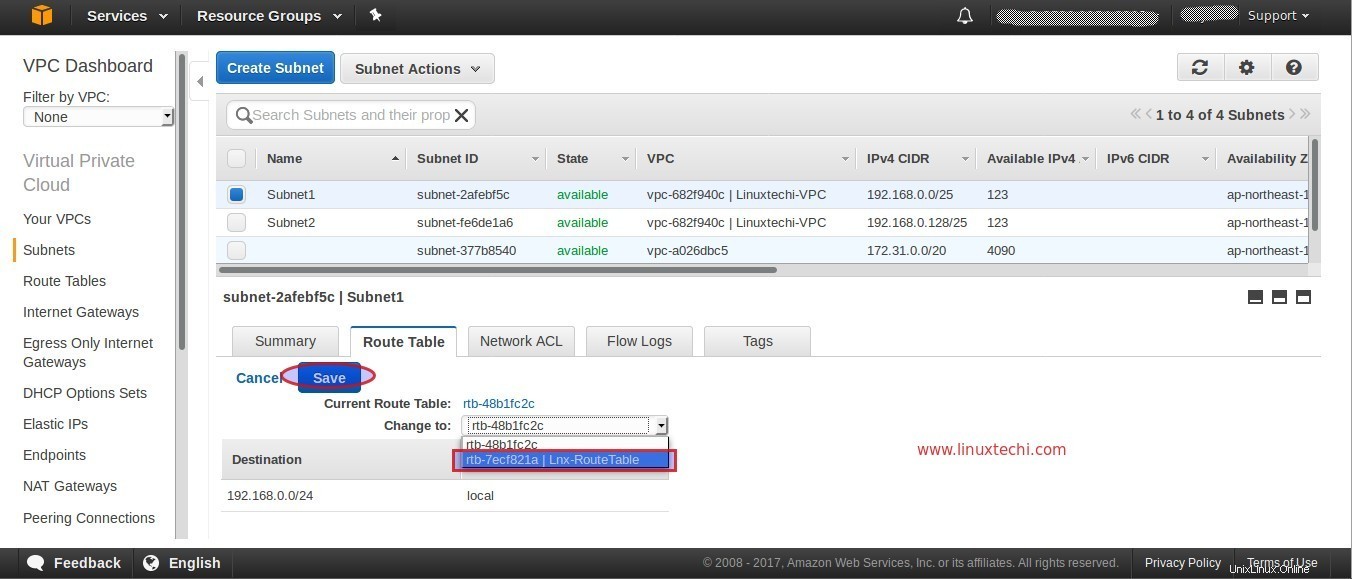

ステップ:5VPCサブネットのルートテーブルを変更する

上記の手順で、2つのサブネット(Subnet1とSubnet2)を作成しました。ここで、Subnet1のルートテーブルを変更します。VPCダッシュボードから 、[サブネット]をクリックし、サブネット1を選択します 「ルートテーブル」をクリックします 」タブをクリックし、編集をクリックします 。

デフォルトのルートテーブルを「Lnx-RouteTable」に変更します 」をクリックし、[保存]をクリックします

今後は、Subnet1を使用してVPCでEC2インスタンスを起動するたびに、インターネットからそのインスタンスにアクセスできます。subnet2を使用して起動したインスタンスは、インターネット経由ではアクセスできませんが、内部でアクセスできます。

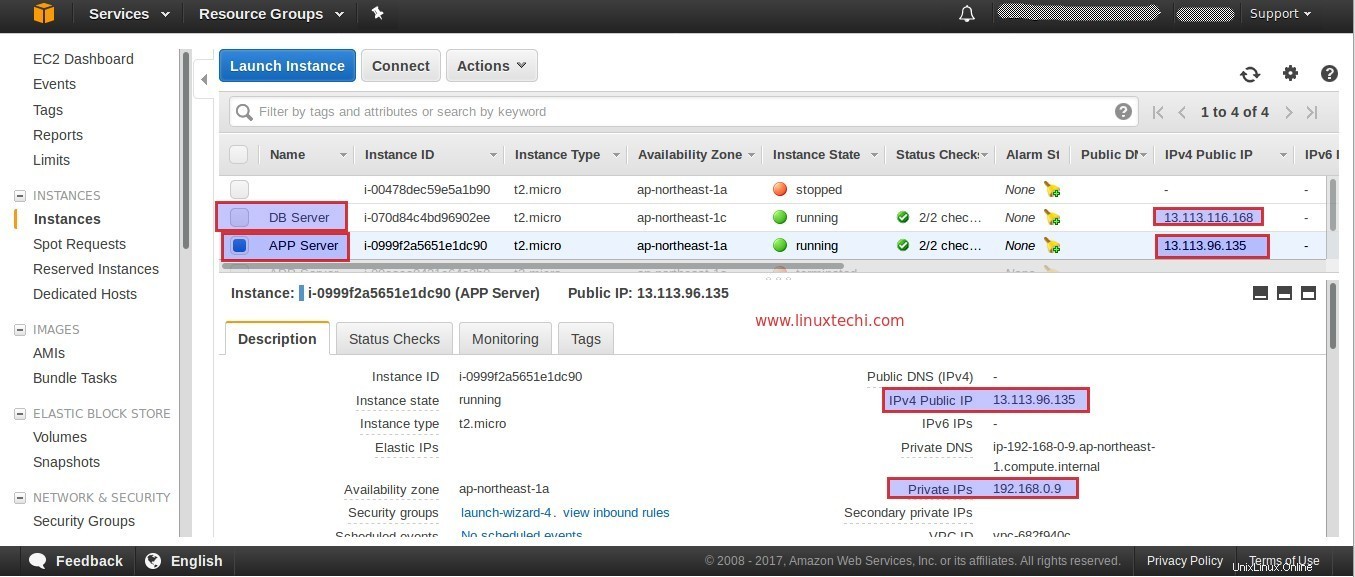

ステップ:6VPCでAPPおよびDBサーバーインスタンスを起動します

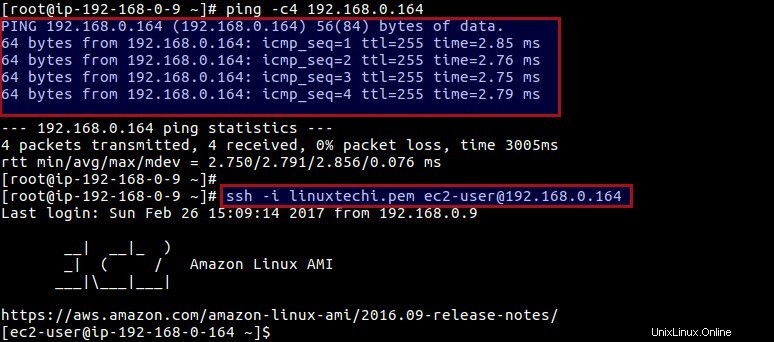

APPサーバーを起動します サブネット1を使用してVPCで およびDBサーバー サブネット2を使用する 。パブリックIPからAPPサーバーとDBサーバーにアクセスできるかどうかを確認します。

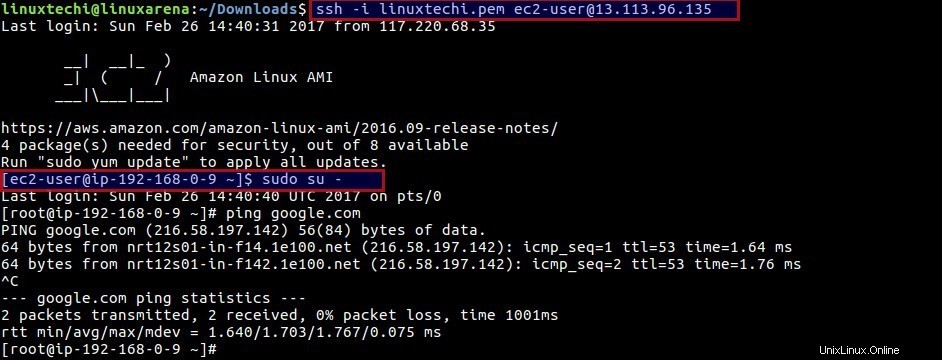

パブリックIPを使用してAPPサーバーをSSHで接続してみてください

パブリックIPを使用してSSHDBサーバーを試してください

[email protected]:~/Downloads$ ping 13.113.116.168 PING 13.113.116.168 (13.113.116.168) 56(84) bytes of data. ^C --- 13.113.116.168 ping statistics --- 8 packets transmitted, 0 received, 100% packet loss, time 7056ms [email protected]:~/Downloads$ ssh -i linuxtechi.pem [email protected] ssh: connect to host 13.113.116.168 port 22: Connection timed out [email protected]:~/Downloads$

デフォルトのルートテーブルを使用してSubnet2で起動され、インターネットゲートウェイがSubnet2のルートテーブルに関連付けられていないため、インターネットからDBサーバーにアクセスできません。プライベートIPを使用してAPPサーバーからDBサーバーにアクセスできますが。

この記事は以上です。AWSアカウントで独自のVPCを設定する方法を皆さんが理解していただければ幸いです。フィードバックやコメントをお気軽に共有してください🙂

また読む :AWSインスタンスでEBSボリュームを作成および追加する方法

また読む :再起動せずにEC2インスタンスのEBSブートディスクを拡張する方法