暗号化しましょう 非営利のC 証明書A uthority(まもなく CA ) ISRGによって実行されます (私 インターネットS 正確性R esearch G roup)。 SSL / TLS証明書を提供して、何百万ものWebサイトのドメインでhttpsを無料で有効にします。残念ながら、CAA再チェックバグと呼ばれるバグがあります。 、CAAコードで。

LetsencryptCAA再チェックのバグ

Let'sEncryptの発表によると 、証明書要求にCAAの再チェックが必要なN個のドメイン名が含まれている場合、 Boulder (CAソフトウェア)は1つのドメイン名を選択し、それをN回チェックします。これが実際に意味することは、サブスクライバーが時間Xでドメイン名を検証し、時間XでそのドメインのCAAレコードがLet's Encryptの発行を許可した場合、そのサブスクライバーはX+30までそのドメイン名を含む証明書を発行できるということです。後で誰かがそのドメイン名にCAAレコードをインストールして、Let'sEncryptによる発行を禁止したとしても。

このバグは、2020年2月29日にLet'sEncryptチームによって確認されました。ウェブサイトのドメインがLetsencryptCAARecheckingBugの影響を受けているかどうかを確認する方法を見てみましょう。

ドメインがLetsEncryptCAA再チェックのバグの影響を受けているかどうかを確認する方法

ドメインがUnixライクなシステムからのCAA再チェックのバグの影響を受けているかどうかを確認するには、次のコマンドを実行します。

$ curl -XPOST -d 'fqdn=www.example.com' https://unboundtest.com/caaproblem/checkhost

www.example.comを置き換えます 自分のドメイン名で。

以下のような出力が表示された場合は、ドメインが影響を受けていないことを意味します!

The certificate currently available on www.example.com is OK. It is not one of the certificates affected by the Let's Encrypt CAA rechecking problem. Its serial number is 0fd078dd48f1a2bd4d0f2ba96b6038fe0000

ドメインが影響を受ける場合、メッセージは次のようになります:

The certificate currently available on www.example.com needs renewal because it is affected by the Let's Encrypt CAA rechecking problem. Its serial number is 0fd078dd48f1a2bd4d0f2ba96b6038fe0000. See your ACME client documentation for instructions on how to renew a certificate.

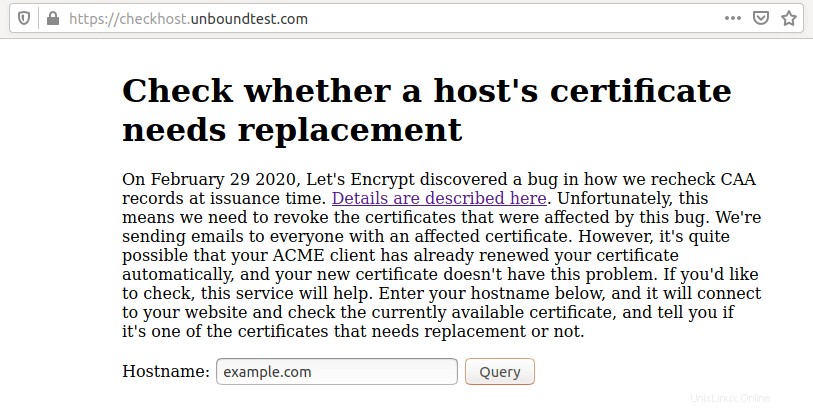

または、次のオンラインツールを使用して、ドメインがWindowsシステムまたはモバイルデバイスの影響を受けているかどうかを確認できます。

- https://checkhost.unboundtest.com/

または、次のリンクで影響を受ける証明書のリストに証明書のシリアル番号が存在することを手動で確認してください。

- 影響を受ける証明書のシリアルをダウンロードする

$ wget https://d4twhgtvn0ff5.cloudfront.net/caa-rechecking-incident-affected-serials.txt.gz

次に、証明書のシリアル番号を見つけます:

$ openssl s_client -connect example.com:443 -showcerts -servername example.com </dev/null 2>/dev/null | openssl x509 -text -noout | grep -A 1 Serial\ Number | tr -d :

example.comを置き換えます ドメイン名を使用します。

サンプル出力:

Serial Number 0fd078dd48f1a2bd4d0f2ba96b6038fe0000

次に、ダウンロードしたファイルにシリアルが存在することを確認します。

$ zgrep '0fd078dd48f1a2bd4d0f2ba96b6038fe0000' caa-rechecking-incident-affected-serials.txt.gz

以下のように、ドメインエントリが存在するかどうかを確認することもできます。

$ zgrep 'www.example.com' caa-rechecking-incident-affected-serials.txt.gz

何も見えない場合、あなたは良いです トーゴ!ドメインは影響を受けません。

出力に1つ以上のドメイン名と証明書のシリアル番号が表示されている場合は、できるだけ早く更新する必要があります。

影響を受ける証明書の数は?

Let'sEncryptのサポートフォーラムで述べられているように 、 2.6% 、つまり 3,048,289 〜1億1600万のうち、現在有効な証明書が影響を受けます 全体的にアクティブなLet’sEncrypt証明書。 Let's Encryptは、2020-03-04 20:00 UTC(3:00 pm US EST)に、このバグの影響を受けた証明書を取り消す予定です。影響を受けるサブスクライバーは、すでに電子メールで通知されています。ドメインが影響を受ける場合は、件名が記載されたメールが届いている可能性があります-必要なアクション:3月4日までにこれらのLet'sEncrypt証明書を更新してください 。このメールを受け取った場合は、できるだけ早く証明書を更新してください。

影響を受ける証明書を更新する

ドメインがCAA再チェックのバグの影響を受けている場合は、ドメインを更新する必要があります。そうしないと、証明書を更新するまで、Webサイトの訪問者にセキュリティ警告が表示されます。

Certbotを使用している場合 、更新するコマンドは次のとおりです。

certbot renew --force-renewal

この問題を自分で修正できない場合は、Let's Encryptサポートフォーラムに連絡するか、ホスティングプロバイダーにサポートを依頼して、この問題をできるだけ早く修正してください。

更新:

Let's Encryptは、証明書の失効を延期します。詳細については、次のリンクをご覧ください。

- https://community.letsencrypt.org/t/2020-02-29-caa-rechecking-bug/114591/3