はじめに

Burp Suiteはソフトウェアスイートであることを覚えておくことが重要です。そのため、基本的なことだけをカバーするためにシリーズ全体が必要でした。これはスイートであるため、相互に連携して動作するツールや、既に使い慣れているプロキシもバンドルされています。これらのツールを使用すると、Webアプリケーションのさまざまな側面のテストがはるかに簡単になります。

このガイドは、すべてのツールに対応しているわけではなく、あまり深く説明しているわけでもありません。 Burp Suiteの一部のツールは、有料バージョンのスイートでのみ使用できます。他のものは一般的にそれほど頻繁には使用されません。その結果、最も一般的に使用されるもののいくつかが、可能な限り最も実用的な概要を提供するために選択されました。

これらのツールはすべて、BurpSuiteの一番上の行のタブにあります。プロキシと同様に、それらの多くにはサブタブとサブメニューがあります。個々のツールに入る前に、自由に探索してください。

ターゲット

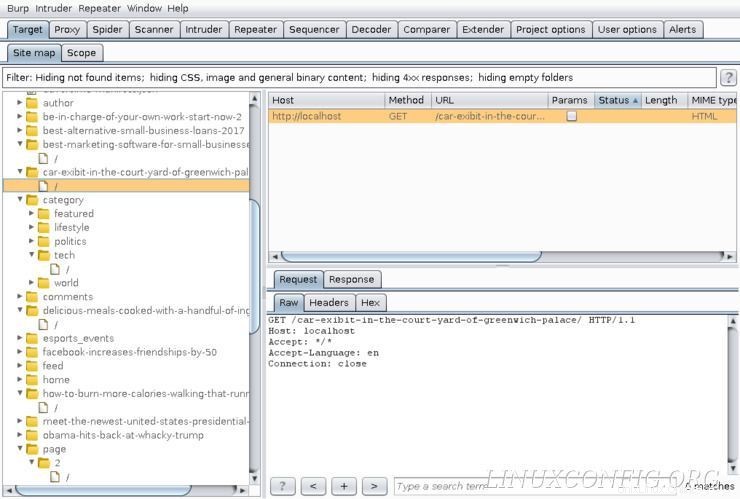

ターゲットはあまりツールではありません。これは、BurpSuiteプロキシを介して収集されたトラフィックの代替ビューです。ターゲットは、ドメインごとのすべてのトラフィックを折りたたみ可能なリストの形式で表示します。おそらく、リスト内のいくつかのドメインにアクセスしたことを間違いなく覚えていないことに気付くでしょう。これは、これらのドメインは通常、アクセスしたページにCSS、フォント、JavaScriptなどのアセットが保存されている場所であるか、ページに表示された広告の発信元であるためです。 1ページのリクエストのすべてのトラフィックがどこに向かうのかを確認すると便利です。

<中央>

リストの各ドメインの下には、そのドメイン内からデータが要求されたすべてのページのリストがあります。その下には、アセットに対する特定のリクエストと特定のリクエストに関する情報があります。

リクエストを選択すると、折りたたみ可能なリストの横に表示されているリクエストに関して収集された情報を確認できます。その情報は、プロキシのHTTP履歴セクションで表示できた情報と同じであり、同じ方法でフォーマットされています。 Targetは、それを整理してアクセスするための別の方法を提供します。

リピーター

リピーターは、その名前が示すように、キャプチャされたリクエストを繰り返して変更できるツールです。リピーターにリクエストを送信してそのままリピートすることも、リクエストの一部を手動で変更して、ターゲットサーバーがリクエストを処理する方法に関する詳細情報を収集することもできます。

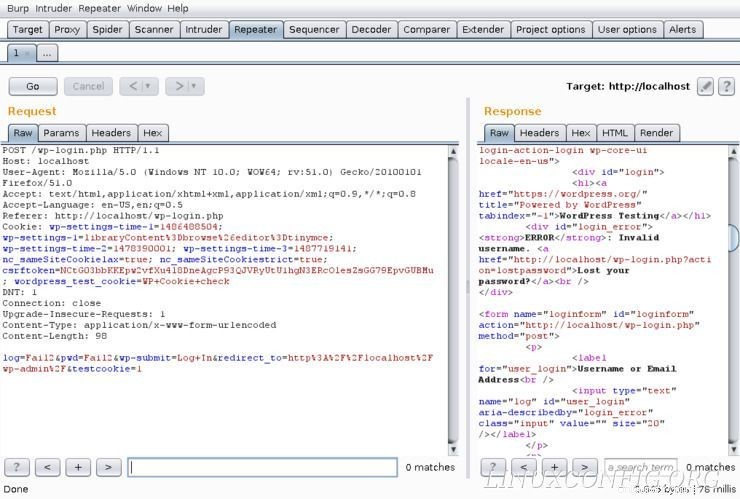

HTTP履歴で失敗したログイン要求を見つけます。リクエストを右クリックして、「SendtoRepeater」を選択します。 [リピーター]タブが強調表示されます。それをクリックすると、左側のボックスにリクエストが表示されます。 [HTTP履歴]タブと同様に、リクエストをいくつかの異なる形式で表示できます。 「実行」をクリックして、リクエストを再度送信します。

<中央>

サーバーからの応答が右側のボックスに表示されます。これも、リクエストを最初に送信したときにサーバーから受け取った元の応答と同じになります。

リクエストの「Params」タブをクリックします。パラメータを編集してリクエストを送信し、見返りとして何が得られるかを確認してください。ログイン情報や、新しいタイプのエラーを生成する可能性のあるリクエストの他の部分を変更することができます。実際のシナリオでは、リピーターを使用して、サーバーがさまざまなパラメーターまたはその欠如にどのように応答するかを調べて確認できます。

侵入者

侵入者ツールは、前回のガイドのHydraのようなブルートフォースアプリケーションと非常によく似ています。侵入者ツールは、テスト攻撃を開始するためのいくつかの異なる方法を提供しますが、無料バージョンのBurpSuiteではその機能にも制限があります。結果として、フルブルートフォース攻撃にはHydraのようなツールを使用することをお勧めします。ただし、侵入者ツールは小規模なテストに使用でき、サーバーが大規模なテストにどのように応答するかを知ることができます。

「ターゲット」タブは、まさにそのように見えます。テストするターゲットの名前またはIPと、テストするポートを入力します。

<中央>

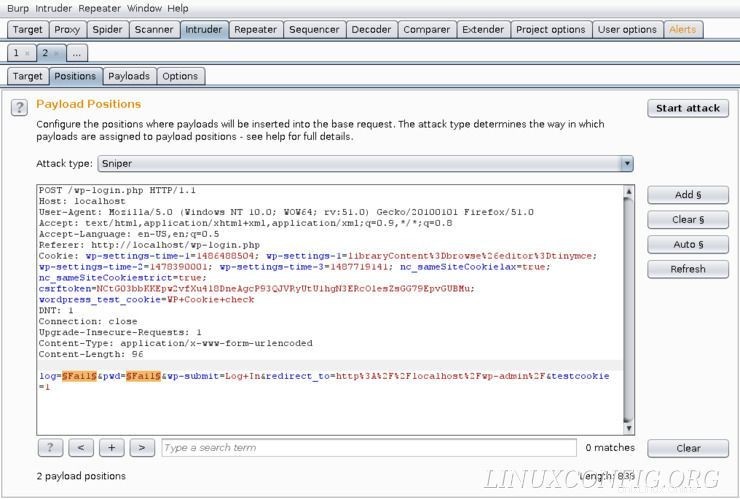

[位置]タブでは、BurpSuiteが変数で置換するリクエストの領域をワードリストから選択できます。デフォルトでは、BurpSuiteは一般的にテストされる領域を選択します。側面のコントロールで手動で調整できます。クリアするとすべての変数が削除されます。変数を強調表示して[追加]または[削除]をクリックすると、変数を手動で追加および削除できます。

<中央>

[位置]タブでは、BurpSuiteがこれらの変数をテストする方法を選択することもできます。スナイパーは一度に各変数を実行します。破城槌は、同じ単語を同時に使用してそれらすべてを実行します。 PitchforkとClusterBombは前の2つと似ていますが、複数の異なるワードリストを使用しています。

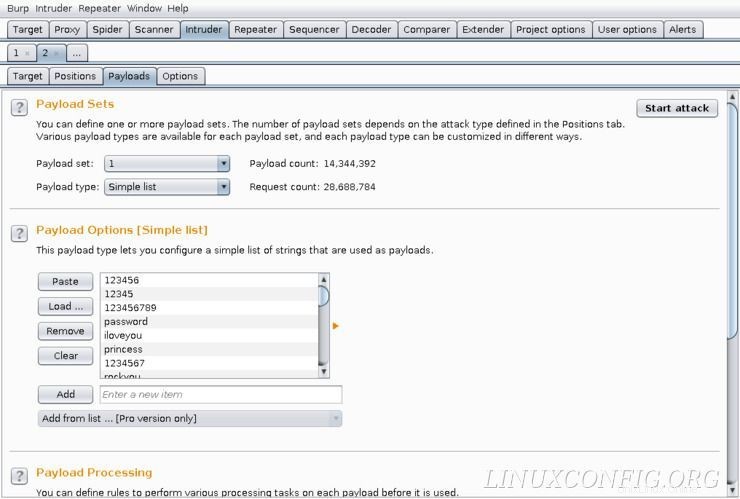

[ペイロード]タブでは、侵入者ツールでテストするためのワードリストを作成またはロードできます。

<中央>

比較者

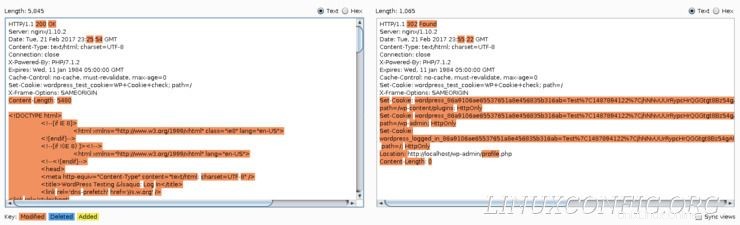

このガイドで取り上げる最後のツールは「Comparer」です。繰り返しになりますが、適切な名前の比較ツールは2つのリクエストを並べて比較するため、それらの違いをより簡単に確認できます。

戻って、WordPressに送信した失敗したログイン要求を見つけます。それを右クリックして、「比較に送信」を選択します。次に、成功したものを見つけて同じことを行います。

<中央>

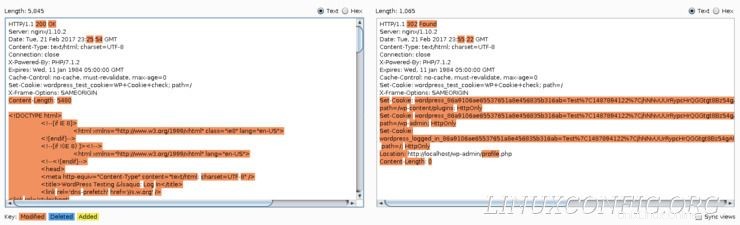

それらは、「Comparer」タブの下に上下に表示されます。画面の右下隅には、「比較…」と書かれたラベルがあり、その下に2つのボタンがあります。 「単語」ボタンをクリックします。

新しいウィンドウが開き、リクエストが隣り合って表示され、データをフォーマットするためにHTTP履歴にあるすべてのタブ付きコントロールが表示されます。リクエスト間を行ったり来たりすることなく、ヘッダーやパラメータなどのデータセットを簡単に並べて比較できます。

まとめ

それでおしまい!このBurpSuiteの概要の4つの部分すべてを完了しました。これで、Burp Suiteを自分で使用して実験し、Webアプリケーションの侵入テストで使用するのに十分な理解が得られました。