デジタル偵察や侵入テストを実行するときは、システムとターゲットの間にどのサーバーまたはデバイスが配置されているかを理解して、ネットワークのフィンガープリントを作成することが重要です。たとえば、セキュリティの専門家は、最初に時間をかけてWebサーバーの前にファイアウォールがあるかどうかを確認せずに、Webサーバーを攻撃することはできません。

これがtracerouteユーティリティの出番です。システムからターゲットマシンにパケットを送信し、そこへの移動のルート全体を一覧表示できます。これにより、ネットワークデータが通過しているデバイスの数と、各デバイスのIPアドレスが明らかになります。

Kali Linuxには、mtrと呼ばれる別の同様の偵察ユーティリティがあります。これはほとんどtracerouteと同じように機能します。このガイドでは、Kaliでtracerouteとmtrを、さまざまなコマンドオプションとともに使用する方法を説明します。

このチュートリアルでは、次のことを学びます。

- tracerouteの使用方法

- mtrの使用方法

KaliLinux上のtraceroute

KaliLinux上のtraceroute | カテゴリ | 使用する要件、規則、またはソフトウェアバージョン |

|---|---|

| Kali Linux | |

| traceroute、mtr | |

rootまたはsudoを介したLinuxシステムへの特権アクセス コマンド。 | |

# –指定されたLinuxコマンドは、rootユーザーとして直接、または sudo を使用して、root権限で実行する必要があります。 コマンド$ –特定のLinuxコマンドを通常の非特権ユーザーとして実行する必要があります |

tracerouteの使用方法

tracerouteがシステムにまだインストールされていない場合は、コマンドラインターミナルを開き、次のコマンドを入力してインストールします。

$ sudo apt update $ sudo apt install traceroute

インストールしたら、他のシステムへのtracerouteを実行してみてください。これは、ネットワーク上のデバイス、Webサーバー、またはローカルでもリモートでも接続できる実際のあらゆるものにすることができます。コマンドでホスト名、ドメイン名、またはIPアドレスを指定します。一部のtracerouteコマンドにはroot権限が必要であることに注意してください。

$ traceroute linuxconfig.org traceroute to linuxconfig.org (104.26.2.13), 30 hops max, 60 byte packets 1 10.0.2.2 (10.0.2.2) 0.186 ms 0.122 ms 0.097 ms 2 192.168.0.1 (192.168.0.1) 8.717 ms 13.210 ms 13.552 ms 3 192.168.1.1 (192.168.1.1) 13.435 ms 13.413 ms 13.394 ms 4 10.115.222.7 (10.115.222.7) 27.564 ms 27.541 ms 27.662 ms 5 10.113.5.226 (10.113.5.226) 28.760 ms 28.909 ms 29.236 ms 6 * * * 7 10.111.5.9 (10.111.5.9) 11.810 ms 11.192 ms 13.026 ms 8 et-3-0-4-100-grtlurem1.net.telefonicaglobalsolutions.com (190.98.132.248) 25.205 ms 25.186 ms 25.003 ms 9 190.98.132.207 (190.98.132.207) 23.088 ms 23.355 ms 23.333 ms 10 104.26.2.13 (104.26.2.13) 22.653 ms 22.631 ms 22.729 ms

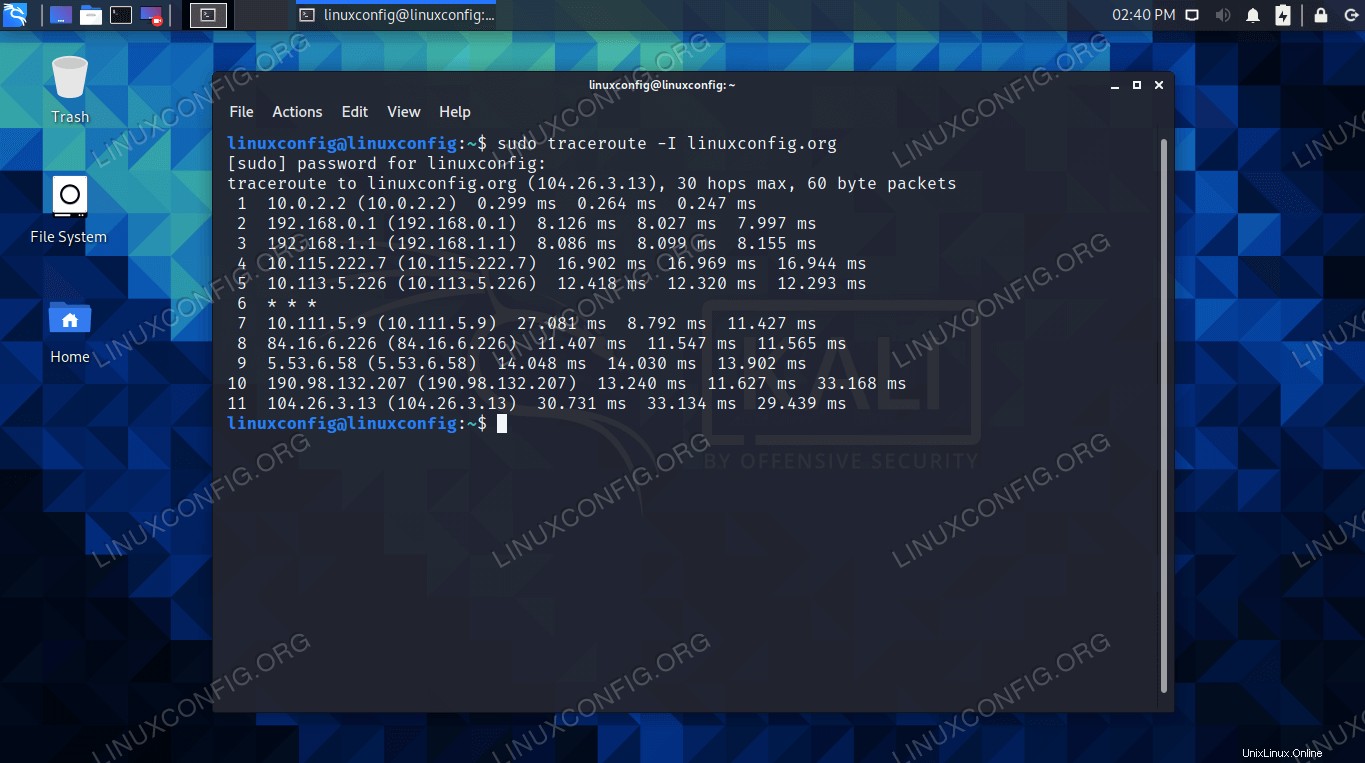

linuxconfig.orgへのtracerouteは、到達するのに10ホップかかりました。ホップ6にいくつかのアスタリスクがあります。これは、特定のデバイスがtracerouteをブロックしたことを意味します。これはおそらく、デバイスがICMPをブロックしていることを意味します。さまざまなタイプのパケット(つまり、ICMPではなくTCP)を送信しようとすることで、tracerouteを使用してこのブロッキングを克服できます。以下にリストされているのは、tracerouteで使用できるその他のオプションです。

-私 オプションは、tracerouteにICMP ECHOパケットを使用するように指示します。このパケットは、ブロックされる頻度が低く、通常はより高速な結果が得られます。

$ sudo traceroute -I linuxconfig.org

-T オプションは、ICMPの代わりにTCPを使用するようにtracerouteに指示します。この方法は、ウェブサーバーにより関連性の高いデータを収集するために使用されます。

$ sudo traceroute -T linuxconfig.org

IPv4またはIPv6を具体的に使用するには、 -4のいずれかを使用します または-6 それぞれオプション。

$ traceroute -4 linuxconfig.org OR $ traceroute -6 linuxconfig.org

特定のポートをテストする場合は、 -p 旗はそれを助けることができます。

$ traceroute -p 53 192.168.1.1

デフォルトでは、tracerouteから送信されたパケットのTTL(存続時間)は30です。つまり、宛先に到達するのに30ホップを超える場合、パケットはドロップされ、tracerouteの試行は中止されます。 -m で別のTTLを指定することにより、この動作を変更できます。 コマンド。

$ traceroute -m 60 linuxconfig.org

これらのオプションはいずれも1つのコマンドに組み合わせることができることに注意してください。例:

$ sudo traceroute -I -4 -m 60 linuxconfig.org

tracerouteのすべての追加オプションを表示するには、ヘルプオプションを使用してください。

$ traceroute --help

mtrの使用方法

mtrがまだシステムにインストールされていない場合は、コマンドラインターミナルを開き、次のコマンドを入力してインストールします。

$ sudo apt update $ sudo apt install mtr

mtrを使用する最も簡単な方法は、パスをトレースするホスト名、ドメイン名、またはIPアドレスを指定することです。

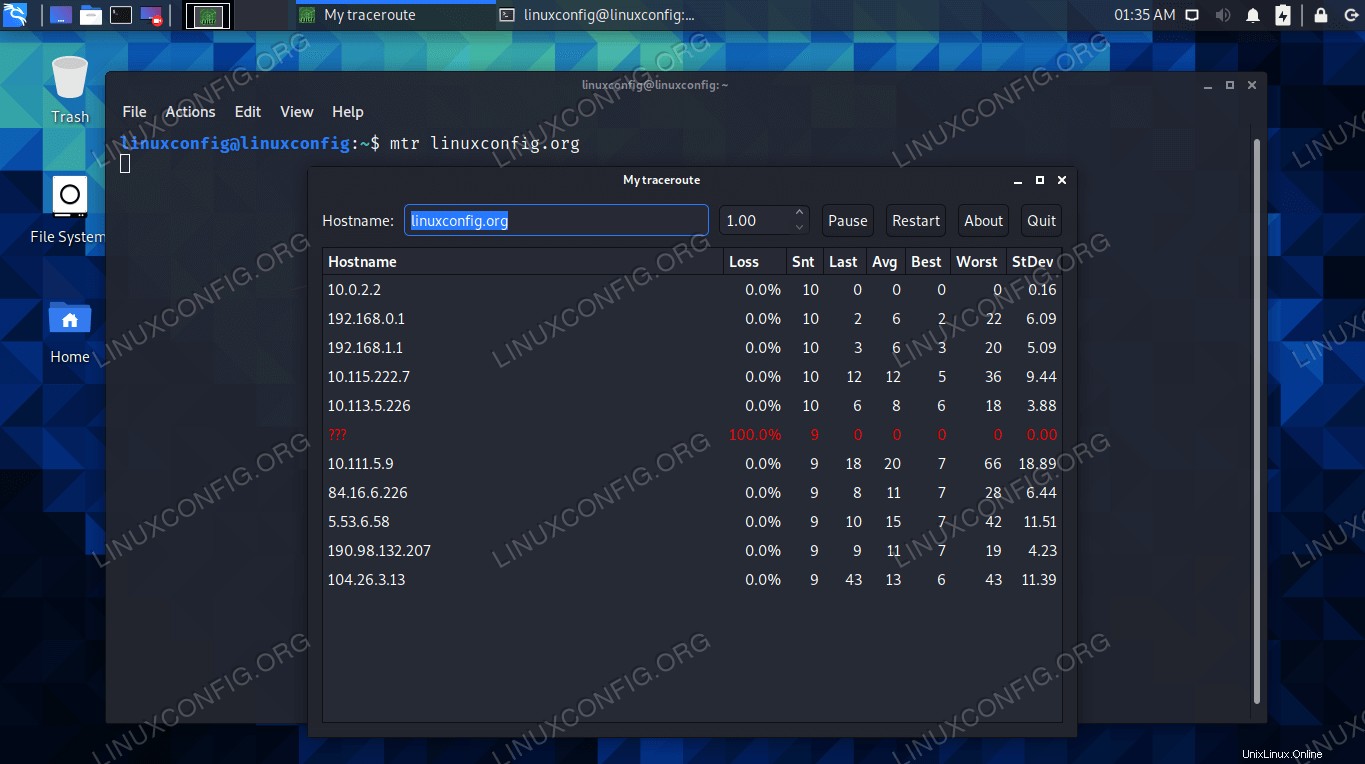

$ mtr linuxconfig.org

ウェブサイトへのmtrtraceroute

ウェブサイトへのmtrtraceroute 新しいウィンドウが表示され、mtrが引き続きtracerouteを実行し、その結果をリアルタイムで更新していることがわかります。これは、基本的に、tracerouteのはるかにインタラクティブなバージョンと考えることができます。 2つのユーティリティは同じように機能しますが、一部のユーザーはmtrの方が使いやすい、または見た目が良いと感じるでしょう。

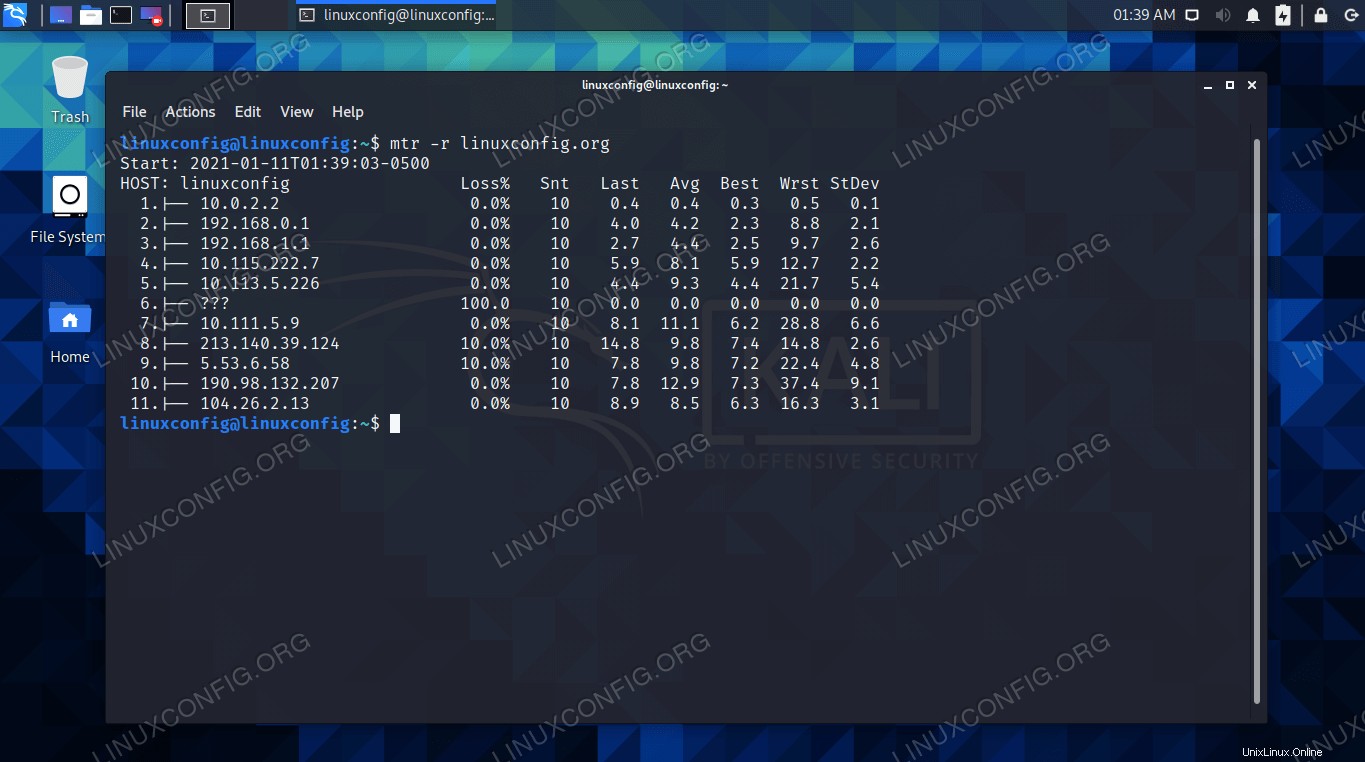

tracerouteのように、このインタラクティブウィンドウを使用せずに結果をターミナルに保持するには、 -rを使用できます。 オプション。

$ mtr -r linuxconfig.org

ターミナルのmtrコマンド

ターミナルのmtrコマンド

ICMP ECHO(デフォルト)の代わりにTCPまたはUDPパケットを送信するには、-tcpを使用します または--udp それぞれフラグ。

$ mtr --tcp linuxconfig.org OR $ mtr --udp linuxconfig.org

mtrには他にも多くのオプションがあり、tracerouteテストをきめ細かく制御できます。それらすべてを理解するために、それらを詳細に説明しているマニュアルページをチェックすることができます。または、短縮バージョンの場合は、-helpを使用します。 。

$ man mtr OR $ mtr --help

まとめ

このガイドでは、KaliLinuxでtracerouteを使用する方法を説明しました。また、tracerouteのよりモダンで堅牢なバージョンのように感じられるmtrの使用方法も確認しました。 tracerouteユーティリティとmtrは、特定のデバイスへのネットワークパスを理解するのに役立ちます。また、インターネット接続のテストにも使用できます。これらのツールを使用して、Kaliとターゲットシステムの間にあるデバイスを見つけます。