以下に、iptables ルールを firewalld コントロールに変換するための 3 つの一般的な方法を示します。この例は、iptables-save コマンドによる 1 つの iptables ルール出力の変換を示しています。

LOG_TEST_NEW - [0:0] -A LOG_TEST_NEW -m limit --limit 2/min -j LOG --log-prefix "New Connection"

この例のルールでは、1 分間に最大 2 つのログ エントリが記録されます。ログ エントリには、「新しい接続」という文字列のラベルが付けられます。

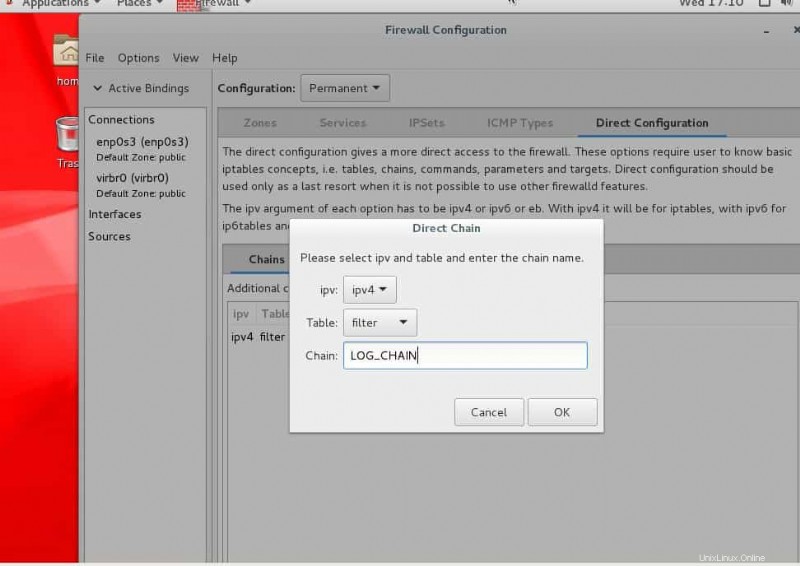

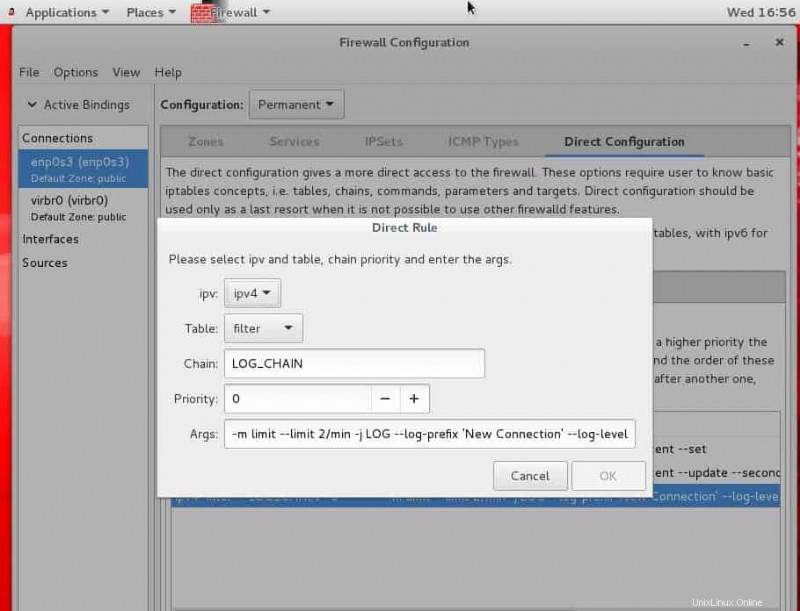

firewalld GUI の使用 (アプリケーション -> 雑貨 -> ファイアウォール)

1. ルール チェーンを作成する

2. ルールを配置し、ルール チェーンにバインドします

firewall-cmd コマンド ラインの使用

# firewall-cmd --direct --add-chain ipv4 filter LOG_TEST_NEW # firewall-cmd --direct --add-rule ipv4 filter LOG_TEST_NEW 0 -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 success

/etc/firewalld/direct.xml ルールセットの編集

# cat /etc/firewalld/direct.xml <?xml version="1.0" encoding="utf-8"?> <direct> <chain table="filter" ipv="ipv4" chain="LOG_NEW" /> <rule priority="0" table="filter" ipv="ipv4" chain="LOG_NEW"> -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 </rule> </direct>