Oracle Linux 6/ RedHat Linux 6 LDAP サービスから、SSSD の使用が開始されました。これも使用が推奨されています。

SSSD

System Security Services Daemon (SSSD) は、さまざまな ID および認証プロバイダーへのアクセスを提供するサービスです。ネイティブ LDAP ドメイン (つまり、LDAP 認証を使用する LDAP アイデンティティープロバイダー) または Kerberos 認証を使用する LDAP アイデンティティープロバイダーを使用するように SSSD を設定できます。システムへの NSS および PAM インターフェースと、複数の異なるアカウント ソースに接続するためのプラグ可能なバックエンド システムを提供します。

注意 :SSSD は、暗号化されていないチャネルを介した認証をサポートしていません。 LDAP 認証が有効な場合、TLS/SSL または LDAPS が必要です。 LDAP サーバーが ID プロバイダーとしてのみ使用される場合、暗号化されたチャネルは必要ありません。インストールと構成

1. 最初に SSSD パッケージをインストールします:

# yum install sssd sssd-client

2. authconfig ツールを実行して、openldap と sssd を有効にします:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

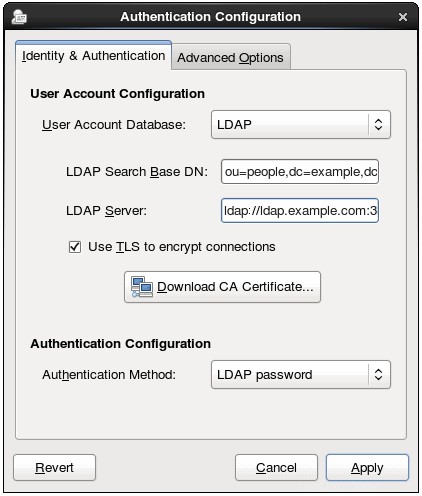

3. サーバーにグラフィック UI (Gnome) もある場合は、コマンドを実行できます:

# authconfig-gtk

そして、GUI モードで構成を実行します:

passwd、shadow、および group セクションの 2 番目のオプションとして sss を使用するように、ファイル /etc/nsswitch.conf を構成します。

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

一般的な問題

何らかの理由でユーザーが id コマンドの実行中にセカンダリ グループを「見る」ことができない場合、この問題は、クライアント側または AD 側で間違って設定されている可能性がある LDAP スキーマに関連している可能性があります。

sssd.conf を確認します /etc/sssd/ のファイル dir – ただし、SSSD はインストール後に構成されないため、sssd.conf ファイルを手動で作成して構成する必要があります。

出力例:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

AD で使用されているスキーマを確認します。ほとんどの場合、これは rfc2307bis である必要があります しかし、これは異なる場合があります。上記の sssd.conf は例であり、すべて AD 構成に依存することに注意してください。懸念がある場合は、詳細について sssd.conf のマニュアル ページを確認してください。

# man sssd.conf

スキーマの変更後、次のコマンドで sssd キャッシュをフラッシュします:

# sss_cache -d DOMAIN_NAME_USED

sssd サービスを再起動します

# service sssd restart