このチュートリアルでは、CentOS/RHELで独自のWireGuardVPNサーバーをセットアップする方法を説明します。 WireGuardはLinuxカーネル専用に作られています。 Linuxカーネル内で実行され、高速で最新の安全なVPNトンネルを作成できます。

WireGuardVPNの機能

- 軽量で超高速、OpenVPNを水から吹き飛ばします。

- クロスプラットフォーム。 WireGuardは、Linux、BSD、macOS、Windows、Android、iOS、およびOpenWRTで実行できます。

- ユーザー認証は、SSHキーと同様に公開キーを交換することによって行われます。

- 静的トンネルIPアドレスをVPNクライアントに割り当てます。気に入らない人もいるかもしれませんが、場合によっては便利です。

- モバイルデバイスは、接続を切断することなく、Wi-Fiとモバイルネットワークをシームレスに切り替えることができます。

- ほとんどのユースケースでOpenVPNとIPSecを置き換えることを目的としています。

要件

このチュートリアルに従うには、ブロックされたWebサイトに自由にアクセスできるVPS(仮想プライベートサーバー)が必要です(国外またはインターネットフィルタリングシステム)。次の機能を備えたカマテラVPSをお勧めします:

- 30日間の無料トライアル。

- 月額4ドル(1 GB RAM)から

- 高性能KVMベースのVPS

- 米国、カナダ、英国、ドイツ、オランダ、香港、イスリアルを含む世界中の9つのデータセンター。

以下にリンクされているチュートリアルに従って、KamateraでLinuxVPSサーバーを作成してください。

- カマテラでLinuxVPSサーバーを作成する方法

CentOS / Alma Linux / Rocky Linuxを実行しているVPSを入手したら、以下の手順に従ってください。

このチュートリアルでは、VPNサーバーとVPNクライアントの両方が CentOS / RHELを実行していることを前提としています。 オペレーティングシステム。

ステップ1:CentOS/RHELサーバーとデスクトップにWireGuardをインストールする

CentOS / RHELサーバーにログインし、次のコマンドを実行してWireGuardをインストールします。

CentOS 8

sudo dnf install elrepo-release epel-release -ysudo dnf install kmod-wireguard wireguard-tools -y

RHEL 8

sudo dnf install https://www.elrepo.org/elrepo-release-8.el8.elrepo.noarch.rpmsudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest -8.noarch.rpmsudo dnf install kmod-wireguard wireguard-tools -y

CentOS / RHEL 7

sudo yum install epel-release https://www.elrepo.org/elrepo-release-7.el7.elrepo.noarch.rpmsudo yum install yum-plugin-elreposudo yum install kmod-wireguard wireguard-tools -y

次に、同じコマンドを使用して、ローカルのCentOS / RHELコンピューター(VPNクライアント)にWireGuardをインストールします。

ステップ2:パブリック/プライベートキーペアを生成する

サーバー

WireGuardのディレクトリを作成します。

sudo mkdir -p / etc / wireguard /

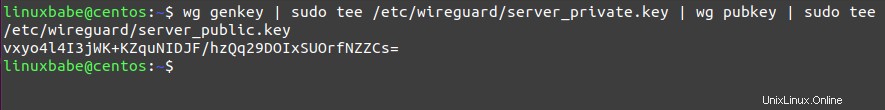

CentOS / RHELサーバーで次のコマンドを実行して、公開鍵と秘密鍵のペアを作成します。これは、/etc/wireguard/の下に保存されます。 ディレクトリ。

wg genkey | sudo tee /etc/wireguard/server_private.key | wg pubkey | sudo tee /etc/wireguard/server_public.key

クライアント

WireGuardのディレクトリを作成します。

sudo mkdir -p / etc / wireguard /

次のコマンドを実行して、ローカルのCentOS / RHELコンピューター(VPNクライアント)に公開鍵と秘密鍵のペアを作成します。

wg genkey | sudo tee /etc/wireguard/client_private.key | wg pubkey | sudo tee /etc/wireguard/client_public.key

ステップ3:WireGuard構成ファイルを作成する

サーバー

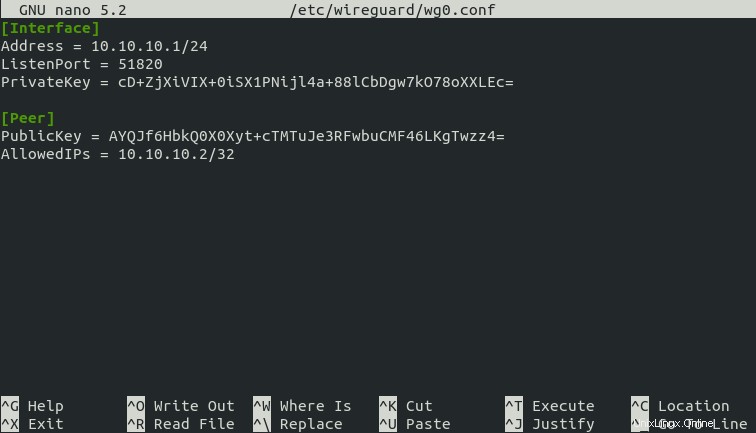

Nanoなどのコマンドラインテキストエディターを使用して、CentOS/RHELサーバー上にWireGuard構成ファイルを作成します。 wg0 ネットワークインターフェース名になります。

sudo dnf install nanosudo nano /etc/wireguard/wg0.conf

次のテキストをコピーして、構成ファイルに貼り付けます。独自のサーバー秘密鍵とクライアント公開鍵を使用する必要があります。

[Interface] Address =10.10.10.1/24ListenPort =51820PrivateKey =cD + ZjXiVIX + 0iSX1PNijl4a + 88lCbDgw7kO78oXXLEc =[Peer] PublicKey =AYQJf6HbkQ0X0Xyt + cTMTuJe3RFwbuCMF

場所:

- 住所 :VPNサーバーのプライベートIPアドレスを指定します。ここでは10.10.10.0/24のネットワーク範囲を使用しているため、ホームネットワークの範囲と競合することはありません。 (ほとんどのホームルーターは192.168.0.0/24または192.168.1.0/24を使用します)。 10.10.10.1は、VPNサーバーのプライベートIPアドレスです。

- PrivateKey :VPNサーバーの秘密鍵。

/etc/wireguard/server_private.keyにあります。 サーバー上のファイル。 - ListenPort :WireGuard VPNサーバーは、デフォルトのUDPポート51820でリッスンします。

- PublicKey :VPNクライアントの公開鍵。

/etc/wireguard/client_public.keyにあります。 クライアントコンピュータ上のファイル。 - 許可されたIP :VPNクライアントが使用を許可されているIPアドレス。この例では、クライアントはVPNトンネル内でのみ10.10.10.2IPアドレスを使用できます。

ファイルを保存して閉じます。 (Nanoテキストエディタでファイルを保存するには、Ctrl+Oを押します。 、Enterキーを押して確認します。 Ctrl+Xを押します 終了します。)

rootユーザーのみがファイルを読み取ることができるように、ファイルのアクセス許可モードを変更します。

sudo chmod 600 / etc / wireguard / -R

クライアント

Nanoなどのコマンドラインテキストエディターを使用して、ローカルのCentOS/RHELコンピューターにWireGuard構成ファイルを作成します。 wg-client0 ネットワークインターフェース名になります。

sudo nano /etc/wireguard/wg-client0.conf

次のテキストをコピーして、構成ファイルに貼り付けます。独自のクライアント秘密鍵とサーバー公開鍵を使用する必要があります。

[Interface] Address =10.10.10.2/24DNS =10.10.10.1PrivateKey =cOFA + x5UvHF + a3xJ6enLatG + DoE3I5PhMgKrMKkUyXI =[Peer] PublicKey =vxyo4l4I3jWK + KZquNIDJF / hzQq29DOIxSU 51820PersistentKeepalive =25

場所:

- 住所 :VPNクライアントのプライベートIPアドレスを指定します。

- DNS :DNSサーバーとして10.10.10.1(VPNサーバー)を指定します。

resolvconfを介して構成されます 指図。次のように、冗長性のために複数のDNSサーバーを指定することもできます:DNS = 10.10.10.1 8.8.8.8 - PrivateKey :クライアントの秘密鍵。

/etc/wireguard/client_private.keyにあります。 クライアントコンピュータ上のファイル。 - PublicKey :サーバーの公開鍵。

/etc/wireguard/server_public.keyにあります。 サーバー上のファイル。 - 許可されたIP :0.0.0.0/0はインターネット全体を表します。つまり、インターネットへのすべてのトラフィックはVPN経由でルーティングされる必要があります。

- エンドポイント :VPNサーバーのパブリックIPアドレスとポート番号。 12.34.56.78をサーバーの実際のパブリックIPアドレスに置き換えます。

- PersistentKeepalive :認証された空のパケットを25秒ごとにピアに送信して、接続を維持します。 PersistentKeepaliveが有効になっていない場合、VPNサーバーがVPNクライアントにpingを実行できない可能性があります。

ファイルを保存して閉じます。

rootユーザーのみがファイルを読み取れるようにファイルモードを変更します。

sudo chmod 600 / etc / wireguard / -R

ステップ4:サーバーでIP転送を有効にする

VPNサーバーがVPNクライアントとインターネット間でパケットをルーティングするには、IP転送を有効にする必要があります。 sysctl.confを編集します ファイル。

sudo nano /etc/sysctl.conf

このファイルの最後に次の行を追加します。

net.ipv4.ip_forward =1

ファイルを保存して閉じます。次に、以下のコマンドで変更を適用します。 -p オプションは、 /etc/sysctl.confからsysctl設定をロードします ファイル。このコマンドは、システムを再起動しても変更を保持します。

sudo sysctl -p

ステップ5:サーバーでIPマスカレードを構成する

次のコマンドを実行して、10.10.10.0/24のIPマスカレードを有効にします。 サーバーファイアウォールのサブネット。

sudo Firewall-cmd --permanent --add-rich-rule ='rule family ="ipv4" source address ="10.10.10.0/24" masquerade' sudo systemctl reload Firewalld

これにより、VPNネットワークが外界から隠されます。そのため、インターネットはVPNサーバーのIPしか見ることができませんが、ホームルーターがプライベートホームネットワークを隠すように、VPNクライアントのIPを見ることができません。

CentOS/RHELがfirewall-cmdを見つけられない場合 コマンドを実行するには、firewalldをインストールしてサービスを開始する必要があります。

sudo dnf install Firewalldsudo systemctl start Firewalld

ステップ6:サーバーにDNSリゾルバーをインストールする

クライアントのDNSサーバーとしてVPNサーバーを指定しているため、VPNサーバーでDNSリゾルバーを実行する必要があります。 bind9DNSサーバーをインストールできます。

sudo dnf install bind

BIND 9を次のコマンドで開始します:

sudo systemctl start named

起動時に自動起動を有効にします:

sudo systemctl enable named

次のコマンドでステータスを確認できます:

systemctlステータス名

サンプル出力:

●named.service-Berkeleyインターネットネームドメイン(DNS)ロード済み:ロード済み(/usr/lib/systemd/system/named.service;有効;ベンダープリセット:無効>アクティブ:Sun 2020-05以降アクティブ(実行中) -17 11:07:34 EDT; 9秒前プロセス:7203 ExecStop =/ bin / sh -c / usr / sbin / rndc stop>

/ dev / null 2>&1 || / bin / kill -TE>プロセス:7218 ExecStart =/ usr / sbin / named -u named -c $ {NAMEDCONF} $ OPTIONS(code =exited、> Process:7215 ExecStartPre =/ bin / bash -c if [! "$ DISABLE_ZONE_CHECKING" =="yes"];>メインPID:7220(名前付き)タスク:4(制限:5045)メモリ:55.5M CGroup:/system.slice/named.service└─7220/ usr / sbin / named -u named -c /etc/named.conf -4 ヒント:上記のコマンドがすぐに終了しない場合は、Qを押してください。

BINDメイン構成ファイル/etc/named.confを編集します 。

sudo nano /etc/named.conf

options 節では、次の2行を見つけることができます。

listen-onポート53{127.0.0.1; };listen-on-v6ポート53{::1; };

これにより、named ローカルホストでのみリッスンします。同じネットワーク内のクライアントがドメイン名を照会できるようにする場合は、これらの2行をコメントアウトします。 (各行の先頭に二重スラッシュを追加します)

//リッスンオンポート53{127.0.0.1; };//listen-on-v6ポート53{::1; }; 次の行を見つけます。

allow-query {localhost; }; VPNクライアントがDNSクエリを送信できるように、10.10.10.0/24ネットワーク範囲を追加します。各ネットワーク範囲をセミコロンで終了する必要があることに注意してください。

allow-query {localhost; 10.10.10.0/24; }; ファイルを保存して閉じます。変更を有効にするには、BIND9を再起動します。

sudo systemctl restart named

次に、次のコマンドを実行して、VPNクライアントがポート53に接続できるようにする必要があります。

sudo Firewall-cmd --zone =public --permanent --add-rich-rule ='rule family ="ipv4" source address ="10.10.10.0/24" accept'

ステップ7:ファイアウォールでWireGuardポートを開く

次のコマンドを実行して、サーバーのUDPポート51820を開きます。

sudo Firewall-cmd --permanent --add-port =51820 / udpsudo systemctl reload Firewalld

ステップ8:WireGuardを起動します

サーバー

サーバーで次のコマンドを実行して、WireGuardを起動します。

sudo wg-quick up /etc/wireguard/wg0.conf

停止するには、

を実行しますsudo wg-quick down /etc/wireguard/wg0.conf

systemdサービスを使用してWireGuardを起動することもできます。

sudo systemctlstart[メール保護]

起動に失敗した場合は、ログをチェックして何が問題なのかを確認する必要があります。

sudo journalctl-eu[メール保護]

次のコマンドを使用して、システムの起動時に自動起動を有効にします。

sudo systemctl enable example@unixlinux.online

次のコマンドでステータスを確認してください。そのステータスはactive (exited)である必要があります 。

systemctl status example@unixlinux.online

これで、WireGuardサーバーはクライアント接続を受け入れる準備ができました。

クライアント

WireGuardを起動します。

sudo systemctlstart[メール保護]

起動に失敗した場合は、ログをチェックして何が問題なのかを確認する必要があります。

sudo journalctl-eu[メール保護]

ログに次のエラーが表示された場合は、OSを再起動してみてください。

RTNETLINKの回答:操作はサポートされていません

システムの起動時に自動起動を有効にします。

sudo systemctl enable example@unixlinux.online

ステータスを確認してください:

systemctl status example@unixlinux.online

次に、次のWebサイトにアクセスします:http://icanhazip.com/ パブリックIPアドレスを確認します。すべてがうまくいけば、クライアントコンピュータのパブリックIPアドレスではなく、VPNサーバーのパブリックIPアドレスが表示されるはずです。

次のコマンドを実行して、現在のパブリックIPアドレスを取得することもできます。

curl https://icanhazip.com

トラブルシューティングのヒント

VPNサーバーからVPNクライアントにpingを実行できます(ping 10.10.10.2 )トンネルが機能するかどうかを確認します。 pingに次のエラーメッセージが表示された場合は、

ping:sendmsg:必要なキーが利用できません

AllowedIPsの可能性があります タイプミスのように、パラメータが間違っています。

VPNトンネルが正常に確立されても、クライアントのパブリックIPアドレスが変更されない場合は、ファイアウォールでのマスカレードが機能していないためです。ファイアウォールルールにタイプミスがあったため、コンピュータがインターネットを閲覧できなくなったことがあります。

SaveConfig=trueの使用はお勧めしません。 [Interface]で WireGuard構成ファイルのセクション。 SaveConfig シャットダウン時にランタイム構成を保存するようにWireGuardに指示します。したがって、[Peer]を追加すると 構成ファイルでWireGuardを再起動すると、新しく追加された構成が上書きされます。

それでもVPNが機能しない場合は、VPNサーバーを再起動してみてください。

sudo systemctlrestart[メール保護]

次に、VPNクライアントを停止します。

sudo systemctl stop example@unixlinux.online

そして、VPNクライアントのソフトウェアパッケージをアップグレードします。

sudo dnf update

次に、VPNクライアントを再起動します。

sudo shutdown -r nowsudo systemctl start example@unixlinux.online

VPNクライアントの追加

WireGuardは、1つのIPアドレスを1つのVPNクライアントに関連付けるように設計されています。 VPNクライアントをさらに追加するには、クライアントごとに一意の秘密鍵と公開鍵のペアを作成してから、サーバーの構成ファイル(/etc/wireguard/wg0.conf)に各VPNクライアントの公開鍵を追加する必要があります。 )このように:

[Interface] Address =10.10.10.1/24PrivateKey =UIFH + XXjJ0g0uAZJ6vPqsbb / o68SYVQdmYJpy / FlGFA =ListenPort =51820 [Peer] PublicKey =75VNV7HqFh + 3QIT5OHZkcjWfbjx8tc6Ck 1Z / 3rtl0i7cJorcinB7T4UOIzScifPNEIESFD8 =AllowedIPs =10.10.10.3 / 32 [Peer] PublicKey =EVstHZc6QamzPgefDGPLFEjGyedJk6SZbCJttpzcvC8 =AllowedIPs =10.10.10.4 / 32

各VPNクライアントには静的プライベートIPアドレス(10.10.10.2、10.10.10.3、10.10.10.4など)があります。変更を有効にするには、WireGuardサーバーを再起動します。

sudo systemctlrestart[メール保護]

次に、通常どおり各VPNクライアントにWireGuard構成を追加します。

ポリシールーティング、スプリットトンネリング、VPNキルスイッチ

次に、ポリシールーティングの使用方法を説明します。 、スプリットトンネリング 、およびVPNキルスイッチ WireGuardVPNを使用します。 注 それらを組み合わせて使用することはお勧めしません。ポリシールーティングを使用する場合は、スプリットトンネリングまたはVPNキルスイッチを有効にしないでください。その逆も同様です。

ポリシールーティング

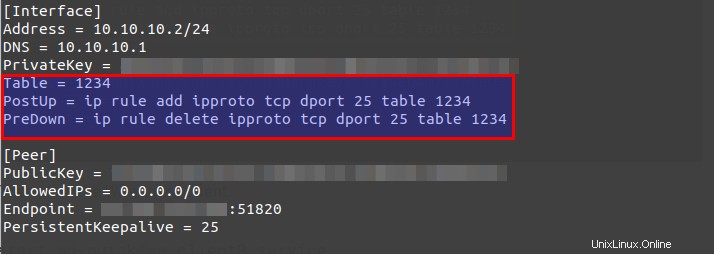

デフォルトでは、VPNクライアント上のすべてのトラフィックはVPNサーバーを介してルーティングされます。トランスポート層プロトコルと宛先ポートに基づいて、特定のタイプのトラフィックのみをルーティングしたい場合があります。これは、ポリシールーティングと呼ばれます。

ポリシールーティングはクライアントコンピューターで構成されており、最初にVPN接続を停止する必要があります。

sudo systemctl stop example@unixlinux.online

次に、クライアント構成ファイルを編集します。

sudo nano /etc/wireguard/wg-client0.conf

たとえば、[interface]に次の3行を追加すると セクションの次に、WireGuardは「1234」という名前のルーティングテーブルを作成し、IPルールをルーティングテーブルに追加します。この例では、トラフィックは、TCPがトランスポート層プロトコルとして使用され、宛先ポートが25の場合、つまりクライアントコンピューターが電子メールを送信する場合にのみVPNサーバーを介してルーティングされます。

Table =1234PostUp =ip rule add ipproto tcp dport 25 table 1234PreDown =ip rule delete ipproto tcp dport 25 table 1234

ファイルを保存して閉じます。次に、WireGuardクライアントを再起動します。

sudo systemctlstart[メール保護]

スプリットトンネリング

デフォルトでは、VPNクライアント上のすべてのトラフィックはVPNサーバーを介してルーティングされます。スプリットトンネリングを有効にして、10.10.10.0/24へのトラフィックのみを有効にする方法は次のとおりです。 IP範囲はWireGuardVPNを介してトンネリングされます。これは、複数のクラウドサーバー用のプライベートネットワークを構築する場合に役立ちます。VPNクライアントはクラウドサーバー上で実行され、完全なVPNトンネルを使用すると、クラウドサーバーへの接続が失われる可能性があるためです。

クライアント構成ファイルを編集します。

sudo nano /etc/wireguard/wg-client0.conf

変更

AllowedIPs =0.0.0.0/0

宛先

AllowedIPs =10.10.10.0/24

したがって、トラフィックは、宛先アドレスが10.10.10.0/24IP範囲内にある場合にのみVPN経由でルーティングされます。ファイルを保存して閉じます。次に、WireGuardクライアントを再起動します。

sudo systemctlrestart[メール保護]

VPNキルスイッチ

デフォルトでは、VPN接続が中断された場合、コンピューターは通常のゲートウェイを介してインターネットにアクセスできます。キルスイッチ機能を有効にすることをお勧めします。これにより、暗号化されていないパケットがWireGuard以外のインターフェイスを通過するのを防ぎます。

WireGuardクライアントプロセスを停止します。

sudo systemctl stop example@unixlinux.online

クライアント構成ファイルを編集します。

sudo nano /etc/wireguard/wg-client0.conf

[interface]に次の2行を追加します セクション。

PostUp =iptables -I OUTPUT! -o%i -mマーク! --mark $(wg show%i fwmark)-m addrtype! --dst-type LOCAL -j REJECTPreDown =iptables -D OUTPUT! -o%i -mマーク! --mark $(wg show%i fwmark)-m addrtype! --dst-type LOCAL -j REJECT

このように:

[Interface] Address =10.10.10.2 / 24DNS =10.10.10.1PrivateKey =cOFA + x5UvHF + a3xJ6enLatG + DoE3I5PhMgKrMKkUyXI =PostUp =iptables -I OUTPUT! -o%i -mマーク! --mark $(wg show%i fwmark)-m addrtype! --dst-type LOCAL -j REJECTPreDown =iptables -D OUTPUT! -o%i -mマーク! --mark $(wg show%i fwmark)-m addrtype! --dst-type LOCAL -j REJECT [Peer] PublicKey =RaoAdsIEIwgV9DHNSubxWVG + nZ1GP / c3OU6A / efBJ0I =AllowedIPs =0.0.0.0/0Endpoint =12.34.56.78:51820PersistentKeepalive =25

ファイルを保存して閉じます。次に、WireGuardクライアントを起動します。

sudo systemctlstart[メール保護]