Open Vulnerability Assessment Systemとして知られるOpenVASは、既知の脆弱性についてサーバーに対してテストを実行するためのオープンソースの脆弱性スイートです。データベース(Network Vulnerability Tests)、OpenVASは無料のソフトウェアであり、そのコンポーネントはGNU General Public License(GNU GPL)の下でライセンスされています。これは、CentOS 7 /RHEL7でOpenVASをセットアップするための小さなガイドです。

Open Vulnerability Assessment Systemとして知られるOpenVASは、既知の脆弱性についてサーバーに対してテストを実行するためのオープンソースの脆弱性スイートです。データベース(Network Vulnerability Tests)、OpenVASは無料のソフトウェアであり、そのコンポーネントはGNU General Public License(GNU GPL)の下でライセンスされています。これは、CentOS 7 /RHEL7でOpenVASをセットアップするための小さなガイドです。

リポジトリのセットアップ:

ターミナルで次のコマンドを発行して、アトミックリポジトリをインストールします。

# wget -q -O - http://www.atomicorp.com/installers/atomic |sh

使用許諾契約に同意します。

Atomic Free Unsupported Archive installer, version 2.0.12BY INSTALLING THIS SOFTWARE AND BY USING ANY AND ALL SOFTWARE PROVIDED BY ATOMICORP LIMITED YOU ACKNOWLEDGE AND AGREE:THIS SOFTWARE AND ALL SOFTWARE PROVIDED IN THIS REPOSITORY IS PROVIDED BY ATOMICORP LIMITED AS IS, IS UNSUPPORTED AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL ATOMICORP LIMITED, THE COPYRIGHT OWNER OR ANY CONTRIBUTOR TO ANY AND ALL SOFTWARE PROVIDED BY OR PUBLISHED IN THIS REPOSITORY BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.==================================================================== THIS SOFTWARE IS UNSUPPORTED. IF YOU REQUIRE SUPPORTED SOFWARE PLEASE SEE THE URL BELOW TO PURCHASE A NUCLEUS LICENSE AND DO NOT PROCEED WITH INSTALLING THIS PACKAGE. ====================================================================For supported software packages please purchase a Nucleus license: https://www.atomicorp.com/products/nucleus.html All atomic repository rpms are UNSUPPORTED. Do you agree to these terms? (yes/no) [Default: yes] yesConfiguring the [atomic] yum archive for this systemInstalling the Atomic GPG key: OK Downloading atomic-release-1.0-19.el7.art.noarch.rpm: OKThe Atomic Rocket Turtle archive has now been installed and configured for your system The following channels are available: atomic - [ACTIVATED] - contains the stable tree of ART packages atomic-testing - [DISABLED] - contains the testing tree of ART packages atomic-bleeding - [DISABLED] - contains the development tree of ART packages

システムリポジトリ(RHELの場合のみ):

OpenVASのインストールでは、インターネットから追加のパッケージをダウンロードする必要があります。システムにRedhatサブスクリプションがない場合は、CentOSリポジトリをセットアップする必要があります。

# vi /etc/yum.repos.d/centos.repo

次の行を追加します。

[CentOS] name=centos baseurl=http://mirror.centos.org/centos/7/os/x86_64/ enabled=1 gpgcheck=0

PS:CentOSマシンは、上記のリポジトリ設定を必要としません。システムは、インストール中に自動的にリポジトリを作成します。

OpenVASのインストールとセットアップ:

次のコマンドを発行してOpenVASをインストールします。

# yum -y install openvas

インストールが完了したら、OpenVASのセットアップを開始します。

# openvas-setup

セットアップはインターネットから最新のデータベースのダウンロードを開始します。完了すると、セットアップはリスニングIPアドレスを構成するように要求します。

Step 2: Configure GSAD The Greenbone Security Assistant is a Web Based front end for managing scans. By default it is configured to only allow connections from localhost. Allow connections from any IP? [Default: yes] Restarting gsad (via systemctl): [ OK ]

管理者ユーザーを構成します。

Step 3: Choose the GSAD admin users password. The admin user is used to configure accounts, Update NVT's manually, and manage roles. Enter administrator username [Default: admin] : admin Enter Administrator Password: Verify Administrator Password:>

完了すると、次のメッセージが表示されます。

セットアップが完了すると、次の場所でGSADにアクセスできるようになります。

Iptablesを無効にします。

# systemctl stop iptables.service

OpenVASマネージャーの証明書を作成します。

# openvas-mkcert-client -n om -i

情報を入力する必要はありません。自動的に作成されます。

RSA秘密鍵の生成、1024ビット長のモジュラス………………….. ++++++

………………………..++++++

eは65537(0x10001)

証明書リクエストに組み込まれる

情報の入力を求められます。

入力しようとしているのは、いわゆる識別名またはDN。

フィールドはかなりありますが、空白のままにすることができます

一部のフィールドにはデフォルト値があります。

「。」と入力すると、フィールドは次のようになります。空白のままにします。

-

国名(2文字のコード)[DE]:州または州の名前(フルネーム)[一部の州]:地域名(例:市)[]:組織名前(例:会社)[Internet Widgits Pty Ltd]:組織単位名(例:セクション)[]:共通名(例:名前またはサーバーのホスト名)[]:メールアドレス[]:/tmp/からの構成を使用openvas-mkcert-client.2827 / stdC.cnf

リクエストが署名と一致することを確認します

署名OK

サブジェクトの識別名は次のとおりです

countryName:PRINTABLE:'DE'

l ocalityName:PRINTABLE:'Berlin'

commonName:PRINTABLE:'om'

証明書は8月5日まで認証されます19:43:322015 GMT(365日)1つの新しいエントリでデータベースを書き出します

データベースが更新されました

クライアント証明書は/tmp/openvas-mkcert-client.2827にあります。手動でコピーする必要があります。

次に、OpenVASデータベースを再構築します(必要な場合)

# openvasmd --rebuild

完了したら、OpenVASマネージャーを起動します。

# openvasmd

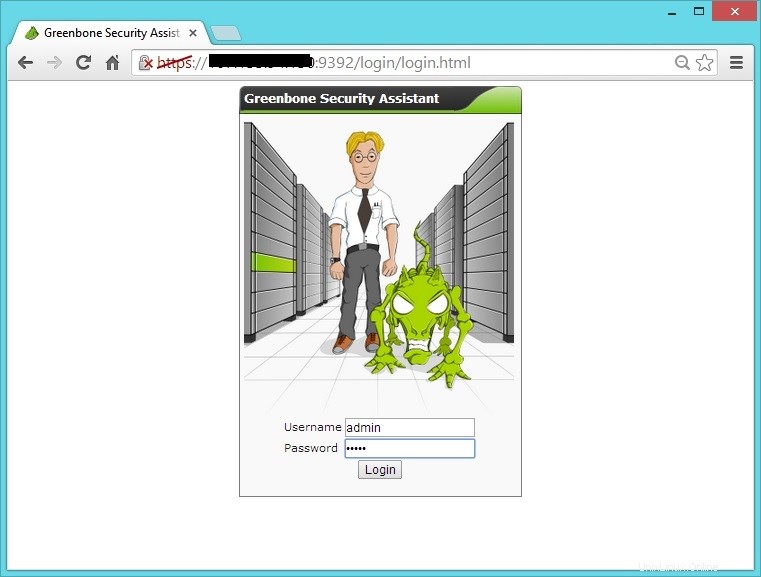

ブラウザを開き、 https:// your-ip-address:9392をポイントします 。自分で作成したパスワードを使用して管理者としてログインします。

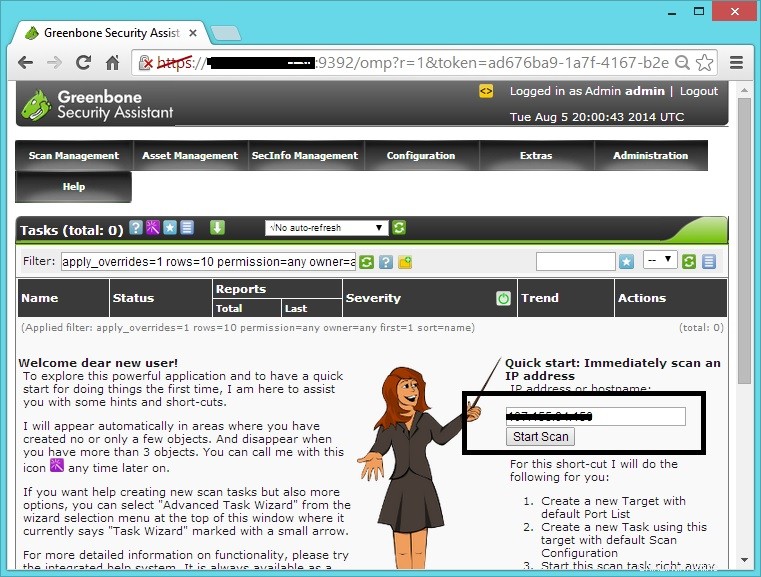

クイックスキャンフィールドにIPアドレスを入力すると、クイックスキャンを開始できます。

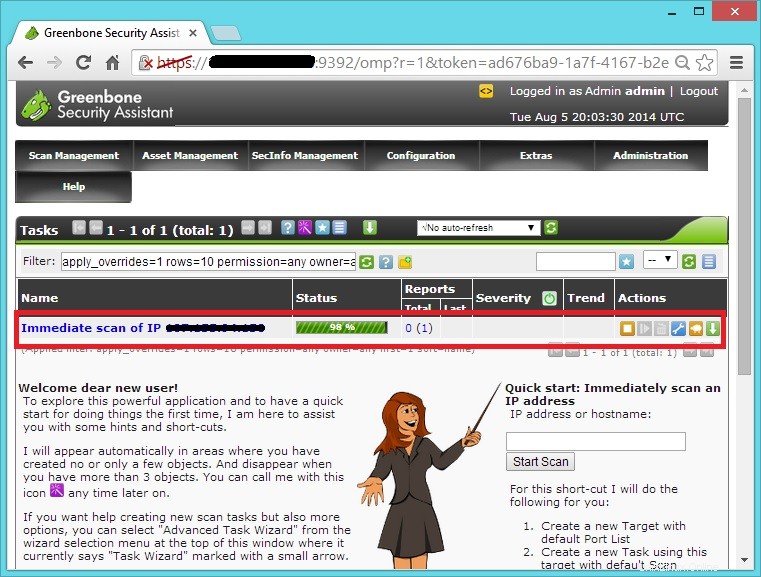

その後、以下のような即時タスクが表示されます。現在、98%のスキャンが完了しています

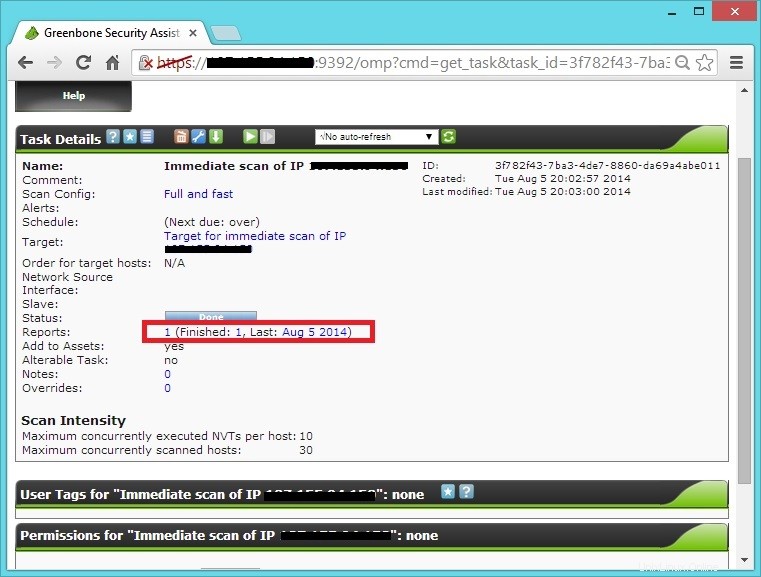

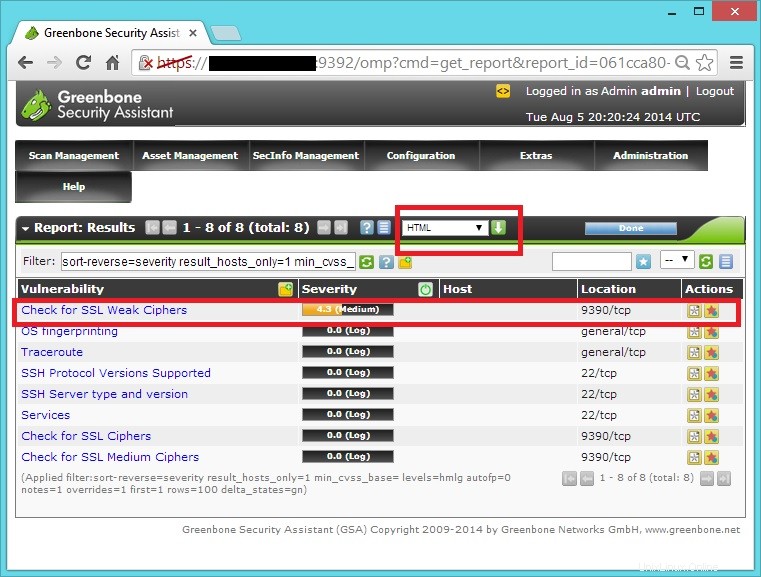

タスクをクリックしてスキャンの詳細を表示します。詳細は次のようになります。スキャンが完了したら、[日付]をクリックしてレポートを表示します。

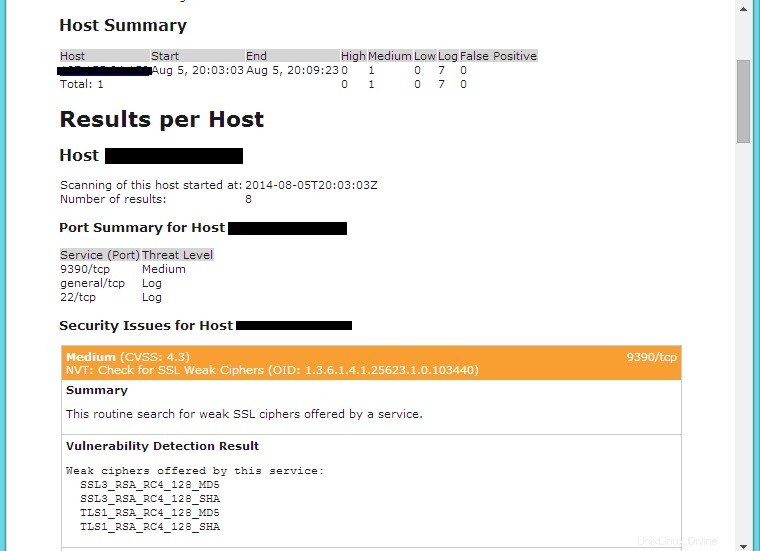

レポートページでは、pdf、html、xmlなどの複数の形式でレポートをダウンロードするオプションがあります。または、各脆弱性をクリックして完全な情報を表示することもできます。

実際のレポートは以下のようになります。

以上です。貴重なコメントを下に配置してください。