Secure Shell(SSH)は、クライアントとサーバー間の安全な接続のために設計された暗号化ネットワークプロトコルです。

最も一般的な2つのSSH認証メカニズムは、パスワードベースの認証と公開鍵ベースの認証です。 SSHキーの使用は、通常、従来のパスワード認証よりも安全で便利です。

この記事では、CentOS8システムでSSHキーを生成する方法について説明します。また、SSHキーベースの認証を設定し、パスワードを入力せずにリモートLinuxサーバーに接続する方法についても説明します。

CentOSでのSSHキーの作成#

CentOSクライアントマシンにSSHキーペアがすでにある可能性があります。新しいキーペアを生成する場合、古いキーペアは上書きされます。

次のlsを実行します キーファイルが存在するかどうかを確認するコマンド:

ls -l ~/.ssh/id_*.pub

コマンドの出力がNo such file or directoryのようなものを返す場合 、またはno matches found これは、ユーザーがSSHキーを持っていないことを意味し、次の手順に進んでSSHキーペアを生成できます。

それ以外の場合、SSHキーペアがある場合は、それらを使用するか、古いキーをバックアップして新しいキーを生成することができます。

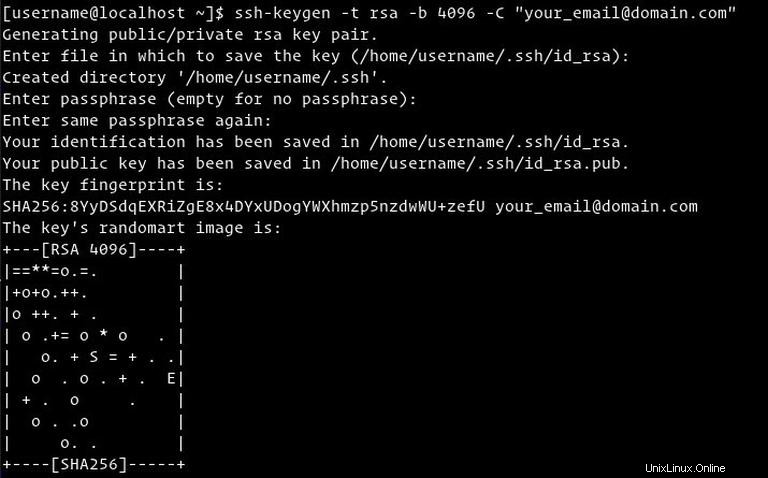

メールアドレスをコメントとして使用して、新しい4096ビットのSSHキーペアを生成するには、次のコマンドを実行します。

ssh-keygen -t rsa -b 4096 -C "your_email@domain.com"ファイル名を指定するように求められます:

Enter file in which to save the key (/home/yourusername/.ssh/id_rsa):

Enterを押します デフォルトのファイルの場所とファイル名を受け入れます。

次に、安全なパスフレーズを入力するように求められます。パスフレーズを使用するかどうかは、あなた次第です。パスフレーズは、セキュリティの層を追加します。パスフレーズを使用したくない場合は、Enterを押してください 。

Enter passphrase (empty for no passphrase):

全体の相互作用は次のようになります:

新しいSSHキーペアが生成されたことを確認するには、次のように入力します。

ls ~/.ssh/id_*/home/yourusername/.ssh/id_rsa /home/yourusername/.ssh/id_rsa.pub

それでおしまい。 CentOSクライアントマシンでSSHキーペアが正常に生成されました。

公開鍵をサーバーにコピーします#

SSHキーペアが生成されたので、次のステップは、管理するサーバーに公開キーをコピーすることです。

公開鍵をリモートサーバーにコピーする最も簡単で推奨される方法は、ssh-copy-idを使用することです。 効用。ローカルマシンの端末タイプ:

ssh-copy-id remote_username@server_ip_address

このコマンドは、remote_usernameを入力するように要求します パスワード:

remote_username@server_ip_address's password:

ユーザーが認証されると、公開鍵ファイルのコンテンツ(~/.ssh/id_rsa.pub )はリモートユーザー~/.ssh/authorized_keysに追加されます ファイル、接続が閉じられます。

Number of key(s) added: 1

Now try logging into the machine, with: "ssh 'username@server_ip_address'"

and check to make sure that only the key(s) you wanted were added.

ssh-copy-idの場合 ローカルコンピュータで使用できない場合は、次のコマンドを使用して公開鍵をコピーします。

cat ~/.ssh/id_rsa.pub | ssh remote_username@server_ip_address "mkdir -p ~/.ssh && chmod 700 ~/.ssh && cat >> ~/.ssh/authorized_keys && chmod 600 ~/.ssh/authorized_keys"SSHキーを使用してサーバーにログインします#

上記の手順を完了すると、パスワードの入力を求められることなく、リモートサーバーにログインできるようになります。

確認するには、SSH経由でサーバーにログインしてみてください:

ssh remote_username@server_ip_address秘密鍵のパスフレーズを設定していない場合は、すぐにログインします。それ以外の場合は、パスフレーズを入力するように求められます。

SSHパスワード認証の無効化#

リモートサーバーにセキュリティの層を追加するために、SSHパスワード認証を無効にすることができます。

続行する前に、sudo権限を持つユーザーとしてパスワードなしでサーバーにログインできることを確認してください。

SSHパスワード認証を無効にするには、以下の手順に従います。

-

リモートサーバーにログインします:

ssh sudo_user@server_ip_address -

SSH構成ファイル

/etc/ssh/sshd_configを開きます テキストエディタで:sudo nano /etc/ssh/sshd_config -

次のディレクティブを検索し、次のように変更します。

/ etc / ssh / sshd_configPasswordAuthentication no ChallengeResponseAuthentication no UsePAM no -

完了したら、ファイルを保存し、次のように入力してSSHサービスを再起動します。

sudo systemctl restart ssh

この時点で、パスワードベースの認証は無効になっています。