はじめに

不変のバックアップは、データを固定および変更不可にすることでデータを保護します 。このバックアップタイプは、データの削除を防ぎ、いつでも回復できるようにします。その結果、不変のバックアップは保護 偶発的または意図的な削除からのデータ またはランサムウェア攻撃。

この記事では、不変のバックアップとは何か、およびそれらがランサムウェア攻撃からビジネスを保護するのにどのように役立つかを示します。

不変のバックアップの説明

データは、あらゆる組織のビジネスクリティカルな部分です。そのため、サイバー攻撃の主な標的になります。

ランサムウェアは、データを暗号化して使用できなくなるマルウェアタイプです。暗号化はマスターブートレコード( MBR )まで行うことができます )起動を防ぐためのレベル。これはデータのバックアップにも及びます。

ランサムウェア攻撃は、重要なビジネスサービスをダウンさせます。データにアクセスするには、身代金を支払う必要があります。

ランサムウェア攻撃を軽減する方法は、データを定期的にバックアップすることです。これが最後の防衛線です。ただし、データコピーを作成するだけでは、サイバー攻撃から安全であるとは限りません。

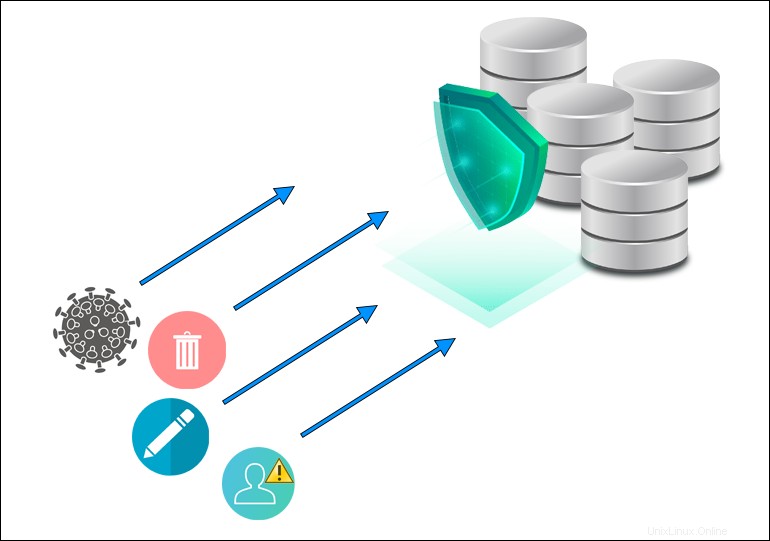

高度なランサムウェア攻撃は、バックアップも標的にするようになりました。攻撃者はバックアップを変更または削除し、多額の身代金の支払いを要求できます。不変のバックアップはこれらの状況を防ぎます。

不変性 不正なデータアクセスまたは削除を防止します 。不変のバックアップがあると、常に最新のクリーンコピーが確実に存在します。 データの安全性と回復可能性をいつでも確保できます。

不変のバックアップは、データビットを作成するとすぐにクラウドにコピーすることで構築されます。

データがクラウドに配置された後、ユーザーは不変性フラグ(不変ビット)を設定できます。 。不変性フラグはデータをロックします 、偶発的なデータの削除、マルウェアの感染、またはデータの破損を防ぎます。

ユーザーは特定の時間枠のフラグを設定できます 。たとえば、フラグを7日間設定した場合、その期間中はバックアップを削除または変更できません。

短期間の不変のバックアップをローカルに保存することも、階層データのバックアップを不変に保存することもできます。 オフサイトのオブジェクトストレージ 。したがって、予期しない悪意のあるアクティビティや誤った削除からデータを保護します。

可変インフラストラクチャのデメリット

可変インフラストラクチャは、その場で定期的に変更および更新できるITサーバーインフラストラクチャです。

このインフラストラクチャには利点がありますが、不変のインフラストラクチャと比較していくつかの欠点が発生します。 。

可変インフラストラクチャの欠点は次のとおりです。

- 構成のドリフト 。サーバー構成の変更が体系的に記録されていない場合、技術的な問題を診断または再現することは困難です。

- 個別のバージョン管理 。サーバーの変更が常に文書化されているとは限らないため、バージョンの追跡は困難です。

- 更新の失敗 。さまざまなネットワークの問題(DNSオフライン、接続不良、リポジトリの応答不能など)が原因で、更新が失敗する可能性が高くなります。

- デバッグが遅い。 バージョン追跡の問題により、デバッグプロセスが遅くなります。したがって、バグのある更新の場合、ユーザーはいくつかの更新バージョンと複雑な本番ワークロードになってしまう可能性があります。

- リスクの増加 。可変インフラストラクチャは、不変インフラストラクチャと比較して、データ損失やランサムウェア攻撃のリスクを高めます。

- 手動構成 。変更可能なインフラストラクチャではサーバーを手動で構成する必要があるため、サーバーをプロビジョニングする際のプロセスが長くなります。

不変のバックアップ戦略を実装する方法

企業は、堅牢で回復力のある防御システムに投資することでランサムウェアと戦うことがよくあります。ただし、最悪の事態、つまり企業の防衛システムが機能しなくなるシナリオに備えるのが最善です。

不変のバックアップ戦略を実装することは、多額の身代金を支払うことなく、データを保護し、サイバー攻撃に迅速に対応するための最良の方法です。

データのバックアップとリカバリに関する多くのベストプラクティスは、ランサムウェア攻撃に耐性がありません。

たとえば、リモートデータセンターへのデータレプリケーションでは、ランサムウェアの保護は提供されません。これは、継続的なバックアップによって正常なファイルが暗号化されたバージョンで上書きされる可能性があるためです。したがって、感染の開始点を正確に特定することは困難です。

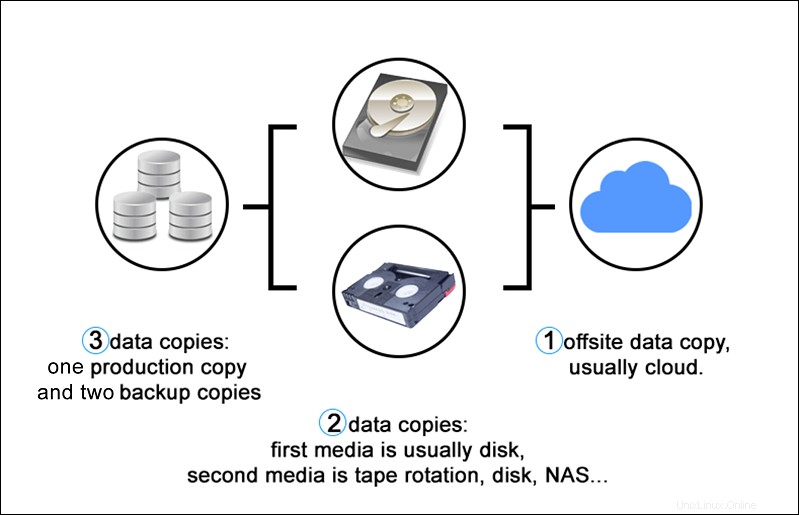

3-2-1バックアップルール は、少なくとも3つのデータコピーを持つことを含むデータ保護戦略です。 2つのコピーはローカルですが、メディアが異なり、1つのコピーはオフサイトにあります(たとえば、クラウド上のエアギャップ不変バックアップ)。

不変のバックアップを実装するためのベストプラクティスは次のとおりです。

1。データの整合性

データバックアップを保護する最善の方法は、変更を防ぐプラットフォームにデータを保存することです。一部のベンダーは、オブジェクトベースのストレージを提供しています これにより、ランサムウェア攻撃の場合にデータの変更や暗号化が不可能になります。

2。ゼロトラストモデル

ゼロトラストモデルには、厳密な本人確認が含まれています プライベートネットワーク上のデータバックアップにアクセスする人のために。この全体的なアプローチは、高度なセキュリティレベルとバックアップの安全性を確保するいくつかの原則とテクノロジーで構成されています。

方法の1つは、多要素認証( MFA )を使用してセキュリティを強化することです。 )。

3。マルチレベルの復元力

優れた防御戦略は、不変のデータバックアップと最新のサイバーセキュリティテクノロジーおよび従業員トレーニングを組み合わせたものです。

過剰な削除防止またはソフト削除オプションを含むプラットフォームは、ランサムウェアがシステムに侵入した場合でもデータコピーが確実に存在するようにします。

もう1つの保護レベルは、 WORM(Write Once Read Many)を使用することです。 フォーマット 多くのベンダーが提供するものを提供しました。

4。応答の自動化

ランサムウェア攻撃は通常、システム感染の数か月後に発生します。攻撃者は、ランサムウェアが静かに拡散し、すべてのデータバックアップを見つけることができるように、その間待機します。その後、全員が不在のときにデータを取得します。

自動応答システムを実装する 攻撃が発生したときにオフィスに誰もいない場合でも、感染したシステムを隔離するためのバックアップソリューションで。

5。クリーンリストアポイント

再感染を防ぐために、データバックアップにマルウェアが含まれていないことを確認してください。データを復元する前に、バックアップをスキャンしてマルウェアまたは侵入の痕跡(IOC)を探します。

不変のデータバックアップを保存する データを暗号化から保護し、迅速なリカバリを保証するために、WORM形式で。

VeeamImmutableBackup-概要

Veeamは、ランサムウェアに対する強力で回復力のあるソリューションとして、不変のバックアップを提供します。

VeeamImmutableBackupの機能は次のとおりです。

- マルチレベルの承認

バックアップはクラウドに保存されます 厳密なマルチレベルの承認なしにデータの削除または変更の可能性を妨げるコントロールを利用します。

- Veeamスケールアウトバックアップリポジトリ(SOBR)

キャパシティティアと提携しているSOBRソリューションは、バックアップをオブジェクトストレージに確実に書き込むようにします。 オブジェクトストアをサポートするすべてのプラットフォーム。プラットフォームには、Microsoft Azure、Amazon Web Services(AWS)、およびIBMCloudが含まれます。

AWSS3または一部のS3互換ストレージもオブジェクトロックへのアクセスを提供します 、バックアップデータを不変のバックアップとして保存できるようにします。

- VeeamONEモニタリング

Veeam ONEを使用すると、ユーザーは自分の環境を監視して、疑わしいアクティビティや異常なアクティビティを監視できます。

このソリューションは、CPU使用率、データストア書き込み速度、およびネットワークデータ伝送速度を分析して、異常なアクティビティを特定します 。問題が発生すると、アラームがトリガーされ、問題のマシンを検査するようにユーザーに通知されます。

- Veeam SureBackup

Veeam SureBackupは、マルウェアまたはランサムウェアの感染が検出されなかったために回復不能なシステムをユーザーに通知する自動化されたソリューションです。このソリューションは、自動的に既存のバックアップをスキャンしてマルウェアを検出します 、バックアップとリカバリのすべての段階で保護を提供します。

- Veeam Secure Restore

Secure Restoreソリューションは、古いバックアップを復元するときに、それらの完全なウイルス対策スキャンを実行します。

ウイルスの定義は常に最新であり、新しく休止状態のウイルスを認識するのに役立ちます。 データバックアップで。このプロセスにより、復元後に環境に感染するのを防ぎます。

Veeamは、HPE、Cisco、Lenovo、NetApp、Microsoft、AWS、Google、VMware、IBM、Nutanix、PureStorageなどのさまざまなパートナーと提携してさまざまなソリューションを提供しています。