CentOSでGoDaddy署名付き証明書を使用してISPConfig3とサービスを保護する

GoDaddyからISPConfigコントロールパネル、Pure-FTPD、Postfix、Dovecot、phpMyAdmin、Squirrelmailの署名付き証明書を設定しましょう。このセクション全体でpluto.example.comを独自のFQDNに置き換えることを忘れないでください!ISPConfigは自動的に作成されます/ usr / local / ispconfig / interface / ssl /ディレクトリにあるSSLキー、CSR、および自己署名証明書。「ISPConfig Webインターフェイスへの安全な(SSL)接続が必要ですか(y、n)」 [y] :.その質問に「いいえ」と答えた場合でも、次の手順を実行して作成できます。

- ディレクトリを/usr/ local / ispconfig / interface /ssl/に変更します

- キーと証明書署名要求を作成します

- 自己署名証明書を作成する

- 証明書ファイルの読み取り/書き込み/実行権限を変更します

- 証明書ファイルの所有権を変更する

SSHターミナルウィンドウに次の行を入力します。

cd / usr / local / ispconfig / interface / ssl /

openssl req -new -newkey rsa:4096 -days 3650 -nodes -keyout ispserver.key -out ispserver.csr

openssl x509 -req -days 3650 -in ispserver.csr -signkey ispserver.key -out ispserver.crt

chmod750ispserver。*

chown ispconfig:ispconfigispserver。*

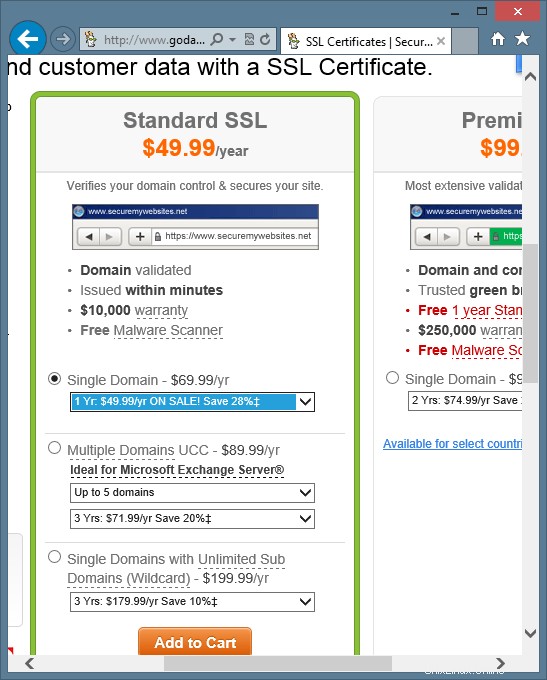

まず、GoDaddyアカウントにログインしてSSL証明書を購入する必要があります。2年間標準SSLシングルドメイン証明書を購入しました。この証明書はpluto.example.comとwww.pluto.example.comを対象としています。 GoDaddyアカウントを作成し、次のように新しい標準SSLシングルドメイン証明書を購入します。

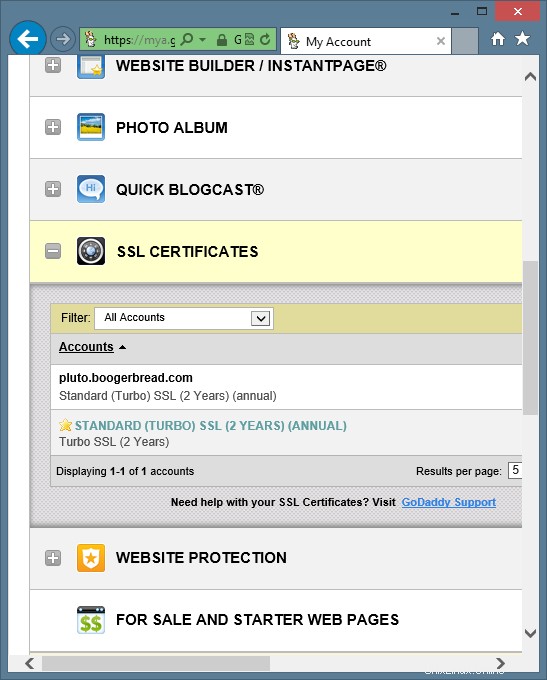

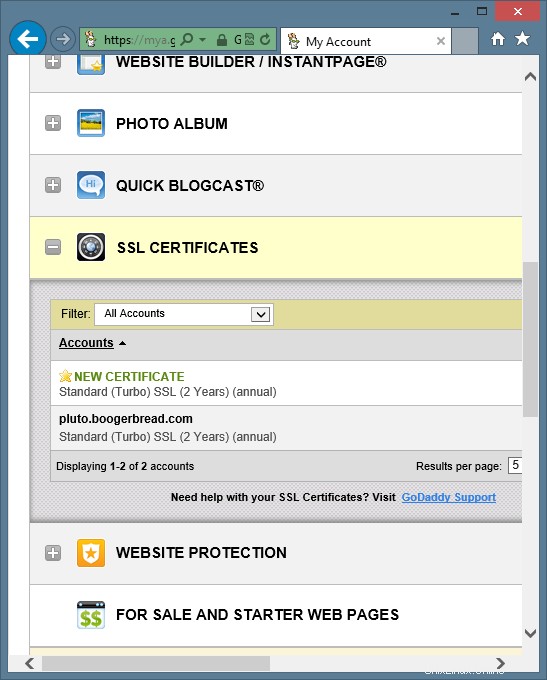

通常、新しいSSL証明書のクレジットはGoDaddyアカウントにすぐには表示されません。約5分待った後、SSL証明書のクレジットは、以前に購入して設定した別のSSL証明書とともにアカウントに表示されました。 (ターボ)SSL(2年)(年次)で、次のようになります:

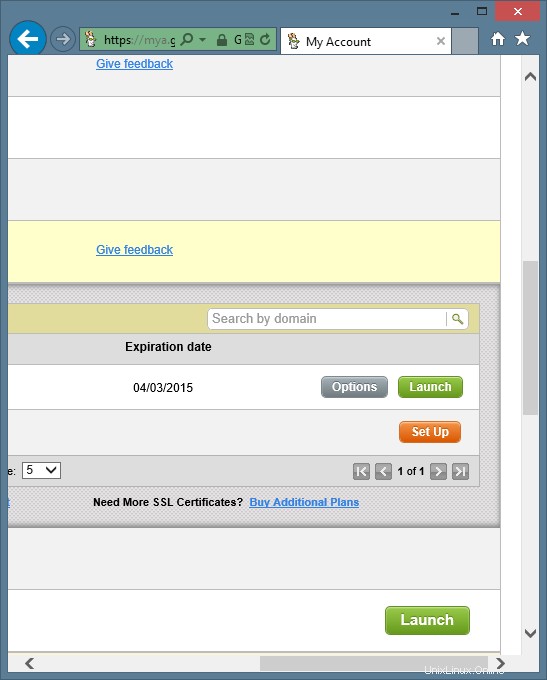

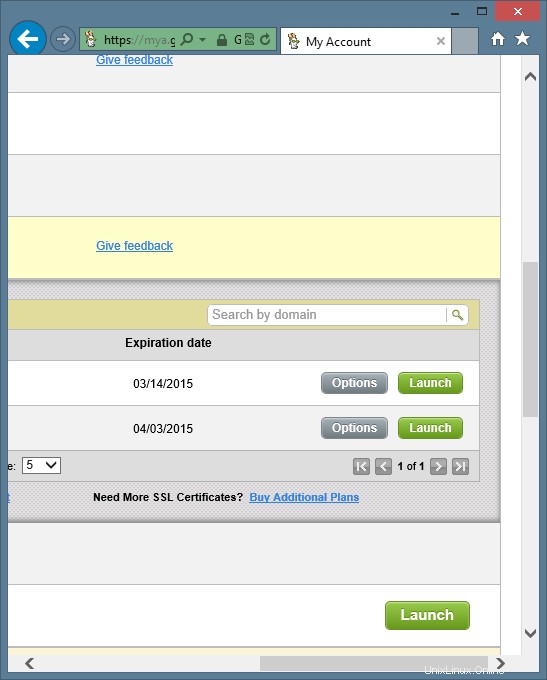

GoDaddyを使用すると、新しい証明書の構成を開始する前に、まず新しい証明書のクレジットをアクティブ化できます。証明書をアクティブ化するには、次のように、SSLクレジットの横にある[設定]ボタンをクリックします。

次に、アクティブ化するSSLクレジットを選択するように求められます。次のようになります。

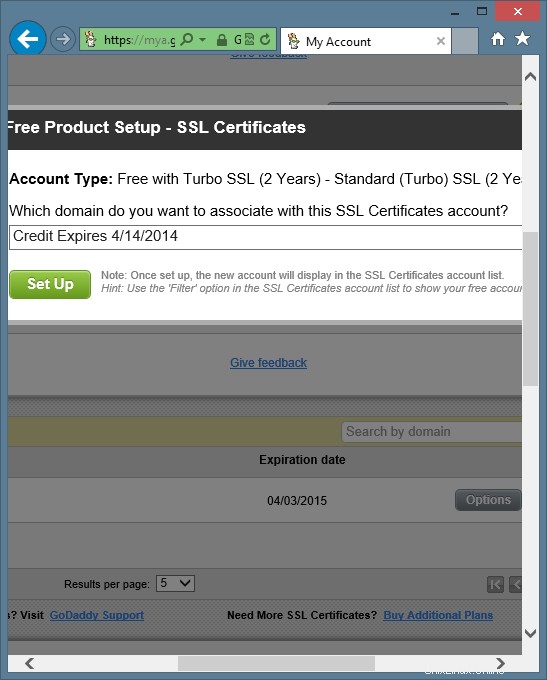

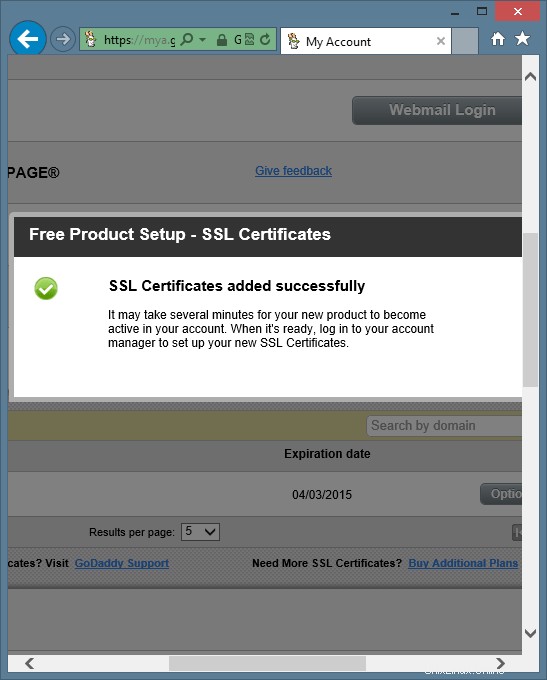

このページのGoDaddyソフトウェアには多数のバグがあります。でも心配しないでください。 「無料の製品設定」と「アカウントの種類:Turbo SSLで無料」と表示されます。SSL証明書の支払いを済ませたばかりなので、これは非常に奇妙に思えるかもしれません。また、「どのドメインか」と尋ねられます。このSSL証明書アカウントに関連付けますか?」ただし、選択ボックスにドメインが表示されていません。非アクティブ化されたSSLクレジットは、有効期限が切れる日付までにボックスに表示されます。非アクティブ化されたSSL証明書が多数ある場合は、正しいクレジットを選択してください。アクティブ化されていないクレジットに記載されている日付が正しくありません。正しいクレジットを選択したら、[設定]ボタンをクリックしてください。アクティブ化が成功したことを示すメッセージが次のように表示されます。

これでSSLクレジットがアクティブになり、構成を開始する準備が整いました。次のように、GoDaddyアカウントに「NEWCERTIFICATE」として表示されます。

証明書の有効期限は変更されていますが、それでも正しくないことに注意してください。心配しないでください。最後に修正されます。次のように、GoDaddyアカウントのSSL証明書の横にある[起動]ボタンをクリックします。

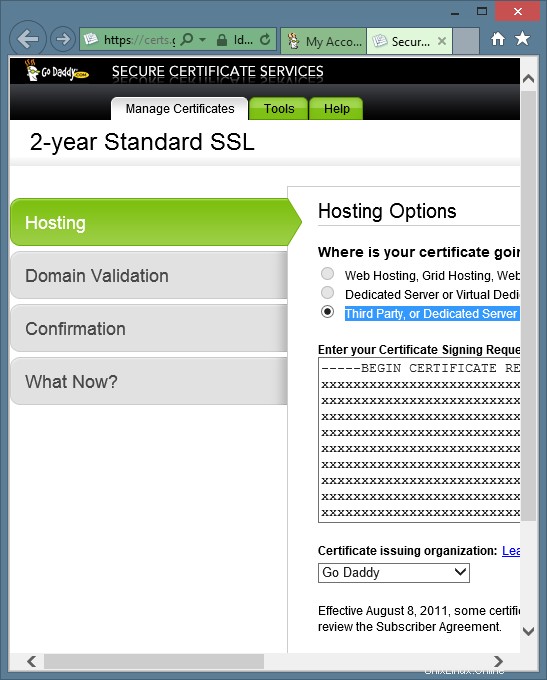

SSL証明書のホスティングオプションを設定するための情報の入力を求められます。[サードパーティ、または専用サーバーまたは仮想専用サーバー、シンプルなコントロールパネルなし]オプションが選択されていることを確認してください。次に、CSRをコピーしてウィンドウに貼り付けます。 、----- BEGIN CERTIFICATEREQUEST-----および-----ENDCERTIFICATE REQUEST -----行を含みます。CSRをコピーするには、SSHターミナルウィンドウに次の行を入力します。

>cat /usr/local/ispconfig/interface/ssl/ispserver.csr

CSRの内容全体をGoDaddyCSRボックスに貼り付けてください。スクリーンショットで実際のCSRテキストをxに置き換えました。次のようになります。

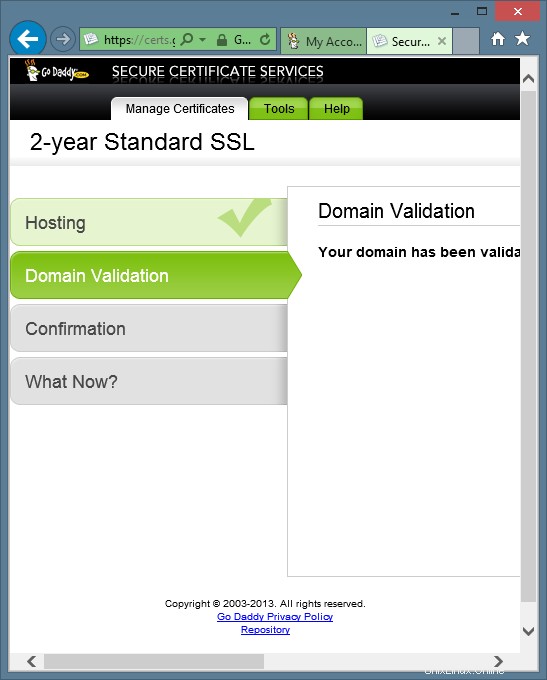

[次へ]ボタンをクリックします。「ドメインが検証されました。確認手順に進んでください。」というメッセージが表示されます。次のように表示されます。

CentOSでGoDaddy署名付き証明書を使用してISPConfig3とサービスを保護する-2ページ

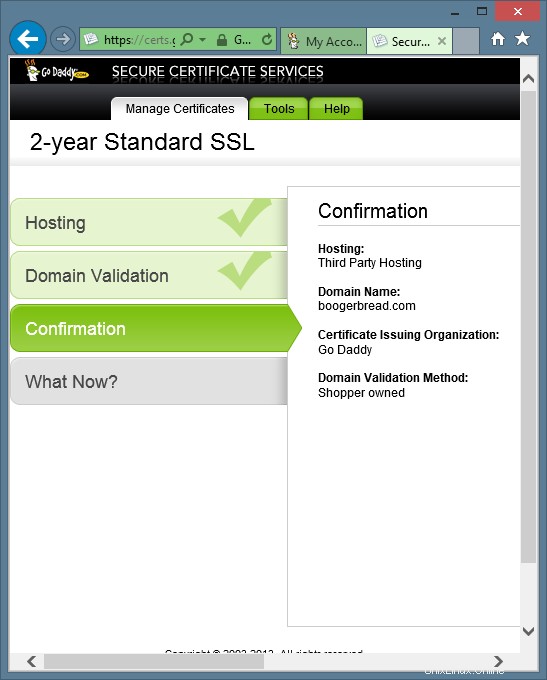

[次へ]ボタンをクリックします。次のような確認画面が表示されます。

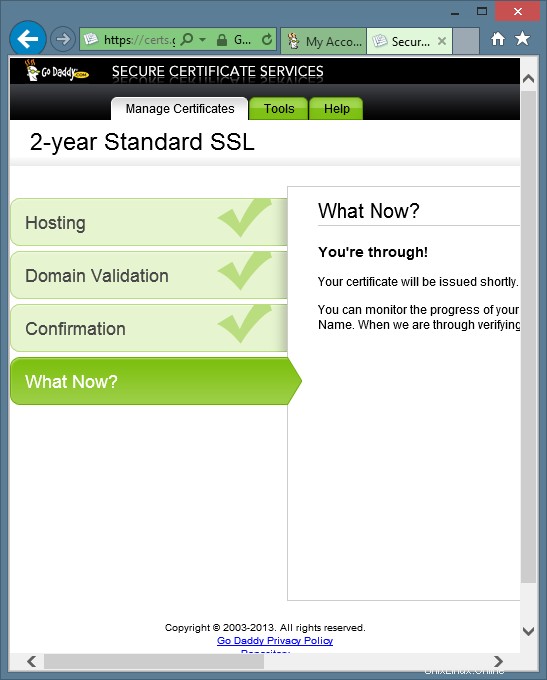

[次へ]ボタンをクリックします。これで、What Now?が表示されます。次のような画面:

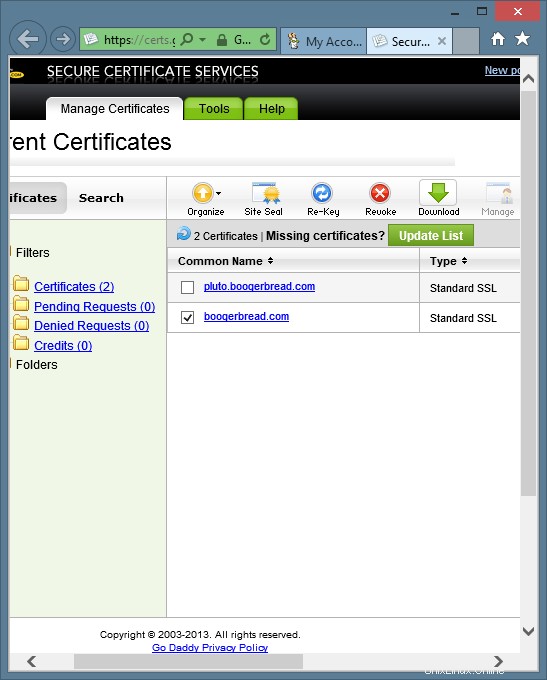

[完了]ボタンをクリックします。GoDaddySSLコントロールパネルが表示されます。証明書がすぐに表示される場合と表示されない場合があります。数分待ってから、左側のナビゲーションバーにある[証明書]リンクをクリックします。証明書がリストに表示されたら、証明書の正しい日付が表示されます。次に、証明書を選択し、次のようにリストの上部にある[ダウンロード]ボタンをクリックします。

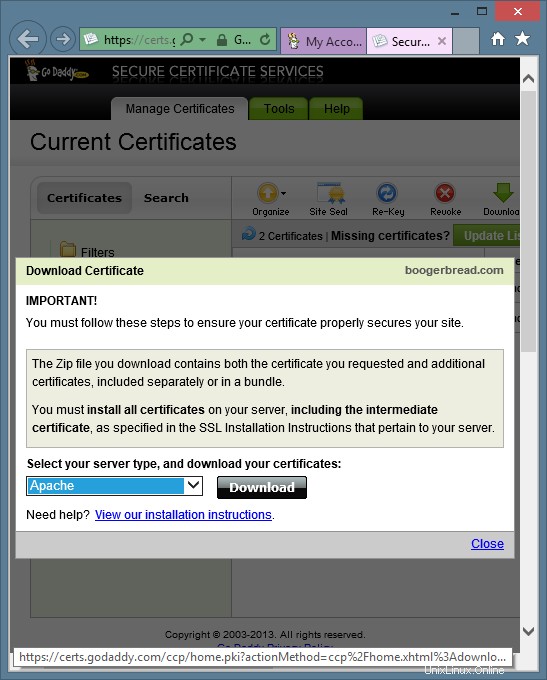

次に、メニューからApacheを選択し、次のように[ダウンロード]ボタンをクリックします。

zipアーカイブをコンピューターに保存します。次に、コンピューターでzipアーカイブを抽出します。zipアーカイブから抽出された2つのファイルは、Windowsのメモ帳などのテキストエディターを使用して表示およびコピーできます。

標準SSLシングルドメイン証明書以外の証明書タイプを購入した場合は、この章で使用されているgd_bundle.crtファイルとは異なるチェーンファイルを選択する必要がある場合があります。GoDaddyの証明書リポジトリはhttps://certs.godaddy.comにあります。 /anonymous/repository.pki。

それでは、次の手順を実行して、新しい証明書のファイルを作成しましょう。

- ディレクトリを/usr/ local / ispconfig / interface /ssl/に変更します

- 証明書署名要求をコピーします

- キーをコピーする

- 証明書をコピーする

- 証明書をコピーする

- 証明書の内容をクリアする

- 証明書ファイルの読み取り/書き込み/実行権限を変更します

- 証明書ファイルの所有権を変更する

- GoDaddy証明書をダウンロードする

- GoDaddy証明書の読み取り/書き込み/実行権限を変更する

- GoDaddy証明書の所有権を変更する

次の例では、自分のホスト名を置き換えることを忘れないでください。SSHターミナルウィンドウに次の行を入力します。

cd / usr / local / ispconfig / interface / ssl /

cp ispserver.csr pluto.example.com.csr

cp ispserver.key pluto.example.com.key

cp ispserver.crt openssl.pluto.example.com.crt

cp ispserver.crt pluto.example.com.crt

cat / dev / null> pluto.example.com.crt

chmod 750*example。 com *

chown ispconfig:ispconfig * example.com *

wget -O gd_bundle.crt "https://certs.godaddy.com/anonymous/repository.pki?streamfilename=gd_bundle.crt&actionMethod=anonymous% 2Frepository.xhtml%3Arepository.streamFile%28%27%27%29 "

chmod 750 gd_bundle.crt

chown ispconfig:ispconfig gd_bundle.crt

次に、pluto.example.com.crtファイルを編集して、GoDaddyの署名付き証明書をサーバーに配置します。SSHターミナルウィンドウに次の行を入力します。

vi pluto.example.com.crt

テキストエディタを使用して、GoDaddyからダウンロードしてzipアーカイブから抽出した新しい署名済みGoDaddy証明書の内容全体をコピーし、SSHターミナルウィンドウのpluto.example.com.crtファイルに内容を貼り付けます。

>次に、次の手順を実行して、一部のサービスで使用されるpemチェーンファイルを作成しましょう。

- キー、証明書、GoDaddyファイルの内容をpemファイルにコピーします

- pemファイルの読み取り/書き込み/実行権限を変更します

SSHターミナルウィンドウに次の行を入力します。

cat pluto.example.com。{key、crt} gd_bundle.crt> pluto.example.com.pem

chmod 600 pluto.example.com.pem

これで、使用する証明書の完全なセットができました。証明書がすべて正常であることを確認してみましょう。SSHターミナルウィンドウに次の行を入力します。

ls -la

出力は次のようになります。

[example@unixlinux.online ssl]#ls -la

total 48

drwxr-x --- 2 ispconfig ispconfig 4096 May2222:50。

drwxr-x --- 7 ispconfig ispconfig 4096 May 12 21:20 ..

-rwxr-x --- 1 ispconfig ispconfig 3197 May 22 22:47 gd_bundle.crt

-rwxr-x --- 1 ispconfig ispconfig 2061 May 12 21 :20 ispserver.crt

-rwxr-x --- 1 ispconfig ispconfig 1720 May 12 21:20 ispserver.csr

-rwxr-x --- 1 ispconfig ispconfig 3243 May 1221:20ispserver。 key

-rwxr-x --- 1 ispconfig ispconfig 3311 May 12 21:19 ispserver.key.secure

-rwxr-x --- 1 ispconfig ispconfig 0 May 2222:47pluto.example。 com.crt

-rwxr-x --- 1 ispconfig ispconfig 1720 May 22 22:47 pluto.example.com.csr

-rwxr-x --- 1 ispconfig ispconfig 3243 May 22 22:47 pluto.example.com.key

-rw ------- 1 root root 6440 May 22 22:50 pluto.example.com.pem

-rwxr-x --- 1 ispconfig ispconfig 20615月22日22:47openssl.pluto.example.com.crt

次に、署名付き証明書を使用するようにISPConfigコントロールパネルを構成しましょう。ISPConfigを更新またはインストールするたびに、これらの行を再構成する必要があることに注意してください。SSHターミナルウィンドウに次の行を入力してください。

vim /etc/httpd/conf/sites-available/ispconfig.vhost

キーと署名付き証明書ファイルへのパスを含む2行を編集します。次に、SSLCertificateChainFile/usr/local/ispconfig/interface/ssl/gd_bundle.crt行をSSL構成セクションに追加します。次のようになります。

#SSL構成SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCACertificateFile / usr / local / ispconfig / interface / ssl / gd_bundle.crt

それでは、Apacheを再起動しましょう。SSHターミナルウィンドウに次の行を入力します。

/etc/init.d/httpd restart

次に、次の手順を実行して、署名付き証明書を使用するようにPostfixを設定しましょう。

- postconfコマンドを使用して、postfixで署名された証明書ファイルへのパスを設定します

- postconfコマンドを使用してpostfixのキーファイルへのパスを設定します

- postconfコマンドを使用して、postfixのgd_bundleファイルへのパスを設定します

- postfixを再起動

ISPConfigを更新またはインストールするたびに、これらの行を再構成する必要があることに注意してください。SSHターミナルウィンドウに次の行を入力してください。

postconf -e'smtpd_tls_cert_file =/usr/local/ispconfig/interface/ssl/pluto.example.com.crt'

postconf -e'smtpd_tls_key_file=/usr/local/ispconfig/interface/ssl/pluto.example。 com.key'

postconf -e' smtpd_tls_CAfile =/usr/local/ispconfig/interface/ssl/gd_bundle.crt'

/etc/init.d/postfix restart

次に、署名付き証明書を使用するようにDovecotを構成しましょう。ISPConfigを更新またはインストールするたびにこれらの行を再構成する必要があることに注意してください。SSHターミナルウィンドウに次の行を入力してください。

vim /etc/dovecot/dovecot.conf

SSLセクションを次のようにします。

ssl_cert =次に、Dovecotを再起動します。SSHターミナルウィンドウに次の行を入力します。

/etc/init.d/dovecot restart

次に、署名された証明書を使用するようにphpMyAdminとSquirrelmailを構成しましょう。クライアントがISPConfigを介して独自のSSL証明書をインストールしている場合、独自のドメインを介してphpMyAdminとSquirrelmailにアクセスするときに、独自の証明書が使用されることを知っておくことが重要です。クライアントに証明書がないため、構成しようとしている証明書が使用されます。SSHターミナルウィンドウに次の行を入力します。

vim /etc/httpd/conf.d/ssl.conf

次の3行は、次のように編集する必要があります。

SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crtSSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.keySSLCertificateChainFile / usr / local / ispconfig / interface / ssl /gd_bundle.crtそれでは、Apacheを再起動しましょう。SSHターミナルウィンドウに次の行を入力します。

/etc/init.d/httpd restart

次に、次の手順を実行して、署名付き証明書を使用するようにPure-FTPDを構成しましょう。

- ディレクトリを/etc/ pki / pure-ftpd

に変更します- pemファイルの名前を変更します

- 署名されたpemファイルへのシンボリックリンクを作成します

- pure-ftpdを再起動します

SSHターミナルウィンドウに次の行を入力します。

cd /etc/pki/pure-ftpd

mv pure-ftpd.pem openssl.pure-ftpd.pem

ln-s/usr/local/ispconfig/interface/ssl/pluto.example.com。 pem pure-ftpd.pem

/etc/init.d/pure-ftpd restart現在、ISPConfigとサービスにGoDaddy署名付き証明書を使用しています.2セットの証明書があるため、自己署名証明書とGoDaddy署名付き証明書のどちらを使用するかを簡単に切り替えることができます。また、新しいセットを作成することもできます。 GoDaddyの署名付き証明書ファイルに影響を与えることなく、自己署名証明書のファイルを作成します。

PHP 4.4.9(FastCGI)をApacheおよびISPConfig 3(Debian Wheezy)で使用する方法 Apachesリバースプロキシ機能(Debian Etch)を使用してポート80でISPConfig2を実行する方法Panels