インターネットにアクセスできるか接続されている場合、世界中のすべてのサーバーが危険にさらされます。パブリックネットワークに接続されているアプリケーションを使用しているとすると、ハッカーまたは攻撃者はブルートフォースを使用してアプリケーションをハッキングしようとします。彼らはあなたのアプリに簡単にアクセスできます。

この問題を解決するには、 Fail2ban 行動に移します。これはオープンソースの無料ツールであり、ブルートフォース攻撃やDDO攻撃からの保護に最適です。あらゆる種類の悪意のあるアクティビティについてサービスログを監視することにより、そのタスクを実行します。ログファイルをスキャンするために、正規表現は Fail2banによって使用されます 。

Fail2ban スキャンしてから、一致するパターンがカウントされた場合。このカウントが事前定義された特定のしきい値に達すると、問題のあるマシンのIPが禁止されます。システム独自のファイアウォールを使用してこのアクションを実行します。禁止はしばらくの間であり、永遠ではありません。この時間が経過すると、そのIPアドレスは自動的に禁止解除されます。

この素晴らしいFail2banツールについて理解したところで、Debian11にこの悪者をインストールして設定する方法を見てみましょう。

Debian11へのFail2banのインストール

Fail2banのインストールプロセスは、すでにdebian 11のデフォルトのリポジトリにあるため、非常に簡単です。Fail2banをインストールする手順を1つずつ見ていきましょう。

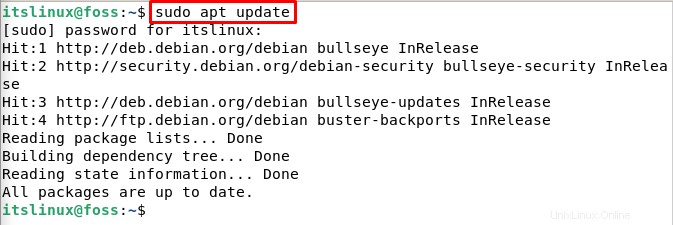

ステップ1: Fail2banをインストールするには、Debian11ターミナルで次のコマンドを実行します。

$ sudo apt updateこれにより、すべてのパッケージが更新されます。

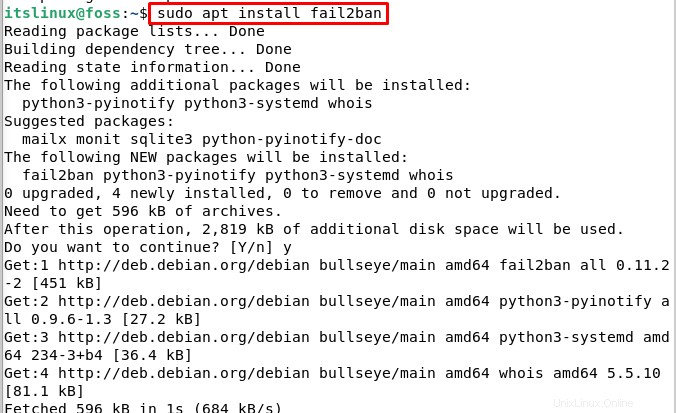

この後、Fail2banツールのインストール用に次のコマンドを実行します。

$ sudo apt install fail2banこれによりFail2banツールがインストールされ、コマンドを実行すると次のように表示されます。

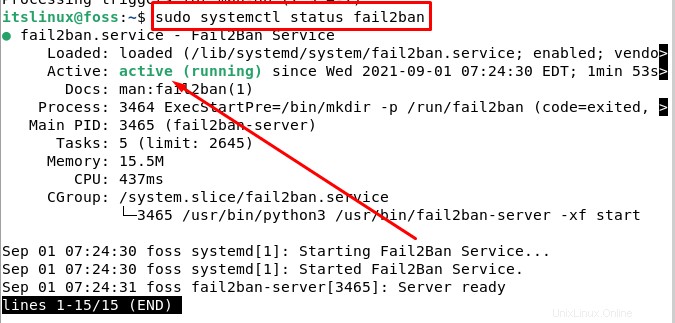

ステップ2: Fail2banのインストール検証

Fail2banをインストールしたので、次のコマンドで確認しましょう。

$ sudo systemctl status fail2banアクティブなステータスが表示されたら、おめでとうございます。 Debian11にFail2banが正常にインストールされました。

CTRL + Cを押します 終了します。

Fail2banの構成

Fail2banが正常にインストールされました。次に、導入部で約束したように構成する必要があります。

Fail2banをインストールすると、いくつかのデフォルトの構成ファイルが付属しています。これらの2つは、/ etc / fail2ban / jail.d/defaults-debian.confと/etc/fail2ban/jail.confです。これらのファイルを直接変更または編集することはありません。これは、パッケージを更新するときに、編集した部分が編集される可能性があるためです。

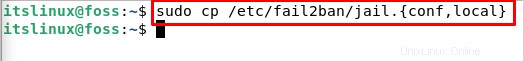

この目的のために、別のコピーを作成します。 Jail.conf コピーが必要です。 Jail.confは構成用です。コピーファイルはjail.localと呼ばれます。 jail.localファイルであるコピーファイルにのみ変更を加えます。 jail.localファイルは.confファイルのすべての設定を上書きすることに注意してください。

jail.confファイルのコピーを作成しましょう。 前述のように、jail.localファイルとして保存します。ファイルをコピーするには、次のコマンドを使用します。

$ sudo cp /etc/fail2ban/jail.{conf,local}

コピーしたので、nanoエディターを使用して開き、ファイルの構成を変更する必要があります。この目的のために、端末で次のコマンドを入力します。

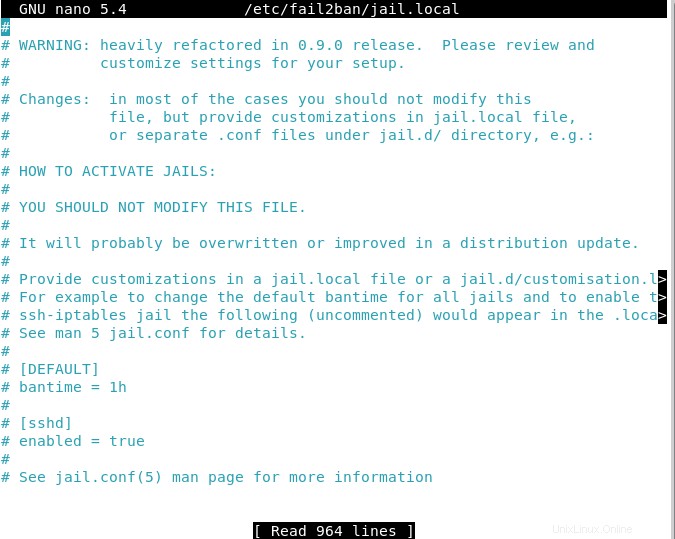

$ sudo nano /etc/fail2ban/jail.localこれにより、 jail.localが開きます ファイル。 Debian画面にこのようなものが表示されます。

ご覧のとおり、ファイルには、ほぼすべての構成オプションを説明するためのコメントがいくつかあります。このファイルのいくつかの基本設定または構成を変更する必要があります。

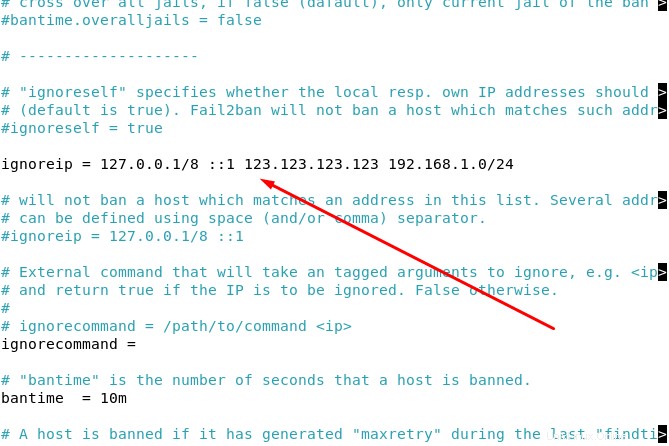

Debian11でのIPアドレスのホワイトリスト

禁止したくないIPアドレスがいくつかあるとします。 ignoreip ディレクティブは私たちにこの利点を与えます。ここに任意のIPアドレスを追加でき、禁止されることはありません。

この目的のために、ローカルマシンのIPアドレスを追加します。また、禁止したくない他のIPアドレス。 IPアドレスを追加する場合は、ignoreipのコメントを解除する必要があります 最初にディレクティブを指定してから、禁止したくないIPアドレスを追加します。

禁止設定

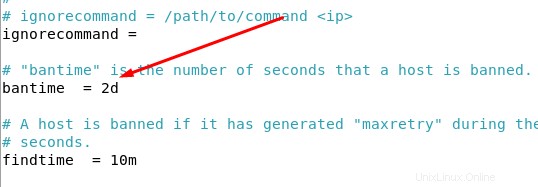

このファイルで、bantime、maxretry、およびfindtimeオプションを確認できる可能性があります。 バンタイム その名前が示すように、IPアドレスが禁止されている期間です。デフォルト値は10分です。デモンストレーションのために禁止時間の値を変更します。

2日間の禁止時間を追加しましょう。この目的のために、あなたのfikeに以下を追加してください:

bantime =2d

IPアドレスを永久にまたは永久に禁止したいとします。この目的のために、負の値を使用します。

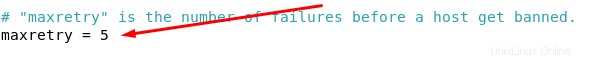

オプションmaxretry 特定の数の障害の後にIPアドレスを禁止する目的を果たします。デフォルト値は5に設定されています。

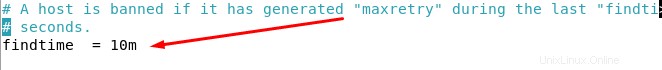

findtimeのオプション 失敗の数を超えた一定の時間または期間の後に禁止を設定する目的を果たします。

コメントを見ると、このファイルに対して実行できるすべての変更を把握できます。すべての変更を行ったら、CTRL + Sを押してファイルを保存し、CTRL+Xを押してファイルを終了します。

結論

これでFail2banをインストールしたので、これまで以上に安全になります。アプリやネットワークにアクセスするハッカーやブルートフォース攻撃について考える必要はありません。このツールを使用すると、DDos自動攻撃から解放されます。

この記事では、Debian11にFail2banをインストールして設定する方法について少し詳しく説明しました。手順を正しく実行してください。