皆さん、こんにちは。この投稿では、Debian 11にFail2banをインストールするのを手伝います。このツールのおかげで、サーバーへの多くの攻撃を防ぐことができます。すべてのツールと同様に、完璧ではありませんが、少なくともサーバーのセキュリティが強化されるため、もう少しリラックスできます。

Fail2banとは何ですか?

Fail2banは、システムへのSSH攻撃を防ぐのに役立つLinuxツールです。これは非常に重要であるだけでなく、サーバーへのSSH接続の条件を確認するのにも役立ちます。

Fail2Banは、誤った認証の試行の割合を減らすことができますが、弱い認証がもたらすリスクを排除することはできません。本当にサービスを保護したい場合は、2要素認証メカニズムまたはパブリック/プライベート認証メカニズムのみを使用するようにサービスを構成します。

これは、Fail2banが奇跡の働き手ではないことを示しています。セキュリティは常に私たちと、私たちがシステムに対してどれほど真剣に受け止めているかにかかっています。

では、Fail2banはどのように機能しますか?

Fail2ban ログファイル(例:/ var / log / apache / error_log)をスキャンし、悪意のある兆候を示すIPを禁止します。パスワードの失敗が多すぎる、エクスプロイトを探すなどです。

箱から出して、Fail2Banにはフィルターが付属しています さまざまなサービス(apache、courier、sshなど)用。

それでは、インストールしましょう。

Debian11にFail2banをインストールする

これは非常に重要なユーティリティであり、優れたLinux処理機能を備えているため、Debian11の公式リポジトリで見つけることができます。

したがって、インストールする前に、サーバーを完全に更新する必要があります。

sudo apt update sudo apt upgrade

次に、次のコマンドを実行してインストールする必要があります。

sudo apt install fail2ban Reading package lists... Done Building dependency tree... Done Reading state information... Done Suggested packages: mailx monit sqlite3 Recommended packages: whois python3-pyinotify python3-systemd The following NEW packages will be installed: fail2ban 0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded. Need to get 451 kB of archives. After this operation, 2,142 kB of additional disk space will be used.

このようにして、Fail2banがシステム上に存在します。それを管理する方法は、システムサービスのようなものです。 ApacheまたはMariaDBの管理方法に似ています。

したがって、開始するには、実行する必要があります

sudo systemctl start fail2ban

また、必ずシステムで起動できるようにしてください。

sudo systemctl enable fail2ban

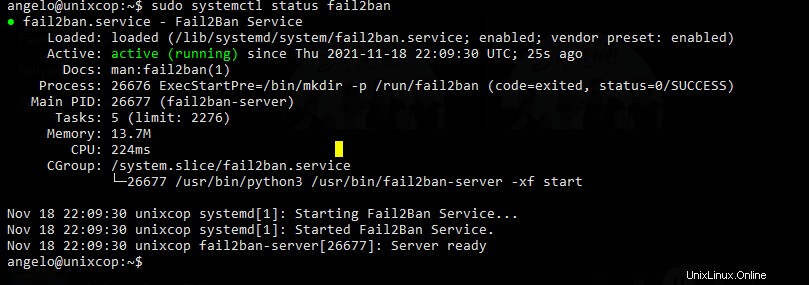

最後に、サービスのステータスをチェックして、サービスが正しく実行されていることを確認します。

sudo systemctl status fail2ban

これに似た出力が得られた場合は、Fail2banが適切にインストールされ、サービスが適切に実行されています。

次に、いくつかの構成を行います。

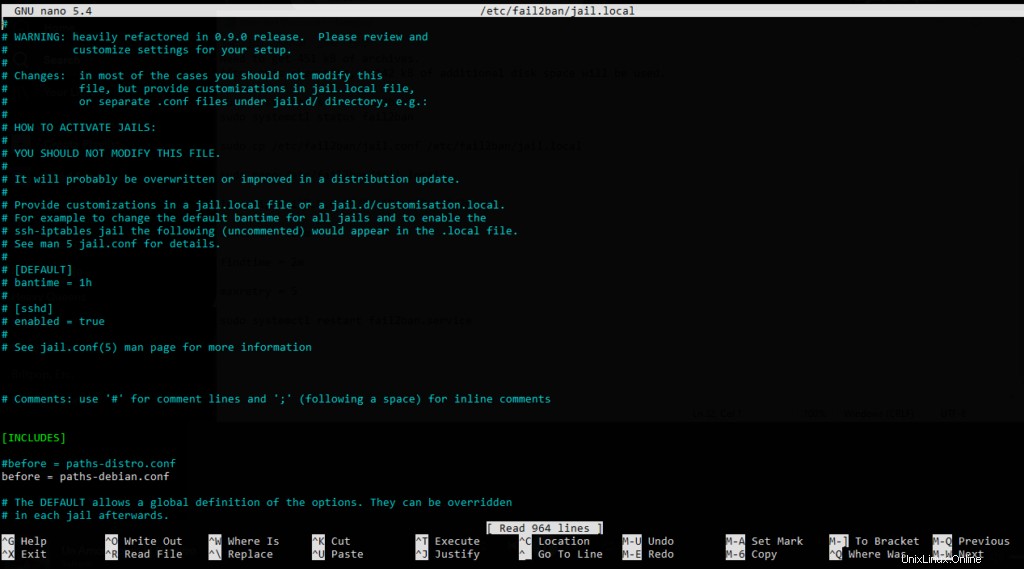

構成は主に/etc/fail2ban/jail.confにあります 変更する前にバックアップできるファイル。

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.conf.bak

この後、ツールを編集して、ツールの動作の設定を行うことができます。

sudo nano /etc/fail2ban/jail.conf

それでは、主なディレクティブのいくつかを調べてみましょう。

最初に、攻撃者とされる人物の禁止時間を決定します。これを行うには、bantimeを見つけます 2時間のような適切な値を与えます。

bantime = 120m

繰り返しの攻撃を避けるために、findtimeを設定できます 。

findtime = 5m

つまり、攻撃者が5分以内に攻撃を繰り返すと、攻撃は禁止されます。それ以外の場合、カウンターは再開されます。

Max Retry ディレクティブは、IPが禁止されるまでの失敗の数を設定します。

信頼できるネットワークまたはホストがある場合は、ignoreipを使用してFail2banにそれらを無視させることができます。 ディレクティブ。

ignoreip = 192.168.1.2

この場合、上記のIPアドレスはこれらすべてのルールで無視されます。

下にスクロールし続けると、Fail2banがある各サービスの設定が表示されます。例:SSH またはApache 。

最後に、データを保存してこれらの変更を適用し、サービスを再起動するだけです。

sudo systemctl restart fail2ban

Fail2banモジュールを有効にする場合は、/etc/fail2ban/jail.d/defaults-debian.confを編集する必要があります。 ファイル。

sudo nano /etc/fail2ban/jail.d/defaults-debian.conf

たとえば、SSHを有効にするには 、できます

[sshd] enabled = true

変更を保存してエディタを閉じます。

これにより、Fail2banを戦闘の準備ができたままにすることができます。

セキュリティを軽視することはできません。常にうまく機能するとは限りませんが、プロセスを支援するツールを用意することができ、Fail2banもその1つです。