このガイドでは、ログインアクセスにLDAP認証メカニズムを使用するようにLDAPクライアントを構成します。このガイドは、Ubuntu16.04およびDebian8サーバーでテストされています。また、このガイドは他のUbuntuおよびDebianディストリビューションでも機能するはずです。

LDAPサーバーが機能していると仮定すると、

読む: CentOS 7 /RHEL7でOpenLDAPサーバーをセットアップするためのステップバイステップガイド

読む : Ubuntu 16.04 /Debian8でOpenLDAPサーバーをセットアップするためのステップバイステップガイド

LDAPクライアントのインストール:

必要なLDAPクライアントパッケージをインストールします。

$ sudo apt-get update $ sudo apt-get -y install libnss-ldap libpam-ldap ldap-utils nscd

インストール中に、パッケージインストーラーはさまざまな質問をします。環境に応じて値を入力してください。

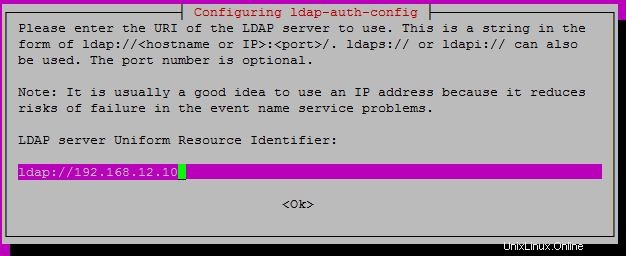

最初の画面で、LDAPサーバーの詳細を入力します。 「192.168.12.10」を置き換えます LDAPサーバーのIPアドレスまたはホスト名を使用します。

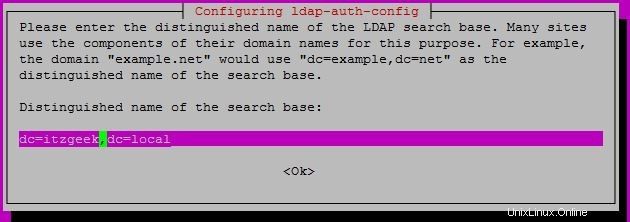

ここで、LDAP検索ベースのDN(ドメイン名)を入力します。私の場合、それは dc =itzgeek、dc =local 。

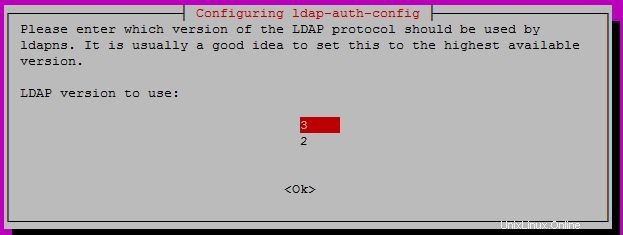

使用するLDAPバージョンを選択します。 LDAPサーバーはこのバージョンをサポートする必要があります。 LDAPサーバーはv3プロトコルをサポートしています。

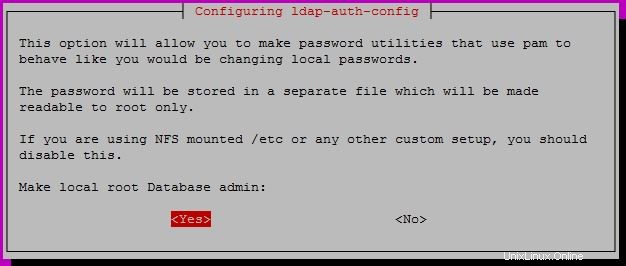

LDAP管理者アカウントがローカルルートとして機能できるかどうかを決定するのはあなた次第です。私の場合、LDAP管理者をローカルマシンのルートにすることに問題はありません。

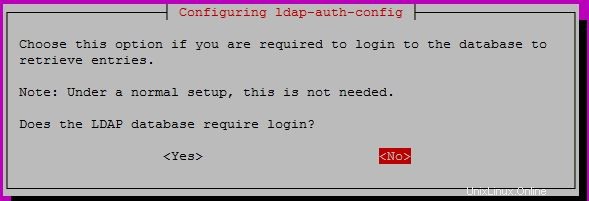

次のプロンプトで[いいえ]を選択します。

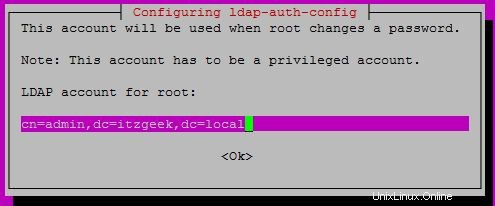

LDAP管理者アカウントの詳細を入力します。

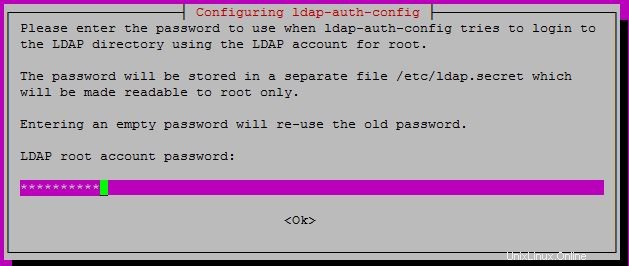

LDAP管理者アカウントのパスワードを入力してください。

認証の構成:

インストーラーは、前のセクションで示した入力に基づいて、ほとんどの構成を実行します。ただし、LDAP認証を機能させるにはまだいくつかの変更が必要です。

nsswitch.confを構成します LDAPを使用するため。

$ sudo vi /etc/nsswitch.conf

以下のように表示される以下の行を更新します。

passwd: compat ldap group: compat ldap shadow: compat ldap

オプション:ユーザーのホームディレクトリを自動的に作成する場合は、次のようにします。

$ sudo vi /etc/pam.d/common-session

上記のファイルに以下の行を追加します。

session required pam_mkhomedir.so skel=/etc/skel umask=077

nscdを再起動します サービス。

$ sudo service nscd restart

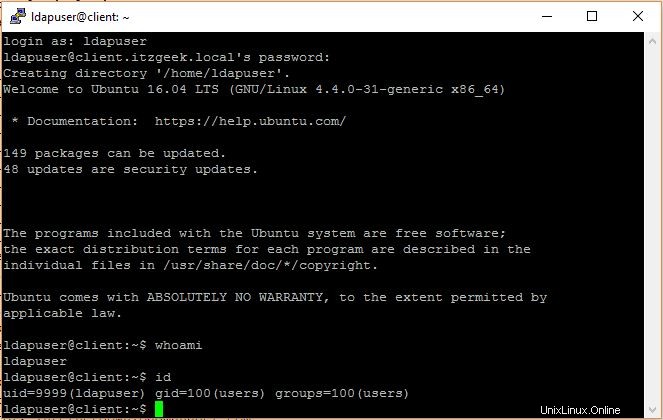

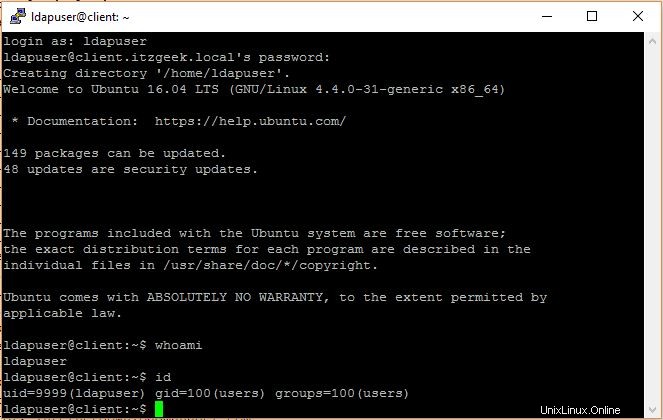

LDAPログインの確認:

getentを使用する LDAPサーバーからLDAPエントリを取得するコマンド。

$ getent passwd ldapuser ldapuser:x:9999:100:Test LdapUser:/home/ldapuser:/bin/bash

スクリーンショット:

LDAPを確認するには、LDAPユーザー「 ldapuser」を使用してログインします 」をクライアントマシンに表示します。

以上です。