ClamAV は、ファイルのウイルススキャンに使用されるオープンソースのウイルス対策ソフトウェアツールキットです。これは通常、メールゲートウェイで電子メールをスキャンするために使用されます。 ClamAVは完全にフリーソフトウェアです。

ClamAVは、組み込みのツール(コマンドラインスキャナー、データベースアップデーター、Sendmailのmilterインターフェイス、ほぼすべてのメールファイル形式、アーカイブ形式、一般的なドキュメント形式などの組み込みサポート)を提供します。

このチュートリアルでは、 ClamAVをインストールして使用する方法を学習します Ubuntu 20.04

ClamAVコンポーネント

ClamAVコンポーネントの構成:

clamd(clamav-daemon)-このデーモンは主に、スキャンの開始時にウイルスデータベースをメモリにロードする役割を果たします。

freshclam(clamav-freshclam)-このデーモンは、ウイルス署名データベースを更新、ダウンロード、およびインストールするために使用されます。

clamdscan-ファイルとディレクトリをスキャンしてウイルスを検出するツール。

clamonacc-このデーモンは、ClamAVのオンアクセススキャナー機能を提供します

UbuntuにClamAVをインストールする

ClamAVはUbuntuリポジトリで利用できます。 aptコマンドを使用してClamAVをインストールするだけです。

まず、Ubuntuシステムを更新します。

$ sudo apt updateUbuntuにClamAVをインストールする:

$ sudo apt install clamav clamav-daemon -yClamAVのバージョンを確認して、インストールを確認します。次のように入力します。

$ clamscan --V出力:

ClamAV 0.103.2/26233/Thu Jul 15 07:31:54 2021デフォルトでは、clamav-freshclamサービスが有効になって実行されます。

$ sudo systemctl status clamav-freshclamclamav-freshclamの起動時に、ウイルスデータベースを/ var / lib/clamavに自動的に更新します。開始されていない場合は、次のコマンドを実行してclamav-freshclamを開始します。

$ sudo systemctl start clamav-freshclamClamAV署名データベースのダウンロードと更新

ClamAVのインストールと検証後、ウイルスのClamAV署名データベースを更新する必要があります。 freshclamコマンドは、ClamAVの公式ウイルス署名データベースをダウンロードおよび更新するために使用されます。

1。 まず、データベースを更新する前に、次のコマンドでclamav-freshclamサービスを停止する必要があります。

$ sudo systemctl stop clamav-freshclam2。 次に、次のコマンドを使用してデータベースを手動でダウンロードして更新します。

$ sudo freshclam次の出力が得られた場合、データベースが更新されます:

Tue Jul 13 04:15:19 2021 -> ClamAV update process started at Tue Jul 13 04:15:19 2021Tue Jul 13 04:15:19 2021 -> daily.cvd database is up to date (version: 25930, sigs: 4317819, f-level: 63, builder: raynman)Tue Jul 13 04:15:19 2021 -> main.cvd database is up to date (version: 59, sigs: 4564902, f-level: 60, builder: sigmgr)Tue Jul 13 04:15:19 2021 -> bytecode.cvd database is up to date (version: 331, sigs: 94, f-level: 63, builder: anvilleg)

デフォルトでは、ClamAVシグニチャデータベースは1時間ごとに自動的に更新されます。この動作は、freshclam設定ファイル/etc/clamav/freshclam.confで変更できます。

注: ClamAVウイルスデータベースミラーから署名データベースを手動でダウンロードすることもできます。

ClamAVは、main.cvd、daily.cvd、bytecode.cvdなどの3つのウイルス定義ファイルを使用し、ディレクトリ/var/lib/clamavに保持されます。

3 。最後に、freshclamデーモンサービスを開始します:

$ sudo systemctl start clamav-freshclam上記のコマンドの出力は、ウイルスシグネチャが最新であるかどうかを示します。

出力:

● clamav-freshclam.service - ClamAV virus database updater

Loaded: loaded (/lib/systemd/system/clamav-freshclam.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2021-07-16 01:41:20 UTC; 41s ago

Docs: man:freshclam(1)

man:freshclam.conf(5)

https://www.clamav.net/documents

Main PID: 65112 (freshclam)

Tasks: 1 (limit: 1073)

Memory: 2.0M

CGroup: /system.slice/clamav-freshclam.service

└─65112 /usr/bin/freshclam -d --foreground=true

Jul 16 01:41:20 li1129-224 systemd[1]: Started ClamAV virus database updater.

Jul 16 01:41:20 li1129-224 freshclam[65112]: WARNING: Ignoring deprecated option SafeBrowsing at /etc/clamav/freshclam.conf:22

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ClamAV update process started at Fri Jul 16 01:41:20 2021

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Your ClamAV installation is OUTDATED!

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Local version: 0.103.2 Recommended version: 0.103.3

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> DON'T PANIC! Read https://www.clamav.net/documents/upgrading-clamav

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> daily.cld database is up-to-date (version: 26233, sigs: 1961297, f-level: 90, builder: raynman)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> main.cld database is up-to-date (version: 61, sigs: 6607162, f-level: 90, builder: sigmgr)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> bytecode.cvd database is up-to-date (version: 333, sigs: 92, f-level: 63, builder: awillia2)新規インストールの場合は、ClamAVウイルスデータベース(.cvd)ファイルをインストールした後にclamavデーモンを起動することをお勧めします。次に、clamav-daemonサービスを開始して、データベース定義をメモリにロードします。

sudo systemctl start clamav-daemonclamdを確認するには、/ var / log / clamav / clamav.log

のClamAVログを確認します。tail /var/log/clamav/clamav.log

出力:

Thu Jul 15 04:23:41 2021 -> Portable Executable support enabled.

Thu Jul 15 04:23:41 2021 -> ELF support enabled.

Thu Jul 15 04:23:41 2021 -> Mail files support enabled.

Thu Jul 15 04:23:41 2021 -> OLE2 support enabled.

Thu Jul 15 04:23:41 2021 -> PDF support enabled.

Thu Jul 15 04:23:41 2021 -> SWF support enabled.

Thu Jul 15 04:23:41 2021 -> HTML support enabled.

Thu Jul 15 04:23:41 2021 -> XMLDOCS support enabled.

Thu Jul 15 04:23:41 2021 -> HWP3 support enabled.

Thu Jul 15 04:23:41 2021 -> Self checking every 3600 seconds.ClamAVのテスト

ClamAVをテストするために、テストウイルスを/ tmpにダウンロードし、clamscanツールを使用してスキャンできます。

$ cd /tmp $ wget http://www.eicar.org/download/eicar.com $ clamscan --infected --remove eicar.com

出力

/tmp/eicar.com: Eicar-Test-Signature FOUND

/tmp/eicar.com: Removed.

----------- SCAN SUMMARY -----------

Known viruses: 8553243

Engine version: 0.103.2

Scanned directories: 17

Scanned files: 1

Infected files: 1

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 62.005 sec (1 m 2 s)

Start Date: 2021:07:16 02:08:29

End Date: 2021:07:16 02:09:31ClamAVの使用方法

ClamAV設定ファイルは/etc/clamav/clamd.confにあります。構成ファイルを使用すると、スキャン動作、clamdデーモンのユーザー名(デフォルトではデーモンはclamavによって実行されます)、スキャンからディレクトリを除外するなどの設定が可能です。

ClamAVログは/var/ log / clamav /に保存され、各ウイルススキャンに関する情報が含まれています。

ClamAVには多くの組み込みツールが付属しており、clamscanの中でも重要なツールです。 Clamscanは、ファイルのスキャンに使用されるclamdクライアントです。

1。 現在のディレクトリからすべてのファイルをスキャンします。

$ clamscan -r /2。 ファイルをスキャンしますが、感染したファイルのみを表示します。

$ clamscan -r -i /[path-to-folder]3 。特定のディレクトリ内の感染したファイルを再帰的にスキャンしてから削除します。

$ clamscan --infected --remove --recursive /home/ubuntu/Desktop/これらのオプションの意味:

- --infected:感染したファイルのみを印刷します

- -削除:感染したファイルを削除します

- -再帰的:そのパス内のすべてのディレクトリとサブディレクトリがスキャンされます

出力:

------------ SCAN SUMMARY ------------

Known viruses: 2226383

Engine version: 0.103.2

Scanned directories: 18

Scanned files: 75

Infected files: 0

Data scanned: 15.80 MB

Data read: 5.66MB (ratio 3.09:1)

Time: 15.842 sec (0 m 15 s)ベストプラクティスは、定期的にClamAVスキャンを実行するようにcronジョブを設定することです。

4 。 Webサーバーと標準のApacheドキュメントルート内のすべてをスキャンするには、次のコマンドを使用して、疑わしいファイルと不要なアプリケーションをスキャンします。

$ sudo clamscan --infected --detect-pua=yes --recursive /var/www/html/pua-潜在的な不要なアプリケーション

5。 ファイルをスキャンしますが、OKファイルを表示せずに感染したファイルのみを表示します。

$ clamscan -r -o /[path-to-folder]6。 ファイルをスキャンしますが、感染したファイルの結果のみを新しい結果ファイルに送信します。

$ clamscan -r /[path-to-folder] | grep FOUND >> /[path-folder]/[file].txt7。 感染したファイルをスキャンして別のディレクトリパスに移動します。

$ clamscan -r --move=/[path-to-folder] /[path-to-quarantine-folder]詳細については、clamscanのマニュアルページまたはclamscan-hを確認してください。

UbuntuにClamTKをインストールする

ClamTK 一方、ClamAVソフトウェアプログラムのグラフィカルユーザーインターフェイスです。コマンドラインの代わりにGUIを使用する方が快適な場合は、次のコマンドを使用してClamTKをインストールできます。

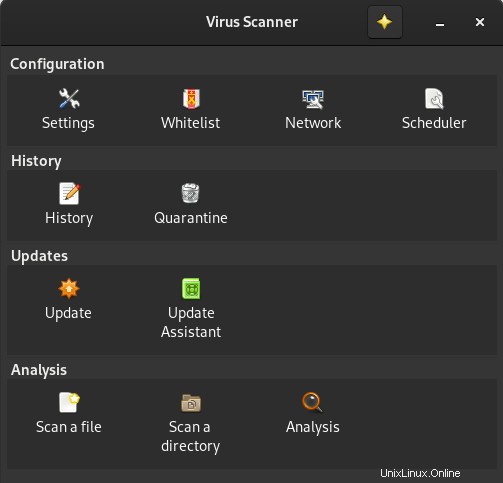

$ sudo apt-get install clamtkclamTKをインストールした後、それを開くと、構成、履歴、更新、分析を含むすべてのオプションを備えた優れたGUIが表示されます。

次に、[分析]グループに移動し、[ディレクトリをスキャンする]オプションを選択します。次に、スキャンするディレクトリを選択するように求められます。

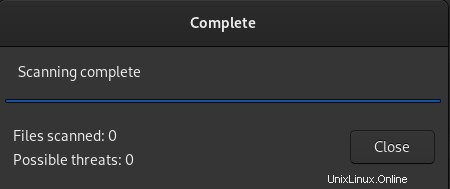

目的のディレクトリを選択すると、ClamTKはそのディレクトリをスキャンし、スキャンの結果を表示します。

ClamAVとClamTKのパフォーマンスに関しては、これら2つのツールに違いはありません。使用に適したものを選択でき、ClamTKは特に初心者にとってよりユーザーフレンドリーです。

結論

Linuxにはウイルスが存在せず、感染できないことが最も一般的に知られていますが、そうではありません。 Linuxにはウイルス、トロイの木馬、マルウェアが存在しますが、あまり一般的ではありません。 Linuxマシンのセキュリティを強化したい場合は、ClamAVまたはClamTKソフトウェアツールをインストールして使用を開始し、疑わしいものからシステムを保護できます。