Torは、ユーザーがオンラインで完全な匿名性を持つことを可能にする自由ソフトウェアです。これは、Webサイトやアプリケーションがあなたの場所を追跡したり、あなたを特定しようとしたりすることを回避するために使用できます。これは、世界中のサーバーのプールを介してネットワークデータをルーティングすると同時に、パケットヘッダーから識別情報を取り除くことによって行われます。

NetflixやYouTubeなどのリージョンブロックを回避するためによく使用されます。一部のユーザーは、広告追跡会社があなたの閲覧習慣に基づいてあなたのプロファイルを作成し、パーソナライズされた広告を配信することを妨げるため、それを気に入っています。それでも、他の人は少し妄想的で、誰も自分のインターネット活動をスパイできないという保証を高く評価しています。

Torクライアントをインストールすることで、Ubuntu 22.04JammyJellyfishでTorを使用できます。このチュートリアルでは、ブラウザの設定と、すべてのシェルコマンドをTorのネットワーク経由で実行できるようにする方法を紹介します。

このチュートリアルでは、次のことを学びます。

- Ubuntu22.04にTorをインストールする方法

- Torを介してネットワーク接続をテストします

- シェルを一時的または永続的に強化する方法

- Tor制御ポートを有効にして利用する

- Torネットワークを使用するようにWebブラウザを設定する

| カテゴリ | 使用する要件、規則、またはソフトウェアバージョン |

|---|---|

| システム | Ubuntu22.04ジャミークラゲ |

| ソフトウェア | Tor |

| その他 | rootまたはsudoを介したLinuxシステムへの特権アクセス コマンド。 |

| コンベンション | # –指定されたLinuxコマンドは、rootユーザーとして直接、またはsudoを使用して、root権限で実行する必要があります。 コマンド$ –特定のLinuxコマンドを通常の非特権ユーザーとして実行する必要があります |

Ubuntu22.04にTorをインストールする方法

- まず、システムにTorをインストールする必要があります。したがって、コマンドラインターミナルを開き、次の

aptと入力します。 インストールするコマンド:$ sudo apt update $ sudo apt install tor

- デフォルトでは、Torはポート9050で実行されます。

ssを使用して、Torが正常に稼働していることを確認できます。 ターミナルのコマンド:$ ss -nlt State Recv-Q Send-Q Local Address:Port Peer Address:Port Process LISTEN 0 4096 127.0.0.53%lo:53 0.0.0.0:* LISTEN 0 5 127.0.0.1:631 0.0.0.0:* LISTEN 0 4096 127.0.0.1:9050 0.0.0.0:*Torがインストールされているかどうかを確認し、実行しているバージョンを確認するもう1つの簡単な方法は、次のコマンドを使用することです。

$ tor --version Tor version 0.4.6.9.

Torネットワーク接続テスト

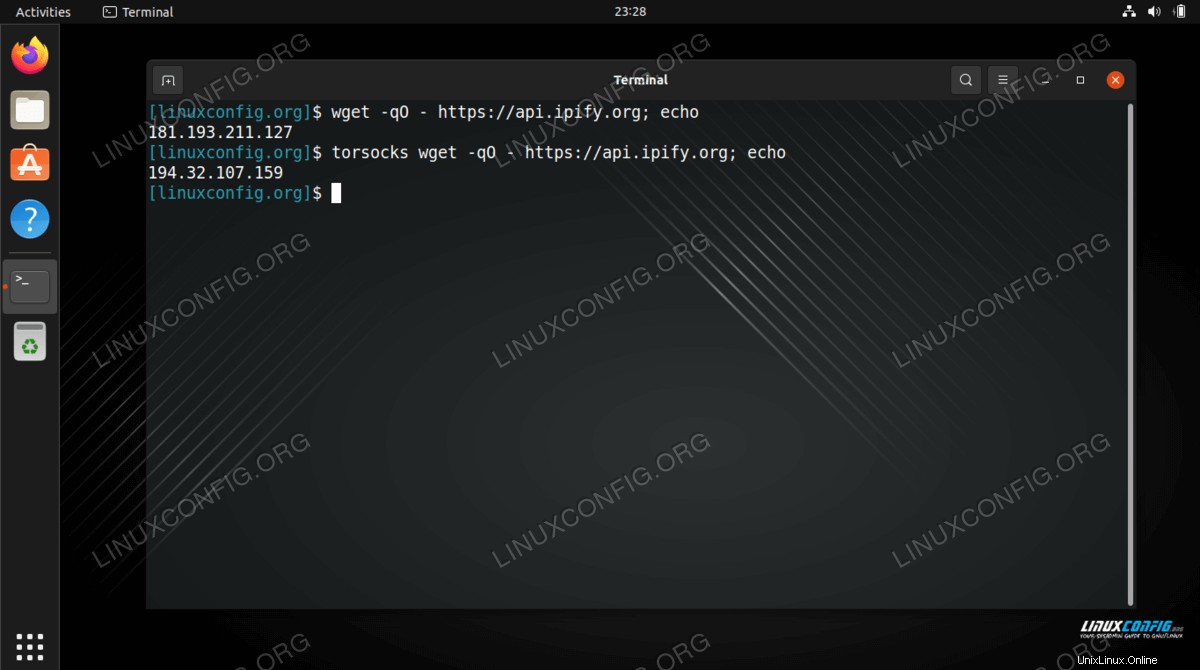

- Torの動作を見て、Torが想定どおりに機能していることを確認しましょう。これを行うには、Torネットワークから外部IPアドレスを取得します。まず、現在のIPアドレスを確認します。

$ wget -qO - https://api.ipify.org; echo 181.193.211.127

- 次に、同じコマンドを実行しますが、その前に

torsocksを付けます。 。このように、コマンドは代わりにTorクライアントを介して実行されます。$ torsocks wget -qO - https://api.ipify.org; echo 194.32.107.159

別のIPアドレスが表示されるはずです。これは、リクエストがTorネットワークを介して正常にルーティングされたことを意味します。

シェルを「強化」する方法

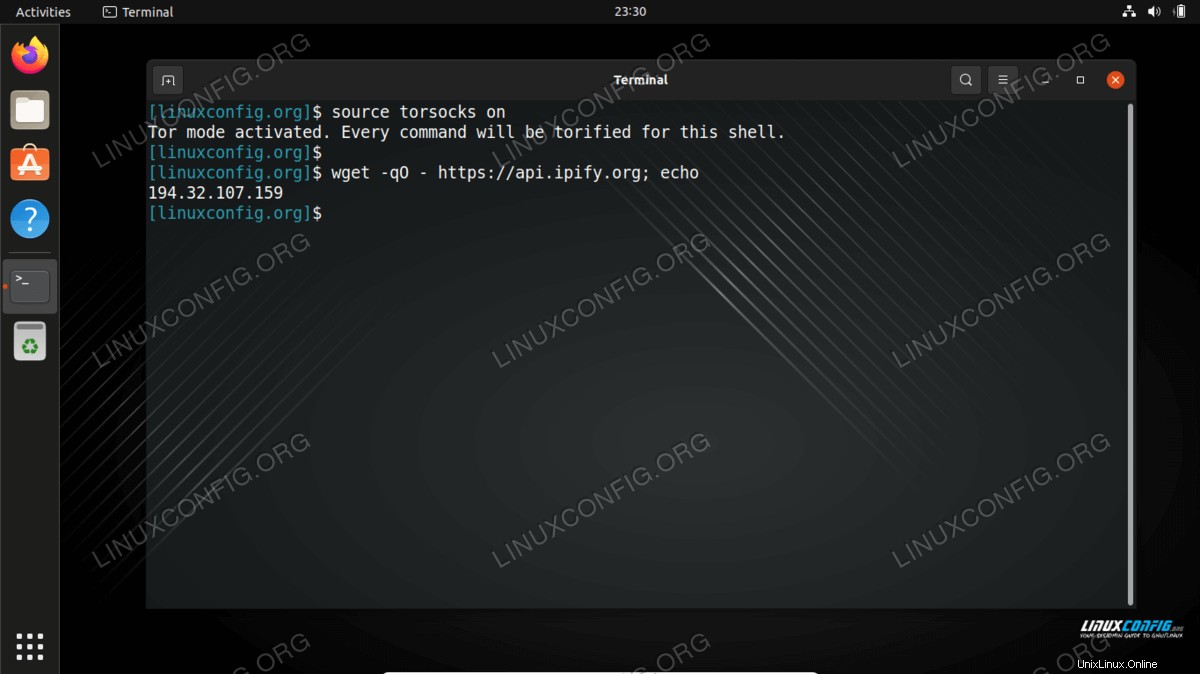

- 明らかに、すべてのネットワーク関連コマンドの前に

torsocksを付けます すぐに古くなります。シェルコマンドにデフォルトでTorネットワークを使用する場合は、次のコマンドを使用してシェルを強化できます。$ source torsocks on Tor mode activated. Every command will be torified for this shell.

- 機能することを確認するには、

torsocksを使用せずにIPアドレスを取得してみてください コマンドプレフィックス:$ wget -qO - https://api.ipify.org; echo 194.32.107.159

- トーリファイされたシェルは、現在のセッションでのみ存続します。新しい端末を開くか、PCを再起動すると、シェルはデフォルトで通常の接続に戻ります。

torsocksを回すには すべての新しいシェルセッションで永続的にオンになり、再起動後、次のコマンドを使用します。$ echo ". torsocks on" >> ~/.bashrc

-

torsocksを切り替える必要がある場合 モードを再度オフにするには、次のように入力します。$ source torsocks off Tor mode deactivated. Command will NOT go through Tor anymore.

Tor制御ポートを有効にする

システム上のTorインストールと対話するには、Torの制御ポートを有効にする必要があります。有効にすると、Torは制御ポートでの接続を受け入れ、さまざまなコマンドを使用してTorプロセスを制御できるようになります。

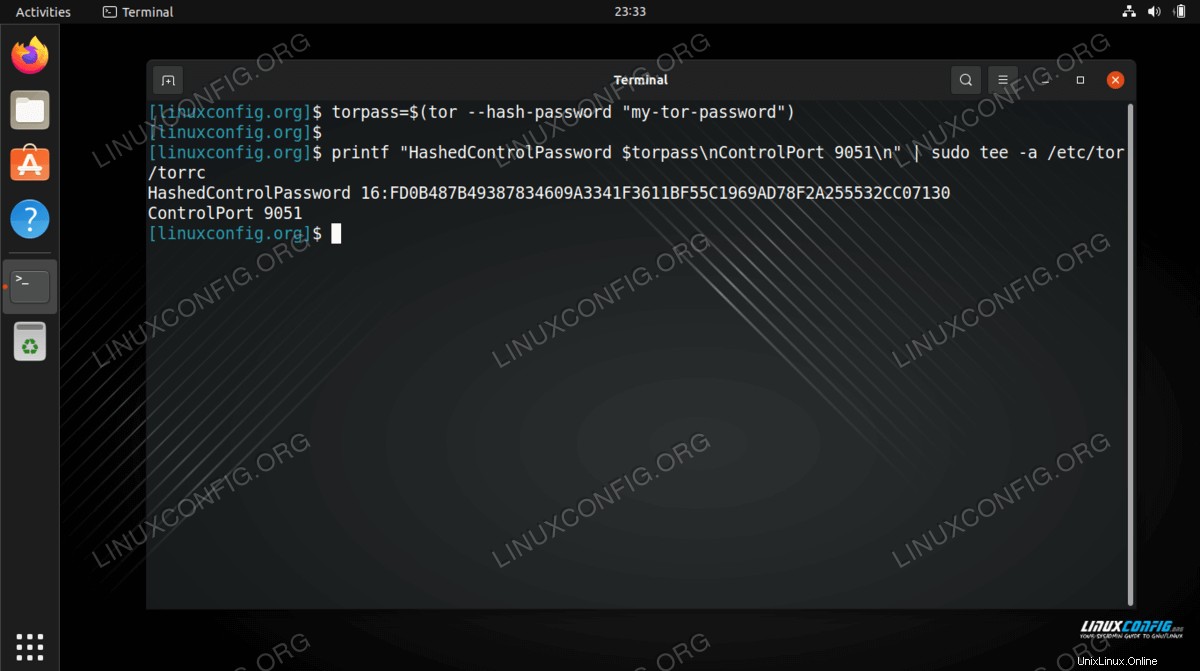

- まず、次のコマンドでTor接続をパスワードで保護します。

my-tor-passwordを使用しています この例では、$ torpass=$(tor --hash-password "my-tor-password")

- 次に、このコマンドを使用してTor制御ポートを有効にし、以前にハッシュされたパスワードを挿入します:

$ printf "HashedControlPassword $torpass\nControlPort 9051\n" | sudo tee -a /etc/tor/torrc

-

/etc/tor/torrcの内容を確認できます ハッシュパスワード設定が正しく含まれていることを確認するための構成ファイル。$ tail -2 /etc/tor/torrc HashedControlPassword 16:FD0B487B49387834609A3341F3611BF55C1969AD78F2A255532CC07130 ControlPort 9051

- Torを再起動して変更を適用します:

$ sudo systemctl restart tor

- これで、両方のポートで実行されているTorサービスを確認できるはずです

9050および9051:ss -nlt State Recv-Q Send-Q Local Address:Port Peer Address:Port Process LISTEN 0 4096 127.0.0.53%lo:53 0.0.0.0:* LISTEN 0 5 127.0.0.1:631 0.0.0.0:* LISTEN 0 4096 127.0.0.1:9050 0.0.0.0:* LISTEN 0 4096 127.0.0.1:9051 0.0.0.0:*

Tor制御ポートに接続

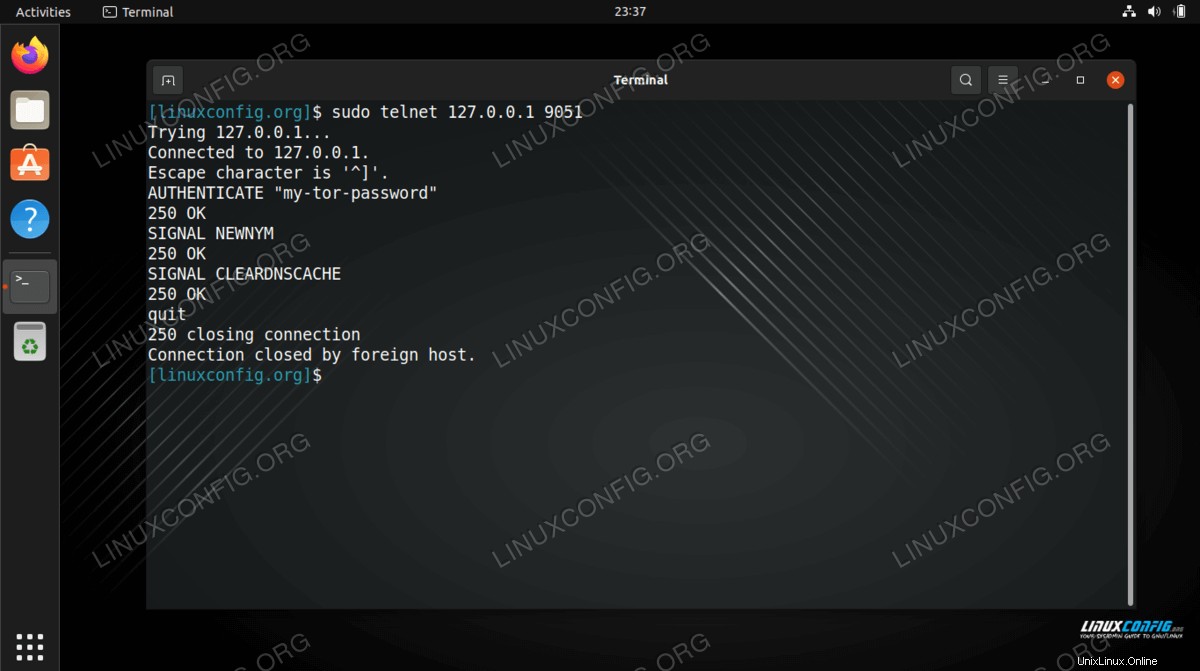

- これで、Tor制御ポートに接続して、Torと通信し、コマンドを発行できるようになりました。たとえば、ここではtelnetコマンドを使用して新しいTor回路を要求し、キャッシュをクリアします。

$ sudo telnet 127.0.0.1 9051 Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. AUTHENTICATE "my-tor-password" 250 OK SIGNAL NEWNYM 250 OK SIGNAL CLEARDNSCACHE 250 OK quit 250 closing connection Connection closed by foreign host.5行目で、

AUTHENTICATEと入力しました コマンドとTorパスワード。 7行目と9行目では、Torに新しい回路とクリーンキャッシュを要求しました。明らかに、制御ポートを最大限に活用するには、いくつかのコマンドを知っている必要があります。そのため、上記のコマンドのリストにリンクしました。

- Tor制御ポートとの通信は、シェルスクリプトで行うこともできます。 Torから新しい回路(IPアドレス)を要求する次の例を考えてみましょう。

$ source torsocks off Tor mode deactivated. Command will NOT go through Tor anymore. $ torsocks wget -qO - https://api.ipify.org; echo 103.1.206.100 $ echo -e 'AUTHENTICATE "my-tor-password"\r\nsignal NEWNYM\r\nQUIT' | nc 127.0.0.1 9051 250 OK 250 OK 250 closing connection $ torsocks wget -qO - https://api.ipify.org; echo 185.100.87.206魔法は5行目で起こり、複数のTorコマンドが一緒につながれています。

wgetコマンドは、クリーンな回線を要求した後、接続のIPアドレスがどのように変更されたかを示します。このスクリプトは、新しい回路を取得する必要があるときにいつでも実行できます。

Torネットワークを使用するようにWebブラウザを設定する

Torを介して匿名でウェブを閲覧するには、ローカルのTorホストを介してトラフィックをルーティングするようにウェブブラウザを設定する必要があります。 UbuntuのデフォルトのウェブブラウザであるFirefoxでこれを設定する方法は次のとおりです。他のWebブラウザの手順も非常に似ています。

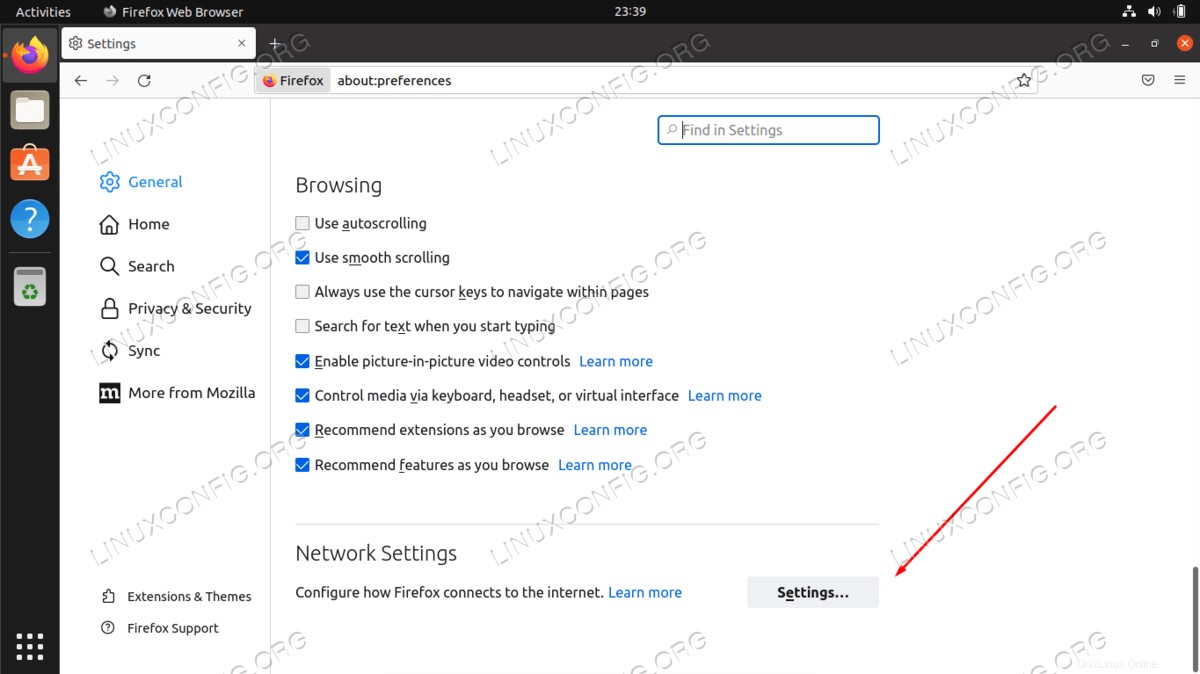

- メニューから、または

about:preferencesと入力して、設定パネルを開きます アドレスバーに。一番下までスクロールして「ネットワーク設定」を見つけ、「設定」ボタンをクリックします。

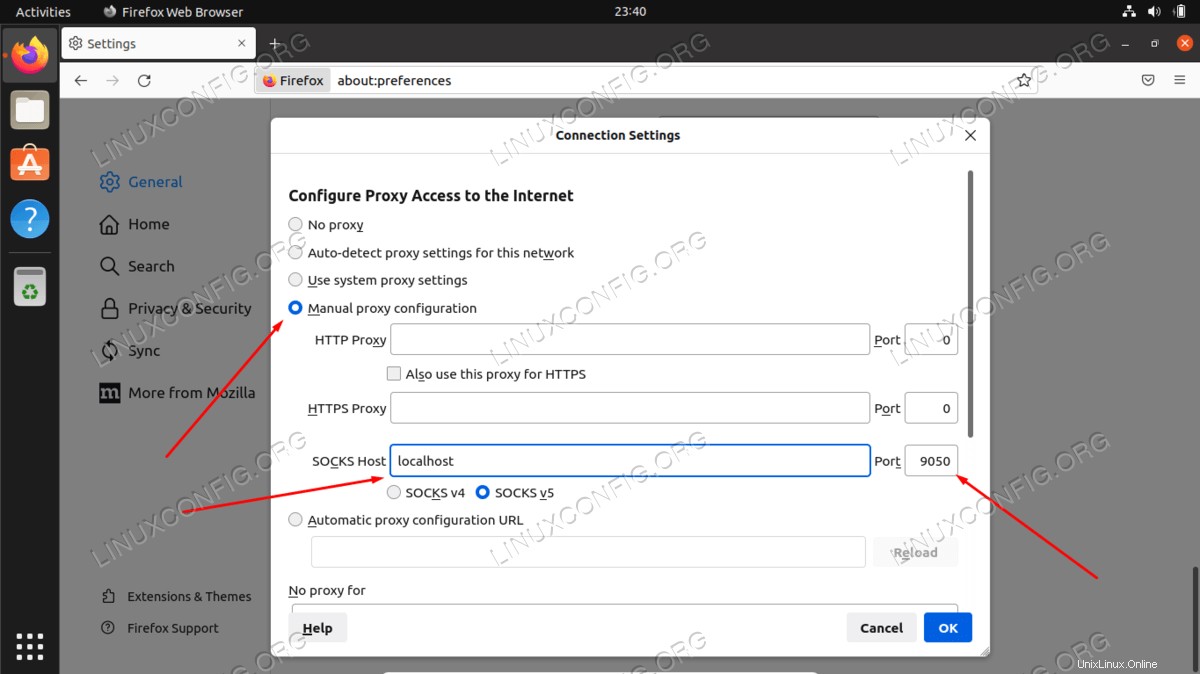

- このメニューで、「手動プロキシ設定」を選択し、

localhostと入力します。 「SOCKSHost」フィールドの下。ポートには、9050と入力します 。外観については、以下のスクリーンショットを参照してください。

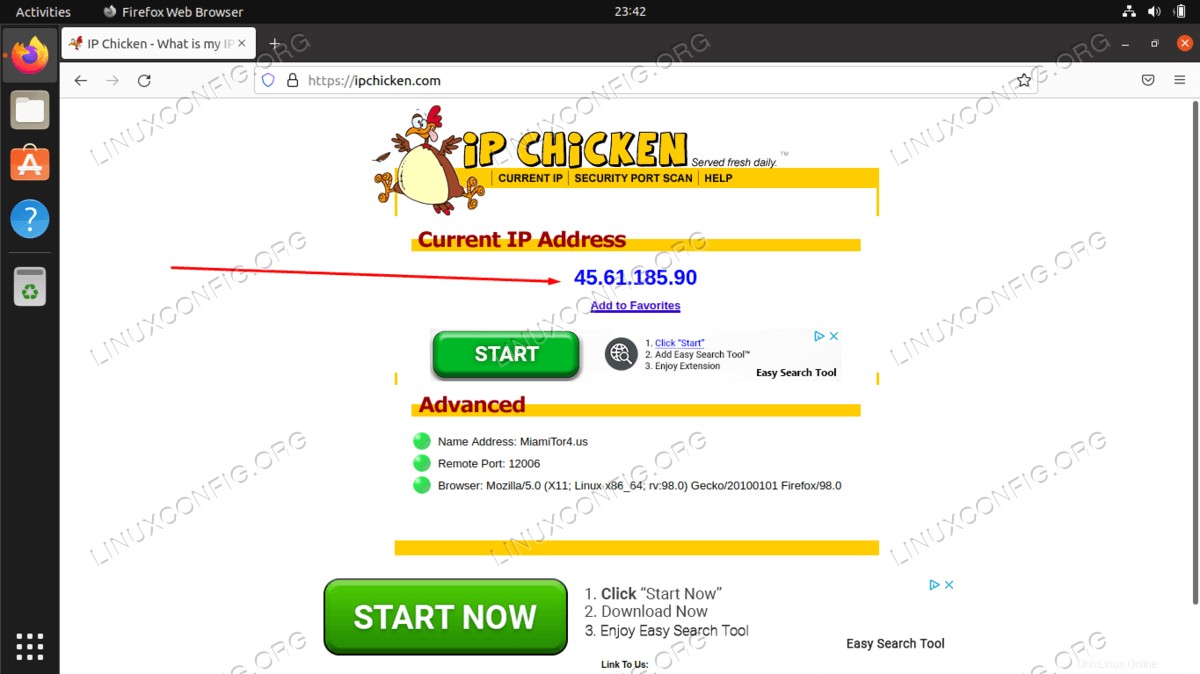

- これらの設定の入力が完了したら、[OK]をクリックします。 IPチキンなどのWebサイトに移動して、Torネットワークに接続していることを確認することで、変更が有効になったことを確認できます。これは、匿名で閲覧していることを絶対に確認したい場合に推奨される手順です。

まとめ

Torを使用することは、インターネット上で匿名性を維持するための優れた方法です。完全に無料で、設定に数分しかかかりません。この記事で示したように、制御ポートがどのように機能するかを理解するのに少し時間がかかる場合は、Tor接続を細かく制御できます。

このガイドで学んだことを利用することで、Webブラウザを使用している場合でも、端末からコマンドを発行している場合でも、すべての発信インターネットアクティビティを確実にマスクできます。もちろん、他のアプリケーションもTorを使用するように構成できます。必要なのは、SOCKSローカルホストに接続するように構成することだけです。