Linuxマルウェア検出 (LMD) 、マルデットとも呼ばれます は、GNUGPLv2ライセンスの下でリリースされたLinux用のマルウェアスキャナーです。 Maldetは、ネットワークエッジ侵入検知システムからの脅威データを使用して侵害されたWebサイトにアップロードされ、マルウェアを抽出する可能性のあるPHPバックドア、ダークメーラー、およびその他の多くの悪意のあるファイルの検出に重点を置いているため、システム管理者やWebサイト開発者の間で非常に人気があります。攻撃に積極的に使用され、検出用の署名を生成します。

次のチュートリアルでは、Fedora34にMaldetをインストールして使用する方法を学習します。

- 推奨OS: Fedora Linux 34(新しいバージョンも機能します)

- ユーザーアカウント: sudoまたはrootアクセス権を持つユーザーアカウント。

オペレーティングシステムの更新

Fedoraを更新します 既存のすべてのパッケージが最新であることを確認するためのオペレーティングシステム:

sudo dnf update && sudo dnf upgrade -yMaldetのインストール

Maldetをインストールするには、公式ダウンロードページにあるパッケージアーカイブが必要です。ただし、アップグレードが発生してもファイルのURLは変更されないため、幸いなことに、ダウンロードリンクは頻繁に変更されません。

このチュートリアルの時点で、バージョン(1.6.4 )は最新です。ただし、やがてこれは変更されます。現在および将来の最新バージョンをダウンロードするには、次のコマンドを入力します。

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gz次のパートでは、アーカイブを抽出する必要があります。これは、次のコマンドで実行できます。

tar xfz maldetect-current.tar.gzアーカイブが正しく抽出されたことを確認したら、(CD) ディレクトリに移動し、インストールスクリプトを実行して、次のコマンドでMaldetをインストールします。

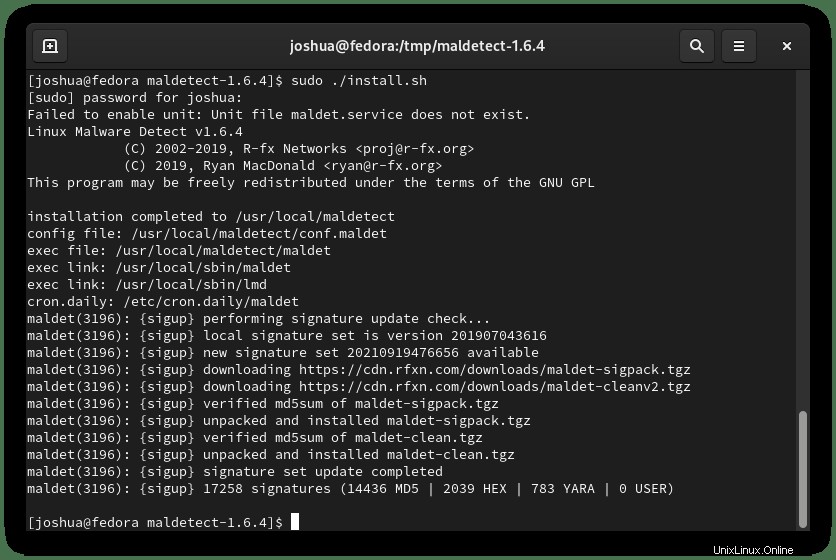

cd maldetect-1.6.4 && sudo ./install.shインストールは数秒で完了するはずです。次のような出力が得られます:

Maldetの構成

インストールスクリプトが正常に終了したので、お好みのテキストエディタを使用して構成ファイルを変更できます。以下は、(nano)を使用した一般的な設定と方法の例です。 テキストエディタ:

まず、(conf.maldet)を開きます ファイル:

sudo nano /usr/local/maldetect/conf.maldet次に、次の行を見つけて、次のように編集します。

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="user@domain.com"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="you@domain.com"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"ここでのすべての設定はオプションであり、ここには正解または不正解がないため、独自に設定できます。

マルデットウイルスの定義とソフトウェアの更新

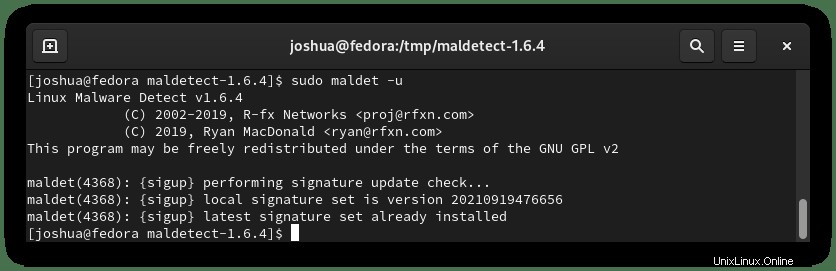

Maldetウイルス定義データベースを更新するには、次のコマンドを実行します。

sudo maldet -u出力例:

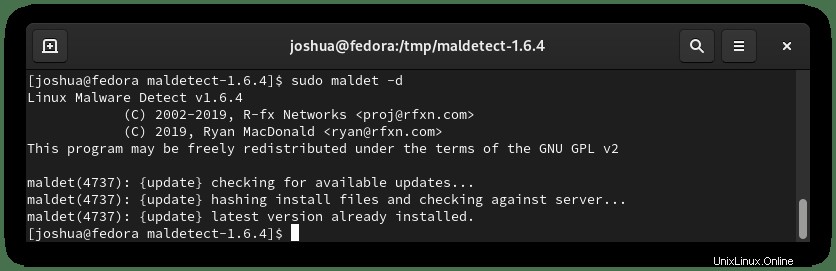

次に、既存のソフトウェアの新しいバージョンを確認するには、次のコマンドを入力します。

sudo maldet -d出力例:

オプション–ClamAVをインストールします

Maldetを使用する上で最も優れている点の1つは、ClamAVとの互換性です。これにより、Maldetのスキャン機能を大幅に向上させることができます。

ClamAVをインストールするには、次のコマンドを実行します。

sudo dnf install clamav clamav-devel -y次に、ClamAVを有効にします:

sudo systemctl enable clamav-freshclam && sudo systemctl start clamav-freshclam最後に、freshclamコマンドを使用してClamAV署名を更新します :

sudo freshclam出力例:

Database test passed.

main.cvd updated (version: 62, sigs: 6647427, f-level: 90, builder: sigmgr)

bytecode database available for download (remote version: 333)

Time: 0.4s, ETA: 0.0s [========================>] 286.79KiB/286.79KiB

Testing database: '/var/lib/clamav/tmp.c736fe0d50/clamav-c52c6549b6ff30a71e65db0c5647f2de.tmp-bytecode.cvd' ...

Database test passed.

bytecode.cvd updated (version: 333, sigs: 92, f-level: 63, builder: awillia2)Maldetを使用したスキャン–例

まず、Maldetの構文に精通している必要があります。すべてのコマンドはmaldetで始まり、その後にオプションとディレクトリパスが続きます(例: maldet [OPTION] )。 [ディレクトリパス] 。

以下に、Maldetを使用した構文例のほとんどを示します。

- -b: バックグラウンドで操作を実行します。

- -u: マルウェア検出シグネチャを更新します。

- -l: マルデットログファイルのイベントを表示します。

- -d: インストールされているバージョンを更新します。

- -a: パス内のすべてのファイルをスキャンします。

- -p: ログ、セッション、および一時データをクリアします。

- -q: レポートからすべてのマルウェアを隔離します。

- -n: レポートからマルウェアのヒットをクリーンアップして復元します。

Maldetをテストし、正しく機能していることを確認するには、(ウイルスシグネチャのサンプル)をダウンロードしてLMDの機能をテストします。 EICARWebサイトから。

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zip次に、/tmpディレクトリにいる間 、(maldet)を実行します (tmp)をスキャンするコマンド 次のようなディレクトリ:

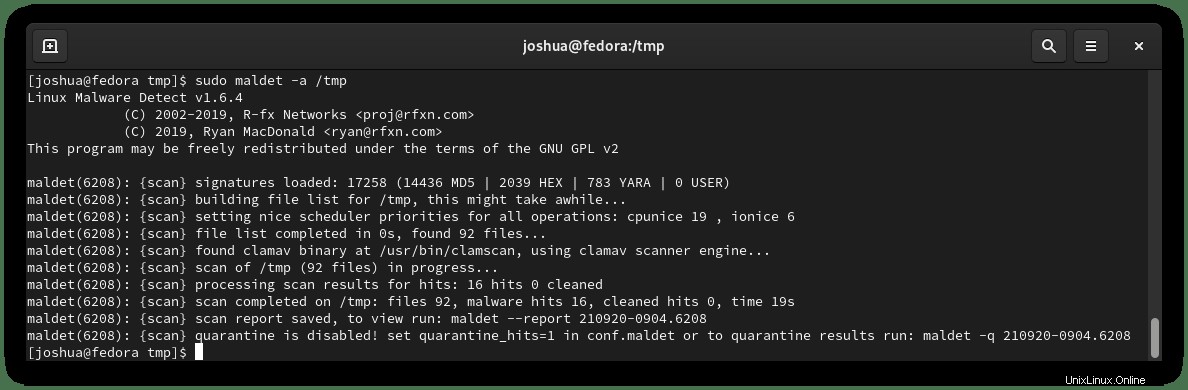

sudo maldet -a /tmpこれで、感染したファイルを使用すると、次のような出力が得られます。

お気づきかもしれませんが、チュートリアルは、構成を隔離するように自動的に設定されていません。場合によっては、誤検知やライブサーバー上のファイルの削除により、解決するよりも多くの問題が発生する可能性があります。優れたシステム管理者またはサーバー所有者は、結果をチェックして検証するために継続的にチェックします。

また、出力から、テストサーバーにClamAVがインストールされており、MaldetがClamAVスキャナーエンジンを使用してスキャンを実行し、16のマルウェアヒットを検出することに成功したことがわかります。 。

実行できる他のいくつかのコマンドは、サーバーのファイル拡張子をターゲットにすることです。 PHPファイルは、多くの場合、多くの攻撃の標的になります。 .phpファイルをスキャンするには、次を使用します。

maldet -a /var/www/html/*.phpこれは、スキャンするファイルが多い大規模なWebサイトやサーバーに最適であり、小規模なサーバーではディレクトリ全体をスキャンすることでメリットが得られます。

マルデットスキャンレポート

Maldetは、スキャンレポートをディレクトリの場所(/ usr / local / maldetect / sess /)に保存します。 。 (スキャンID)と一緒に次のコマンドを使用できます 詳細なレポートを表示するには、次のようにします。

例のみ:

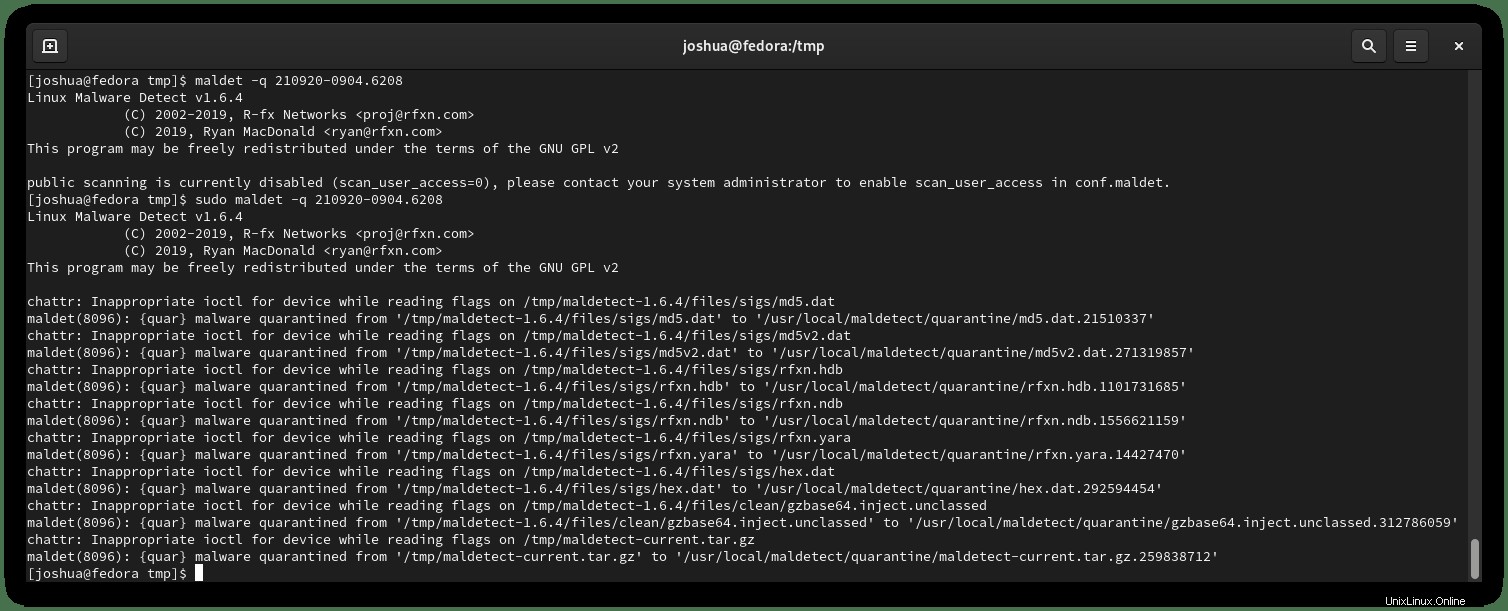

sudo maldet -q 210920-0904.6208次に、スキャンの詳細を記録したレポートが端末に表示されます。

出力例:

ここから、削除、ホワイトリストへの登録、または詳細な調査の実施を確認してアクションを実行できます。