解決策 1:

PowerShell の AD コマンドレットを使用すると、kvno を照会できます:

get-aduser <username> -property msDS-KeyVersionNumber

解決策 2:

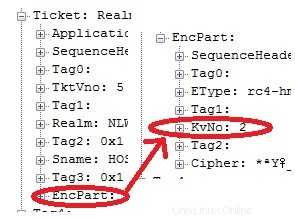

あなたの問題に KVNO が関係しているかどうかは信じられません 、おそらく Linux クライアントでも構いませんが、とにかく Wireshark/Network Monitor を使用してください:

キー バージョン番号は、MS-KILE セクション 3.1.5.8 に記載されています。

ちなみに、Windows は通常 KVNO を無視するという点で、Mathias R. Jessen は正しいです。しかし、それらは依然として RFC 準拠の方法で実装されています。

https://docs.microsoft.com/en-us/archive/blogs/openspecification/to-kvno-or-not-to-kvno-what-is-the-version

<ブロック引用>いいえ、Windows は KVNO に注意を払いません。単に無視します。

ただし、KVNO は RODC 環境で重要な役割を果たします。

https://docs.microsoft.com/en-us/archive/blogs/openspecification/notes-on-kerberos-kvno-in-windows-rodc-environment

詳細はこちら:https://web.archive.org/web/20150204183217/http://support.microsoft.com/kb/2716037

<ブロック引用>1 つ以上の RODC がある環境では、次のいずれかのシナリオで特定の MIT ベースの Kerberos デバイスと対話するときに、認証が失敗する場合があります。

· クライアントは、RODC 上の Windows KDC から TGT を受け取った MIT デバイスです

· クライアントは、RODC 上の Windows KDC によって生成された TGT を MIT デバイスに渡します。MIT デバイスは、TGT を使用して、呼び出し元のユーザーに代わって TGS を要求します。

どちらのシナリオでも、TGT は RODC によって発行されます。msDS-SecondaryKrbTgtNumber その RODC の krbtgt アカウントに関連付けられている値は、32767 より大きい値になります。

解決策 3:

Linux では kvno を使用できます KDC から取得するコマンド

[example@unixlinux.online XXX]# kvno host/XXXX

host/example@unixlinux.online: kvno = 13

解決策 4:

dsquery * -filter sAMAccountName=Accountname -attr msDS-KeyVersionNumber

解決策 5:

AD に参加している Linux サーバーからのクエリ:

net ads search -P '(&(objectCategory=computer)(cn=HOSTNAME))' msDS-KeyVersionNumber

HOSTNAME を置き換えます