はじめに

リモートでマシンにアクセスすることはずっと前に必要になりました。リモートの場所からコンピューターを制御できなかったらどうなるかほとんど想像できません。実行しているオペレーティング システムに応じて、リモート マシンとの接続を確立する方法は多数ありますが、最もよく使用される 2 つのプロトコルは次のとおりです。

- Linux ベースのマシン用のセキュア シェル (SSH)

- Windows ベースのマシン用のリモート デスクトップ プロトコル (RDP)

この 2 つのプロトコルは、クライアント アプリケーションとサーバー アプリケーションを使用してリモート接続を確立します。これらのツールを使用すると、他のコンピューターにアクセスしてリモートで管理したり、ファイルを転送したり、物理的にマシンの前に座っているときにできることは事実上すべて行うことができます。

前提条件

安全なリモート デスクトップ プロトコルを確立する前に リモート マシンでは、満たす必要のある基本的な要件がいくつかあります。

- リモート コンピューターの電源を常にオンにし、ネットワークに接続する必要があります。

- クライアント アプリケーションとサーバー アプリケーションをインストールして有効にする必要があります。

- 接続先のリモート マシンの IP アドレスまたは名前が必要です。

- リモート コンピューターにアクセスするには、必要な権限が必要です。

- ファイアウォール設定でリモート接続を許可する必要があります。

SSH とは

セキュア シェル。セキュア ソケット シェルと呼ばれることもあります は、テキストベースのインターフェイスを使用してリモート コンピューターまたはサーバーに安全に接続できるようにするプロトコルです。

安全な SSH 接続が確立されると、シェル セッションが開始され、ローカル コンピューターのクライアント内でコマンドを入力してサーバーを操作できるようになります。

システム管理者とネットワーク管理者は、このプロトコルを最もよく使用します。また、高度に安全な方法でコンピューターをリモートで管理する必要がある人も同様です。

SSH の仕組み

SSH 接続を確立するには、クライアントと対応するサーバー側コンポーネントの 2 つのコンポーネントが必要です。 SSH クライアントは、別のコンピューターまたはサーバーに接続するために使用するコンピューターにインストールするアプリケーションです。クライアントは、提供されたリモート ホスト情報を使用して接続を開始し、資格情報が検証された場合は、暗号化された接続を確立します。

サーバー側には、可能なクライアント接続要求のために特定の TCP/IP ポートを常にリッスンしている SSH デーモンと呼ばれるコンポーネントがあります。クライアントが接続を開始すると、SSH デーモンはソフトウェアとそれがサポートするプロトコル バージョンで応答し、両者は識別データを交換します。提供された資格情報が正しい場合、SSH は適切な環境用の新しいセッションを作成します。

SSH サーバーと SSH クライアント通信のデフォルトの SSH プロトコル バージョンはバージョン 2 です。

SSH 接続を有効にする方法

SSH 接続の作成にはクライアント コンポーネントとサーバー コンポーネントの両方が必要なため、それらがローカル マシンとリモート マシンにそれぞれインストールされていることを確認する必要があります。 Linux ディストリビューションで広く使用されているオープン ソースの SSH ツールは、OpenSSH です。 OpenSSH のインストールは比較的簡単です。サーバー上の端末と接続に使用するコンピューターへのアクセスが必要です。 Ubuntu にはデフォルトで SSH サーバーがインストールされていないことに注意してください。

OpenSSH クライアントのインストール方法

SSH クライアントのインストールに進む前に、まだインストールされていないことを確認してください。多くの Linux ディストリビューションには、すでに SSH クライアントがあります。 Windows マシンの場合は、PuTTY または選択したその他のクライアントをインストールして、サーバーにアクセスできます。

クライアントが Linux ベースのシステムで利用可能かどうかを確認するには、次のことを行う必要があります:

<オール>ssh と入力します Enter を押します example@unixlinux.online:~$ ssh

usage: ssh [-1246AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-E log_file] [-e escape_char]

[-F configfile] [-I pkcs11] [-i identity_file]

[-J [example@unixlinux.online]host[:port]] [-L address] [-l login_name] [-m mac_spec] [-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address] [-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]

[example@unixlinux.online]hostname [command]

example@unixlinux.online:~$これは、物理マシンまたは仮想マシンにリモート接続する準備が整ったことを意味します。それ以外の場合は、OpenSSH クライアントをインストールする必要があります:

<オール>sudo apt-get install openssh-client アクセスに必要な権限と、ホスト名または IP アドレスがあれば、サーバー側アプリケーションがインストールされている任意のマシンに SSH 接続できるようになりました。

OpenSSH サーバーのインストール方法

SSH 接続を受け入れるには、マシンに SSH ソフトウェア ツールキットのサーバー側部分が必要です。

SSH 接続を受け入れる必要があるリモート コンピューターの Ubuntu システムで OpenSSH サーバーが利用可能かどうかを最初に確認したい場合は、ローカル ホストへの接続を試みることができます。

<オール>ssh localhost と入力します Enter キーを押します。example@unixlinux.online:~$ ssh localhost

ssh: connect to host localhost port 22: Connection refused example@unixlinux.online:~$上記の場合、OpenSSH サーバーをインストールする必要があります。ターミナルを開いたままにし、

<オール>sudo apt-get install openssh-server ii.- スーパーユーザーのパスワードを入力してください

- 入力 そしてY ディスク容量のプロンプトが表示された後、インストールを続行できるようにします。

必要なサポート ファイルがインストールされたら、次のコマンドを入力して、マシンで SSH サーバーが実行されているかどうかを確認できます。

sudo service ssh statusSSH サービスが適切に実行されている場合、ターミナルの応答は次のようになります。

example@unixlinux.online:-$ sudo service ssh status

• ssh.service - OpenBSD Secure Shell server

Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enab

Active: active (running) since Fr 2018-03-12 10:53:44 CET; 1min 22s ago Process: 1174 ExecReload=/bin/kill -HUP $MAINPID (code=exited, status=0/SUCCES

Main PID: 3165 (sshd)

OpenSSH サーバーが適切にインストールされ、接続を受け入れるかどうかをテストする別の方法は、ssh localhost を実行してみることです。 端末プロンプトでもう一度コマンドを実行します。初めてコマンドを実行すると、応答は次の画面のようになります:

example@unixlinux.online:~$ ssh localhost

The authenticity of host 'localhost (127.0.0.1)' can't be established. ECDSA key fingerprint is SHA256:9jqmhko9Yo1EQAS1QeNy9xKceHFG5F8W6kp7EX9U3Rs. Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added 'localhost' (ECDSA) to the list of known hosts.

example@unixlinux.online:~$はいと入力してください または y 続行します。

おめでとう!別のサーバーからの SSH 接続要求を受け入れるようにサーバーをセットアップしました。

SSH クライアントを使用するコンピュータ。

ヒント

SSH デーモン構成ファイルを編集できるようになりました。たとえば、SSH 接続のデフォルト ポートを変更できます。ターミナル プロンプトで、次のコマンドを実行します。

sudo nano /etc/ssh/sshd_config選択したエディターで構成ファイルが開きます。この場合、Nano を使用しました。

Nano をインストールする必要がある場合は、次のコマンドを実行してください:

sudo apt-get install nano

sshd_config に変更を加えるたびに、SSH サービスを再起動する必要があることに注意してください。 次のコマンドを実行してファイルを作成します:

sudo service ssh restartSSH 経由で接続する方法

必要なすべてのマシンに OpenSSH クライアントとサーバーをインストールしたので、サーバーとの安全なリモート接続を確立できます。そうするには:

<オール>ssh example@unixlinux.online_ip_address ローカル マシンのユーザー名が、接続しようとしているサーバーのユーザー名と一致する場合は、次のように入力できます:

ssh host_ip_address そして Enter を押します .リモート接続しようとしているコンピューターが同じネットワーク上にある場合は、パブリック IP アドレスではなくプライベート IP アドレスを使用することをお勧めします。それ以外の場合は、パブリック IP アドレスのみを使用する必要があります。さらに、OpenSSH が接続要求をリッスンしている正しい TCP ポートと、ポート転送設定が正しいことを確認してください。 sshd_config ファイルの構成を誰も変更していない場合、デフォルトのポートは 22 です。ホスト IP アドレスの後にポート番号を追加することもできます。

OpenSSH クライアントを使用した接続要求の例を次に示します。ポート番号も指定します:

example@unixlinux.online:~$ ssh example@unixlinux.online –p7654 example@unixlinux.online’s password:

The authenticity of host '185.52.53.222 (185.52.53.222)' can't be established. ECDSA key fingerprint is SHA256:9lyrpzo5Yo1EQAS2QeHy9xKceHFH8F8W6kp7EX2O3Ps. Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added ' 185.52.53.222' (ECDSA) to the list of known hosts.

example@unixlinux.online:~$端末を使用してリモート マシンを管理および制御できるようになりました。リモート サーバーへの接続に問題がある場合は、次のことを確認してください:

- リモート マシンの IP アドレスは正しい。

- SSH デーモンがリッスンしているポートは、ファイアウォールによってブロックされていないか、正しく転送されていません。

- あなたのユーザー名とパスワードは正しいです。

- SSH ソフトウェアが正しくインストールされている。

注: SSH が「接続が拒否されました」というメッセージで応答する場合、考えられる理由と解決策について、記事「SSH の「接続が拒否されました」エラーを修正する方法」を参照してください。

SSH のさらなる手順

SSH を使用してサーバーへの接続を確立できるようになったので、SSH のセキュリティを向上させるためにさらにいくつかの手順を実行することを強くお勧めします。設定をデフォルト値のままにしておくと、ハッキングされる可能性が高くなり、サーバーがスクリプト攻撃の標的になりやすくなります。

sshd 構成ファイルを編集して SSH を強化するための提案には、次のようなものがあります。

- SSH デーモンがリッスンするデフォルトの TCP ポートを変更します。 22 から 24596 など、より大きな番号に変更します。222、2222、22222 など、推測されやすいポート番号は使用しないでください。

- パスワードなしの SSH ログインの認証に SSH キー ペアを使用する。どちらもより安全で、パスワードを使用せずにログインできます (より高速で便利です)。

- サーバーでパスワードベースのログインを無効にします。パスワードがクラックされた場合、それを使用してサーバーにログインする可能性がなくなります。パスワードを使用してログインするオプションを無効にする前に、鍵ペアを使用した認証が正しく機能していることを確認することが重要です。

- サーバーへのルート アクセスを無効にし、su – コマンドで通常のアカウントを使用してルート ユーザーに切り替えます。

TCP ラッパーを使用して、特定の IP アドレスまたはホスト名へのアクセスを制限することもできます。 /etc/hosts.allow を編集して、TCP ラッパーを使用して接続できるホストを構成します。 および etc/hosts.deny ファイル。

許可されたホストが拒否されたホストに取って代わることに注意してください。たとえば、単一のホストへの SSH アクセスを許可するには、最初に etc/hosts.deny に次の 2 行を追加して、すべてのホストを拒否します。 :

sshd : ALL

ALL : ALL

次に、etc/hosts.allow で SSH サービスに許可されたホストの行を追加します。単一の IP アドレス、IP 範囲、またはホスト名を指定できます:sshd : 10.10.0.5, LOCAL .

ログイン情報を常に安全に保ち、複数のレイヤーでセキュリティを適用するようにしてください。さまざまな方法を使用して、サーバーへの SSH アクセスを制限するか、ブルート フォースを使用してサーバーにアクセスしようとする人をブロックするサービスを使用します。 Fail2ban はそのようなサービスの一例です。

SSH 経由の VNC

Virtual Network Computing (VNC) を使用したグラフィカル デスクトップ環境での作業に慣れているユーザーは、SSH トンネリングを使用して接続を完全に暗号化することができます。 SSH 経由で VNC 接続をトンネリングするには、Linux または UNIX マシンのターミナルで次のコマンドを実行する必要があります。

$ ssh -L 5901:localhost:5901 -N -f -l username hostname_or_IP上記のコマンドの内訳は次のとおりです:

- ssh :これにより、ローカル マシンで SSH クライアント プログラムが起動し、リモート コンピューターで SSH サーバーへの安全な接続が有効になります。

- -L 5901:localhost:5901 :ローカル マシン上のクライアントのローカル ポートが、リモート マシンの指定されたホストおよびポートに転送されることを示します。この場合、ローカル クライアントのローカル ポート 5901 は、指定されたリモート サーバーの同じポートに転送されています。

- -N :ポートを転送するだけで、リモート コマンドを実行しないように指示します。

- -f :パスワードが提供された後、コマンドが実行される直前に SSH をバックグラウンドに送信します。その後、端末を自由に使用して、ローカル マシンでコマンドを入力できます。

- -l ユーザー名 :ここに入力したユーザー名は、指定したリモート サーバーへのログインに使用されます。

- hostname_or_IP :これは、VNC サーバーを備えたリモート システムです。 IP アドレスの例は 172.16.0.5 で、ホスト名の例は myserver.somedomain.com です。

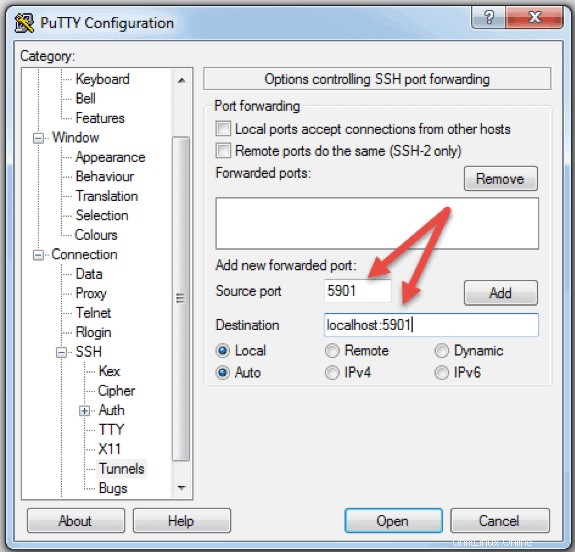

PuTTY を使用して、Windows マシンから SSH トンネル経由でリモート サーバーに接続することもできます。 PuTTY 設定ウィンドウで:

<オール>

<オール> 注: Ubuntu を使用している場合は、インストール ガイド「Ubuntu に PuTTY をインストールする方法」を参照してください。

RDP とは

リモート デスクトップ プロトコル (RDP) は、Microsoft によって開発されたプロトコルです。 Windows オペレーティング システムを搭載したマシンをリモートで制御および管理するために使用されます。

Secure Shell とは異なり、RDP クライアントを使用して確立された接続は、リモート コンピューターにアクセスし、ローカル コンピューターと同じ方法で制御できるグラフィカル インターフェイスをユーザーに提供します。

以前はターミナル サービスと呼ばれていたリモート デスクトップ サービスを使用すると、ネットワーク エンジニアやシステム エンジニアは、ローカル ネットワークやインターネットに接続されたリモート コンピューターを簡単に操作できます。

これには価格が伴います。仮想プライベート ネットワーク (VPN) を使用しない場合、RDP 経由の接続は、インターネットに直接さらされているため、SSH よりも安全性がはるかに低くなります。接続の弱点、特に Windows リモート デスクトップ接続で使用される開いているポートを常に探している自動化されたスクリプトが多数あります。その場合、強力で安全なパスワードを設定し、定期的に変更することを強くお勧めします。これにより RDP 接続が安全になるわけではありませんが、脆弱性は軽減されます。

リモート デスクトップ プロトコルの仕組み

Windows リモート デスクトップ接続は、リモート デスクトップ プロトコル (RDP) を使用した単純なクライアント サーバー モデルに基づいています。有効にすると、Windows リモート デスクトップのサーバー側サービスがポート 3389 で接続要求のリッスンを開始します。 .サーバーにアクセスできるようになると、アプリケーションの管理、2 台のコンピューター間でのファイルの転送、問題のアカウントを使用してローカルで実行できるすべてのタスクを事実上実行できるようになります。

Windows オペレーティング システムのバージョンに関係なく、リモート デスクトップ クライアントが既定で使用できるため、別のコンピューターへの安全なリモート接続を確立できます。一方、コンピューターは、Windows オペレーティング システムの Pro、Enterprise、または Server エディションで実行されている場合にのみ、リモートでアクセスできます。したがって、RDP 接続は、Windows OS を搭載したコンピューター間でのみ可能であると結論付けることができます。

RDP 接続を有効にする方法

ネットワーク経由で別のコンピューターへのリモート デスクトップ接続を確立するには、Windows リモート デスクトップ サーバー サービスを有効にする必要があります。リモート デスクトップ クライアントは Windows システムに統合されており、箱から出してすぐに使用でき、別の Windows ベースのマシンに接続する前に特別な設定を行う必要はありません。ただし、別のマシンからのリモート デスクトップ接続の受け入れは、Windows OS のすべてのバージョンでデフォルトで無効になっています。

ローカル ネットワークではなく、インターネット経由でサーバーにリモート接続する場合は、このサービスを有効にする前に、いくつかのことを考慮する必要があります:

- ポート転送 . VPN を使用していない場合は、ポートがリモート ホストの IP アドレスに適切に転送されていることを確認する必要があります。ルーターの設定を確認して、リモート デスクトップ プロトコルの既定の TCP ポート (ポート 3389) のトラフィックが、リモート デスクトップ接続を確立するサーバーの IP に送信されているかどうかを確認します。この場合、Windows サーバーはインターネットに直接さらされており、脆弱であることに注意してください。

- VPN の使用 .これは、リモート デスクトップ接続のより安全なオプションです。クライアント コンピューターで仮想プライベート ネットワークを作成すると、ローカル接続を使用している場合にのみ利用できるすべてのサービスにアクセスできるようになります。

- ファイアウォール設定 .リモート マシンに使用しているファイアウォールがリモート デスクトップ接続をブロックしていないことを確認します。デフォルトまたはカスタム ポート番号のいずれであっても、RDP のローカル ポートを開く必要があります。

Windows 7、8、10、および Windows Server バージョンでのリモート アクセスの有効化

リモート デスクトップを構成し、別のコンピューターからサーバーまたは PC への安全なリモート接続を許可する手順は、Windows オペレーティング システムのすべてのバージョンで同様です。目的のマシンへのリモート アクセスを有効にするための基本的な手順を示します。開始する前に、ポート転送、VPN、およびファイアウォールの設定に関する上記の注意事項を考慮していることを確認してください。

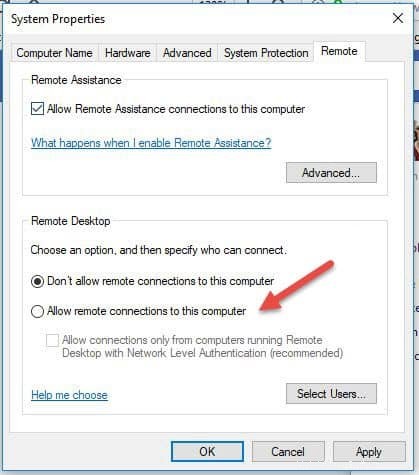

ステップ 1:リモート接続を許可する

リモート接続を許可するマシンのコンピューター情報に移動します:

<オール>

- [このコンピュータへのリモート接続を許可する] をクリックします .これにより、リモート デスクトップ ファイアウォールの例外が自動的に追加されます。さらに、「ネットワーク レベル認証を使用してリモート デスクトップを実行しているコンピューターからの接続のみを許可する (推奨)」 というボックスをオフにすることもできます。 RDP セッションのセキュリティを強化します。

- [適用] をクリックします タブにとどまる場合、またはOK

ステップ 2:リモート ユーザーのリストにユーザーを追加する

管理者以外のユーザーが問題のマシンにアクセスできるようにする場合にのみ、この手順を実行する必要があります。管理者の場合、アカウントは許可されたユーザーのリストに自動的に含まれますが、表示されません。さらにユーザーを選択するには:

<オール>リモート デスクトップを構成するために変更するオプションは他にあまりありません。他の設定がリモート デスクトップ接続に干渉しない限り、このコンピューターにリモートで接続して制御できるようになりました。

Remove Desktop Connection Client の使用方法

リモート デスクトップ クライアントの使用は簡単で、ローカル コンピューターでリモート デスクトップを特別に構成する必要はありません。以下の手順は、Windows 7 以降のすべてのバージョンの Windows で機能します。

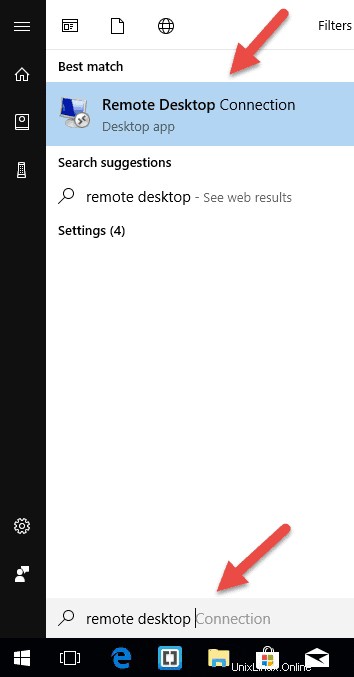

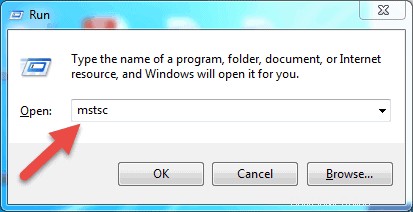

ステップ 1:Destkop 接続ユニットを起動する

ローカルの Windows コンピューターで、リモート デスクトップ接続アプリケーションを見つけます。いくつかの異なる方法で見つけることができます:

<オール>

- [スタート] をクリックし、検索バーに「リモート デスクトップ接続」と入力します。入力を開始するとすぐに検索結果が表示されます。リストにアプリケーションが表示されたらクリックします。

- キーボードの Windows + R キーを押して、[実行] ボックスを表示します。 mstsc と入力し、[開く:] フィールドに Enter キーを押して、リモート デスクトップ クライアントを実行します。

ステップ 2:リモート ホストの IP アドレスまたは名前を入力する

リモート デスクトップ接続アプリケーションを起動すると、 名前 を入力できるウィンドウが表示されます。 またはリモート マシンの IP アドレス

コンピュータで フィールドに、対応する名前または IP アドレスを入力し、[接続] をクリックします。 .

注: リモート デスクトップ接続のデフォルトのリッスン ポート (ポート 3389) がリモート ホストで別の値に変更されている場合は、IP アドレスの後にそれを指定する必要があります。

例: 174.163.152.141:6200

状況に応じて、リモート ホストのプライベートまたはパブリック IP アドレスを入力する必要があります。考えられるシナリオは次のとおりです:

- クライアント コンピュータとリモート ホストが同じローカル エリア ネットワークに接続している場合 、ホストのプライベート IP アドレスを使用します リモート デスクトップ接続用

- 仮想プライベート ネットワーク (VPN) を使用している場合 ) クライアント コンピュータでリモート ホストにアクセスするには、ホストのプライベート IP アドレスを使用します。 リモート デスクトップ接続用

- クライアント コンピューターがインターネット経由で別のネットワークからリモート ホストに接続している場合 VPN なし 、パブリック IP アドレスを使用します .

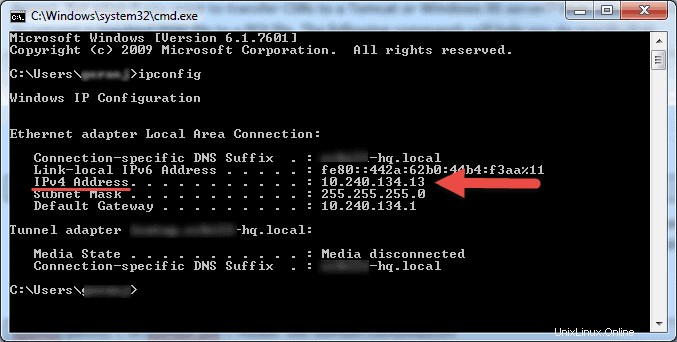

IP アドレスとホスト名を確認する方法

リモート デスクトップ サービスを構成するコンピューターの名前、パブリックまたはプライベート IP アドレスを特定する方法は多数あります。最も迅速で簡単な方法は次のとおりです:

コンピュータのプライベート IP アドレスを確認するには:

<オール>

コンピュータが使用しているパブリック IP アドレスを特定するには:

<オール>コンピュータの名前を見つけるには:

<オール>ステップ 3:RDP 資格情報の入力と接続の完了

接続すると、読み込みバーが表示されます。リモート セッションの開始と構成が完了すると、次のようなポップアップ ウィンドウが表示されます。

<オール>

<オール> 注: Windows コンピュータで同時にログインできるユーザーは 1 人だけです。リモート アクセスしようとしているマシンを他の誰かが使用している場合、そのユーザーは切断する必要があります。このような場合、警告ログオン メッセージが表示されます。

リモート マシンのデスクトップは表示されません。ユーザー アカウントのアクセス許可の設定に応じて、その前で作業しているときに実行できるすべての操作を実行できるようになりました。

リモート デスクトップ プロトコルの今後の手順

リモート デスクトップ接続を受け入れるようにリモート サーバーまたはマシンをセットアップするときは、RDP のセキュリティ保護に関する予防措置を講じることが重要です。インターネット経由でサーバーにアクセスしている場合、サーバーは特に脆弱です。

リモート デスクトップ プロトコルを使用してマシンにリモート接続する場合は、次の点に注意してください。

- 組み込みの VPN サーバーを使用する Windows マシンで、トラフィックをさらに保護します。これにより、Windows サーバーとサービスへのより安全なアクセスが提供されます。

- クライアント接続の暗号化レベルを設定 .このオプションは、デフォルトで「未構成」に設定されています。これを有効にして、クライアントとリモート デスクトップ セッション ホスト サーバー間のすべての通信に対して高い暗号化レベルの設定を強制することができます。 「クライアント互換」暗号化レベル設定の使用はお勧めしません。デフォルトの「高」暗号化レベル設定のままにすると、クライアントからサーバーへ、またはその逆に送信されるデータに対して強力な 128 ビット暗号化が強制されます。この構成は、ローカル グループ ポリシー エディターを使用して編集できます。

- 二要素認証を採用 Duo Security などのサードパーティ ツールを使用します。 Windows ログオンに Duo Authentication をインストールすると、すべての Windows ログイン試行に 2 要素認証を追加するか、RDP セッションのみに追加できます。

- ファイアウォール ルールを適用する 特にデフォルトの RDP TCP ポート 3389 を使用している場合は、開いている RDP ポートがインターネットに公開されるのを制限します。

RDP をさらに保護するためのこれらのベスト プラクティスは、リモート デスクトップ アクセスを強化するのに役立ちます。マシンの構成変更に多くの時間を費やすことなく、無許可のログイン試行のほとんどを回避できます。

注: SSHFS を使用して SSH 経由でリモート ファイル システムをマウントする方法を学びます。

結論

このガイドに記載されている手順とプロセスは、Linux および Windows オペレーティング システムのほとんどのユーザーとほとんどのバージョンで機能します。

Linux または Windows でリモート サーバーに接続できるはずです。

もちろん、2 台のリモート コンピューター間の接続を確立する方法は他にもたくさんありますが、ここで説明する方法が最も一般的です。