分散型サービス拒否(DDoS)攻撃は何年にもわたって発生していますが、企業のITの考慮事項の中で着実に顕著になっています。これは主に、攻撃の能力と高度化の両方によって引き起こされるDDoS攻撃による被害の増加と、企業にとってのITシステムの可用性の決定的な重要性によるものです。

DDoS攻撃は、それを圧倒するために、多くのコンピューターやインターネット接続から単一の宛先システムに送信されるトラフィックまたはデータの調整されたフラッドです。攻撃は、ネットワークのさまざまな部分または「レベル」に対して行われ、利用可能なすべての接続、帯域幅、または処理能力を消費する可能性があります。 DDoS攻撃は、一般的なシステム障害を引き起こしたり、特定のアプリケーションやサービスを停止させたりする可能性があります。

Arbor Networksによると、毎日約2,000件のDDoS攻撃があり、調査によると、ダウンタイムインシデントの約3分の1がそれらによって引き起こされています。そのダウンタイムのコストは深刻ですが、システム機能を復元するコストはさらに高くなる可能性があります。さらに、評判などの間接的なコストやスタッフの時間の損失があります。 Ponemon Instituteは、評判の低下を除いたインシデントあたりの平均コストは125,000ドルを超えると見積もっています。

ハッカーは、恐喝や妨害行為による利益だけでなく、「ハクティビズム」や、それらを実行する能力をテストまたは証明するなど、さまざまな理由でこれらの費用のかかる攻撃を実行します。

2016年10月にインターネットで最も人気のあるサイトのいくつかを破壊したDNSプロバイダーDynに対するDDoS攻撃は、問題が到達した規模だけでなく、攻撃によって引き起こされた「巻き添え被害」の範囲、および企業ができる現実を示しました標的にされなくても彼らと向き合う。この種の注目度の高い攻撃は、ハッカーが勝利している、誰も安全ではない、状況が絶望的であるという印象を人々に与える可能性があります。ただし、DDoS攻撃の被害を回避または最小限に抑えるために、すべての企業ができることがあります。

DDoSはどのように機能しますか?

DDoS攻撃を実行するために、ハッカーは通常、マルウェアに感染させることでリモート制御できる多くのコンピューターのネットワークを構築します。このネットワークは「ボットネット」と呼ばれ、攻撃対象を圧倒するために必要な量の要求またはデータを提供します。インターネットに接続する任意のデバイスを使用でき、IoTデバイスはボットネットのハッカーによる使用に人気が高まっています。

DDoSとは

DDoS攻撃の頻度は、ダークウェブで攻撃キットが利用できることもあり、大幅に増加しています。ハッカーは秘密のフォーラムやオンライン市場からツールを購入できるため、巨大なボットネットをすばやく簡単に構築できます。ハッカーはまた、ダークウェブ上のサービスとして個々の攻撃を販売しています。

ボットネットが構築され、ターゲットが選択された状態で、ハッカーが攻撃を実行します。最も一般的なタイプの攻撃には、ボリューム攻撃、プロトコル攻撃、およびアプリケーション攻撃が含まれます。

ボリューム攻撃は、ハッカーが被害者の帯域幅を埋めようとする試みであり、ほとんどの場合、被害者に送信される特定の種類のデータパケットを大量に使用します。最も一般的なバージョンでは、ハッカーは被害者から送信されたように見えるユーザーデータグラムプロトコル(UDP)パケットのバッチを同時に送信します。パケットを受信したコンピュータは、被害者のネットワークが圧倒されるまで、被害者に大きな応答を送信します。

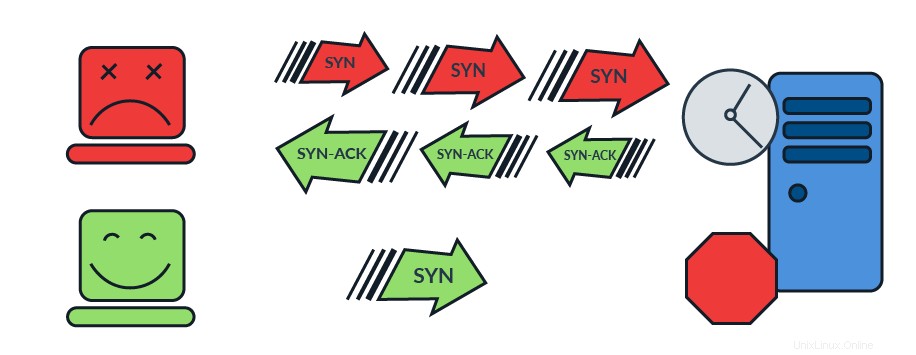

プロトコル攻撃は状態枯渇攻撃とも呼ばれ、コンピューターの通信方法を利用します。被害者のネットワークは、多くの場合、最終的には届かない応答を待つことになります。これにより、サービスが受け入れるように設定されている可能な接続の最大数から接続スポットを取得することになります。

アプリケーション攻撃は、通常の人的トラフィックに似たダウンロードなどの動作を使用して、特定のプログラムの脆弱性を標的にします。したがって、サーバーのダウンに成功するまで検出されない可能性があります。このため、それらから保護するには、攻撃トラフィックと実際の訪問者トラフィックを区別するための予防的な監視が必要です。

各タイプの攻撃は基本的にネットワークのどこかでボトルネックを標的にします。つまり、それらの防止と軽減は、ネットワークに存在するさまざまな種類の潜在的なボトルネックを特定し、それらに対処することから始まります。

DDoSの成功

DDoS攻撃から保護するために企業が実行できる手順はいくつかあります。まず、ネットワーク環境を構築または調整して、ネットワークで「単一障害点」としても知られている脆弱性とボトルネックを回避できます。次に、ファイアウォールや侵入検知/防止アプライアンスなどのDDoS検出および軽減ツールを導入して、企業の準備を整えることができます。最後に、ネットワークを監視し、その更新とバックアップを管理することで、システムを正常に保ち、攻撃の早期警告を可能にします。

さまざまなデータセンターから提供され、トラフィックの移動ルートが異なるネットワークは、影響を受ける領域を回避できるため、1つの建物から提供されるネットワークよりもDDoS攻撃に対する耐性が高い傾向があります。すべての環境には、攻撃に敏感なアプリケーションの前に少なくとも1つの専用ファイアウォールが必要です。その他の重要な手順には、侵入防止や脆弱性スキャンなどのテクノロジーの採用が含まれます。これらの保護がネットワークで利用可能であることを確認することは、適切なホストを選択することの一部です。

適切な保護があれば、大規模で高度なDDoS攻撃も軽減できます。 GoogleのProjectShieldは、ジャーナリストや非政府組織などの潜在的なDDoSターゲットのウェブサイトを保護します。 Googleはトラフィックをフィルタリングし、ウェブサイトのコピーをさまざまな場所に保存してそこから提供し、その大規模な規模を活用します。 2016年9月のサイバーセキュリティ研究者であるブライアンクレブスへの攻撃など、これまでに記録された最大の攻撃のいくつかを軽減しました。

ShareSafeのCTOおよびCSOのJohnBeckによると、Software-as-a-Service企業のShareSafeは、Atlantic.Netを選択する前にDDoS攻撃を経験しており、最大4時間ダウンしていました。 Atlantic.Netに切り替えた後、同社は昨年2回のDDoS攻撃に見舞われ、どちらの場合も5分以内にサービスが復旧しました。

DDoSダウンタイムを防ぐための手順

DDoS攻撃による被害を防ぎ、最小限に抑えるためのサイバーセキュリティのベストプラクティスを探している企業向けに、Web上で利用できる優れたリソースがいくつかあります。良い出発点の1つは、IBMのセキュリティインテリジェンスからのガイドです。このガイドは、ネットワークを保護し、攻撃を受けた場合に何をするかを事前に計画するための手順を提供します。このガイドでは、脆弱性スキャンや侵入防止など、ビジネス向けにカスタマイズされたソリューションを構築するために使用できるDDoS攻撃に対して実行する重要な手順として、Atlantic.Netのセキュリティ保護のいくつかの機能を特定しています。

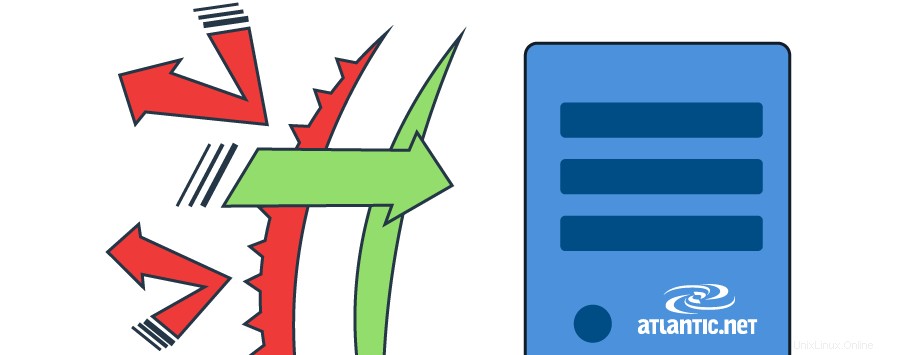

Atlantic.Netのサイバーセキュリティの専門家にソリューションを設計させることで、その効果を確実に高めることができます。負荷分散とフェイルオーバー機能で構築されたホスティング環境は、攻撃を受けている間も一貫した動作を維持するのに役立ちます。ファイアウォールをダウンさせる長期のDDoS攻撃の場合は、フェイルオーバーファイアウォールも利用できます。複数の負荷分散ノードがある環境でも、攻撃中にブロックされたトラフィックからリクエストを遠ざけることで、リクエストを処理できます。

DDoS攻撃は、それを圧倒するために、多くのコンピューターやインターネット接続から単一の宛先システムに送信されるトラフィックまたはデータの協調的な洪水です。

Atlantic.Netのネットワークオペレーションセンターは、危険なトラフィックをブロックまたは軽減するために、ネットワークを24時間年中無休で監視しています。 Atlantic.Netは、6つのデータセンターで運営されており、攻撃を受けているエリアを回避し、ネットワークとWebサイトを維持するために必要なトラフィックルートの地理的分布と多様性を提供します。

さまざまなDDoS攻撃、その頻度、およびそれらが頻繁に与える損害は恐ろしいものになる可能性があり、それらに対処する方法は必然的に多面的です。ただし、Atlantic.NetのようなホストやAtlantic.Netのパートナーであるトレンドマイクロのようなセキュリティプロバイダーには、役立つ経験と知識があります。その助けを活用すれば、オンラインを維持し、被害を最小限に抑え、最善を尽くすことができるようにビジネスを準備できます。

Atlantic.Netのマネージドサービス

Atlantic.Netのマネージドサービス、VPSホスティング、カスタムソリューションを使用すると、何十年にもわたる専門家レベルの経験に裏打ちされた、現代のサイバーセキュリティの脅威からビジネスを保護するために必要なものを手に入れることができます。 Atlantic.Netマネージドファイアウォールおよび侵入検知/防止システムからAtlantic.Netのエッジ保護および負荷分散まで、すべてがカスタムビルドされ、ニーズに合わせてセットアップされます。詳細とビジネスの保護を開始する方法については、今すぐフレンドリーで知識豊富な営業チームにお問い合わせください。