検証およびテスト済み1/11/16

はじめに

このチュートリアルでは、サーバーのセキュリティ保護に大いに役立ついくつかの基本的なIPTablesの変更を実行する方法について説明します。これは、Atlantic.NetクラウドにCentOS6.564ビットを新規インストールしたときに行われます。

IPTablesを使用してCentOSサーバーをロックダウンする

組み込みのCentOSIPTablesを使用すると、サーバーの作成時にすでにインストールされて実行されているため、安全な仮想プライベートサーバーを保証するための優れた方法です。これを確認するには、以下を実行してIPTablesのステータスを確認するだけで、現在のルールセットが出力されます。

service iptables status

ルートとして実行していない場合は、その前にsudoを追加するだけです。あなたがrootユーザーであるかのように、このセキュリティ保護のチュートリアルを継続します。

IPTablesを編集するには、最初にその構成ファイルに移動する必要があります。この例では、viを使用していますが、好きなエディターを使用できます。

vi /etc/sysconfig/iptables

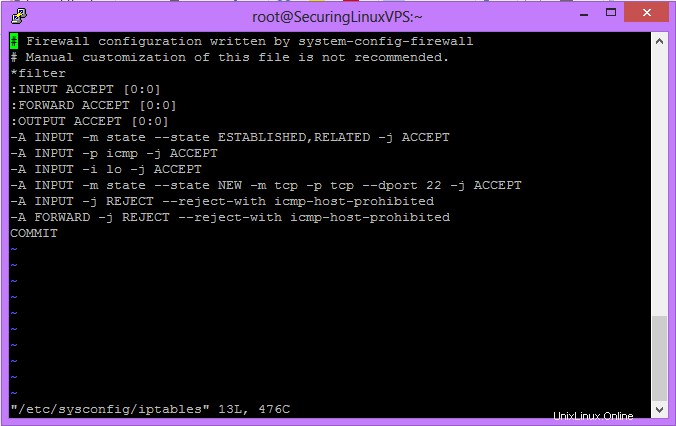

サンプル/etc/ sysconfig / iptables

上記のようなページが表示されます。最初に実行したいのは、カスタムSSHポートがある場合(CentOS(リンク)チュートリアルでSSHポートを変更するか、自分で変更した場合)、次の行を変更することです。

--dport 22

あるべき:

--dport yourcustomSSHport

上記のカスタムSSHポートチュートリアルの例に従うと、次のようになります。

-A INPUT -m state -state NEW -m tcp -p tcp --dport 3389 -j ACCEPT

カスタムSSHポートがない場合は、これを無視できますが、追加することを検討する必要があります。次に、次のようなセクションを取り上げます。

:INPUT ACCEPT [0:0] and :FORWARD ACCEPT [0:0]

そしてそれを言わせてください:

:INPUT DROP [0:0] and :FORWARD DROP [0:0]

これは、IPTablesに、通過を許可するように指定したポートに送信されないすべてのトラフィックをブロックしてドロップするように指示します。これにより、あなたがそれらのポートを一般に公開していない限り、あなたが実行しているサービスの使用に侵入しようとする人々を防ぐことができます。

以上です! IPTablesのいくつかを変更するだけで、サーバーの安全性が高まります。変更を有効にするには、ファイルを保存して終了し、次のコマンドを実行する必要があります。

service iptables restart

これにより、新しいルールがすぐに有効になり、再起動してもルールは維持されます。 IPtables、特にSSHへのアクセスをより制限したい場合は、通過を許可する必要があるIPアドレスごとに次の手順を実行できます。これには、SSHルールの編集と追加が含まれます。以前に特定したSSHルールが記載されている場合は、次のように変更します。

-A INPUT -s IPADDR –m tcp –p tcp --dport 3389 –j ACCEPT

ここで、IPADDRは、サーバーへのSSHアクセスを許可するIPアドレスです。カスタムSSHポートを設定しなかった場合は、3389ではなく22のままにしておく必要があります。

たとえば、WebサイトへのWebアクセスのために特定のポートを許可するには、サービスが実行されている(または構成した)ポートとそのプロトコル(TCPまたはUDP)を認識して見つけ、通過を許可するだけです。たとえば、ウェブサイトへのアクセス:

-A INPUT -m tcp -p tcp --dport 80 -j ACCEPT

そして今、インターネットはあなたがしているウェブホスティングにアクセスできます。

INPUTセクションまたはFORWARDセクションに新しいルールを追加するときは、新しいルールを同じようなルールと一緒にまとめておくのが良い方法であることに注意してください。 INPUTを使用したINPUTとFORWARDを使用したFORWARD。また、新しいポートの通過を許可する追加のルールが、そのルールセットの拒否ステートメントの上にリストされていることを確認する必要があります。拒否行の後にリストされている場合、ルールは有効になりません。

IPTablesが実行し、そのルールでブロックしていることの出力を確認するには、以下を実行できます。接続を切断したり、接続を許可したりするためのルールやパケットに関するすべてのルールが印刷されます。

iptables -L -vn

すべてのIPTablesセグメントの意味とそれらの詳細については、IPTablesセクション(リンク)を参照してください。

注*ロックアウトした場合は、クラウドポータルのVNCビューアを介していつでもサーバーにアクセスできます*

このハウツーをフォローしていただきありがとうございます。ブログをチェックして、「方法:基本的なIPTablesファイルの構成」や「方法:基本的なIPTablesのトラブルシューティング」など、他のIPTables関連の投稿を含む多数の記事とハウツーを確認してください。そして、Atlantic.Netの市場をリードするVPSホスティングサーバーを検討してください。