はじめに

Fail2banは、主にブルートフォーサーによるシステムへのアクセスを阻止するために使用される優れたサービスです。 Fail2banは、攻撃が発生している可能性があると判断したときに、主要な攻撃者をブロックすることで、攻撃者を阻止するのに役立ちます。 rootユーザーとして以下の手順を実行します。別のユーザーを使用している場合は、sudoを実行する必要があります。構成ファイルのすべての編集には、viを使用します。ただし、任意のエディターを使用できます。このインストールは、IPTablesガイドに従ってIPTablesがインストールされたUbuntu14.0464ビットクラウドサーバーで実行されます。このガイドは、Ubuntu12.04OSとDebianにも適用できます。

前提条件

Ubuntu14.0464ビットサーバー。サーバーがなく、サーバーが必要な場合は、Alantic.NetのSSDVPSホスティングを検討してください。

UbuntuとDebianにfail2banをインストールして使用する

Fail2banは、デフォルトのUbuntuおよびDebianリポジトリに含まれています。インストールするには、次を実行します:

apt-get install fail2ban

インストールしたら、構成にいくつかの変更を加えるだけで済みます。このように構成ファイルを変更する場合のベストプラクティスは、常に元のファイルをバックアップにコピーすることです。この場合、fail2banは重複した.localファイルで機能するため、元のファイルをそのままにしておくことができます。これはjailという名前でもあります。これを行うには、次を実行します:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

その.localファイルを作成したら、エディターで編集します。

vi /etc/fail2ban/jail.local

これで、ファイルを編集するときにわかるように、「遊んで」調整するためのセクションがたくさんあります。ここで焦点を当てる主なものは、ignorep、bantime、findtime、maxretry、特に[ssh]セクションです。

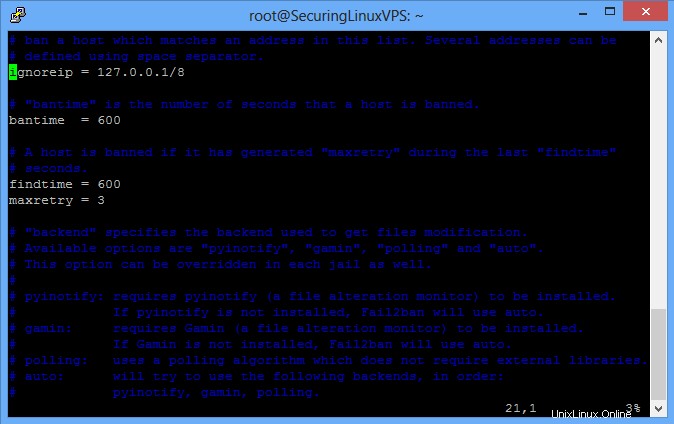

/etc/fail2ban/jail.localファイルの例

注:Ubuntu 12.04およびDebianでは、構成ファイルは上記とは少し異なります。無視、bantime、maxretryのみが表示されます。ここでの限り、残りの構成は同じです。

上の画像では、上部の緑色のインジケーターに、ignorepがあります。 fail2banにIPアドレスを無視するように指示できるため、ignorepは不可欠です。 ignoreipを正しいIPに設定すると、fail2banによってサーバーから自分自身をロックアウトすることを防ぐことができます。このフィールドにIPアドレスを追加することを強くお勧めします。追加するには、127.0.0.1 / 8の後にスペースを追加し、IPを入力するだけです。

緑のインジケーターの下に、禁止時刻が表示されます。それが述べているように、これは、禁止のためにトリガーされたときにホストが禁止される期間です。禁止時間は、そのIPアドレスをシステムからブロックする秒数です。誰かがブロックされることを狙っている場合は、これを高い数値に設定することをお勧めします。デフォルトは10分です。 0を追加すると、6000秒または100分になります(1時間半強)。これは良いスタートです。

Ubuntu 14.04では、次のセクションはfindtimeです。それが述べているように、これはfail2banが失敗した試行を探す期間です。ここでのデフォルト設定である10分(600)は許容されます。

findtime(またはUbuntu 12.04ではbantime)の下に、maxretryがあります。聞こえるように、これは、禁止時間を設定したものの禁止にオリジンIPが追加される前に、findtime内にログインに失敗することが許可される回数です。 3は、侵入しようとしている人を捕まえるのに最適な数です。

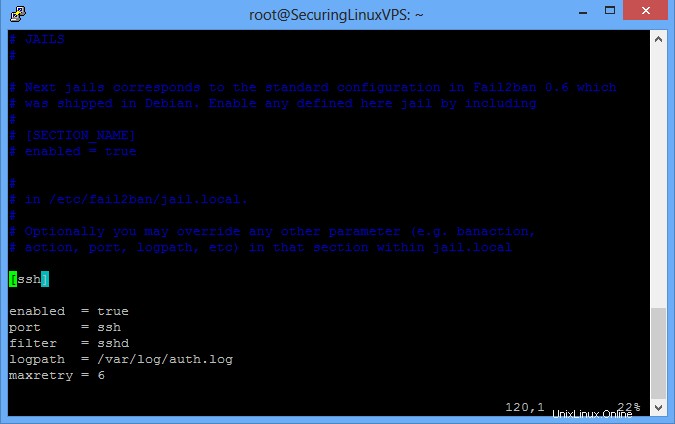

最後のセクションは[ssh]です。下の写真のセクションを見ることができます。ここで編集する最大のことは、maxretry(各セクションはデフォルトのmaxretryを独自の値に書き換えることができます)と「port=」セクションです。 Maxretryは、ブロックされる前に、ユーザーがサーバーへのSSHの試行に失敗する可能性がある回数を意味します。この数値は小さいほど良いですが、万が一の場合に備えて、安全に再試行できるようにする必要もあります。

「port=」セクションでは、ポートが「ssh」に設定されていることがわかります。 SSHポートを変更していない場合は、これで問題ありません。 「UbuntuでのSSHポートの変更」で説明されているようなカスタムSSHポートを構成した場合は、port=セクションを変更する必要があります。たとえば、カスタムSSHポートを使用します:

port = 922

sshポートを設定できる場所

この構成を好みに合わせて変更したら、行った変更を保存してファイルを終了する必要があります。終了したら、fail2banサービスを再起動してアクティブにします。

service fail2ban restart

最初に参照したガイドのようにIPTablesをインストールした場合は、もう1つの手順を実行する必要があります。 IPTablesをIPTablesrules.v4ファイルに書き込んで、fail2banが実装した変更を保存すると便利です。これを行うには、次を実行します:

iptables-save > /etc/iptables/rules.v4

rules.v4ファイルを確認すると、fail2banのルールが設定されていることがわかります。これは、インストール時に適用されるfail2banのルールであり、fail2banがブロックする人を阻止するために必要です。

今後、サーバーに新しいサービス(FTP、電子メールなど)を追加するときは、必ずfail2ban構成を確認してください!

VPSホスティングサービスとVPSホスティング価格の詳細をご覧ください。