毎日、新しい脆弱性がデジタルの世界で「生まれ」ています。システム管理者はサーバーの管理に忙しく、明らかなセキュリティの問題を見落としていることがよくあります。

Linuxサーバーのセキュリティ問題をスキャンするのは簡単な作業ではありません。これが、システム管理者を支援するために利用できるツールがたくさんある理由です。

OpenVASは、Linuxサーバーを既知の脆弱性と照合できるオープンソースツールの1つです。独自のルールを定義することも、コミュニティが提供するルールを使用することもできます。

何年もの間、OpenVASはその機能をシステム管理者とセキュリティ専門家に効果的に活用してきました。それについてもっと見てみましょう。

OpenVASとは何ですか?

OpenVASは、Open VulnerabilityAssessmentScannerの略です。基本的に、OpenVASはユーザーにフレンドリーでシンプルなインターフェースを提供するため、ユーザーはソフトウェアを大幅に変更する必要がありません。

さらに、毎日更新される組み込みテストのデータベースを提供します。このチュートリアルの後半で説明するように、ユーザーがスキャンするデバイスを入力すると、ソフトウェアはシステムで実行されているソフトウェアのバージョンをチェックし、OpenVASデータベースに脆弱性が記録されている場合はそれをチェックします。システム内のソフトウェアの潜在的な脆弱性をユーザーに返します。

たとえば、バージョンv2.3.4のVSFTPDソフトウェアを取り上げます。このサービスは脆弱であり、攻撃者がコマンドを使用して感染したシステムを実行できることが知られています。自分でそれを知らなかった場合は、OpenVASをすばやくスキャンすると通知されます。

OpenVASをインストールするにはどうすればいいですか?

OpenVASは、すべての主要なLinuxディストリビューションで利用できるはずです。ディストリビューションのパッケージマネージャーを使用してインストールするだけです。

UbuntuにOpenVASをインストールするには、ユニバースリポジトリを有効にする必要があります。

sudo add-apt-repository universe

sudo apt update

sudo apt install openvas接続の品質と速度が信頼できる場合でも、インストールにはかなりの時間がかかる場合があります。インストールが完了すると、セットアップの最後の行がシステム管理者用に生成されたコードになります 、したがって、このパスワードを安全な場所に保管しておくことをお勧めします。

OpenVASの使い方は?

OpenVASをセットアップして実行する方法を見てみましょう。

OpenVASユーザー管理

新しいユーザーを作成したり、システム管理者または別のユーザーからパスワードを変更したりするには、次の操作を行うだけです。

openvasmd –create-user=<user>

openvasmd –user=<user> --new-password=<password>OpenVASの起動と停止

OpenVAS Vulnerability Scannerを起動するには、次のコマンドを発行するだけです。

sudo openvas-startOpenVASを停止するには、開始から停止に変更するだけです:

sudo openvas-stopOpenVASを起動すると、そのWebインターフェイスが https:// localhost:9392に表示されます。

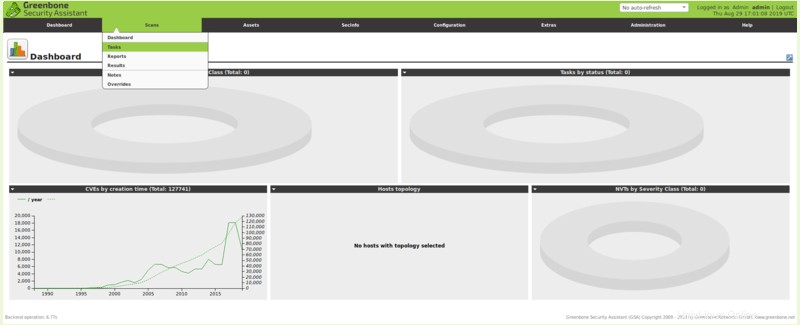

自己署名証明書を受け入れて接続すると、メインダッシュボードが目の前に表示されます。ダッシュボードには、実行したスキャンのすべての詳細が表示されます。スキャンを管理したり、ダッシュボードから新しいスキャンを実行したりできます。

[スキャン]セクションには、タスク、レポート、結果のサブカテゴリがあります。

- タスク :タスクでは、新しいスキャンを作成して実行できます。

- レポート :レポートでは、配信したレポートまたは自分で作成したレポートに関する情報を確認できます。

- 結果 :最後に、[結果]で、スキャンの結果とその重要度を確認できます。これは、サーバーに適切なセキュリティ対策を選択するのに役立ちます。

- 時間の更新 :右上隅に、オプションを確認できます:自動更新なし。つまり、結果が出るまでの間に、openvasがこれまでに見つけたものを確認したい場合は、自分でページを更新する必要があります。もちろん、これはそれぞれ30秒、1分、2分、5分で変更および変更できます。

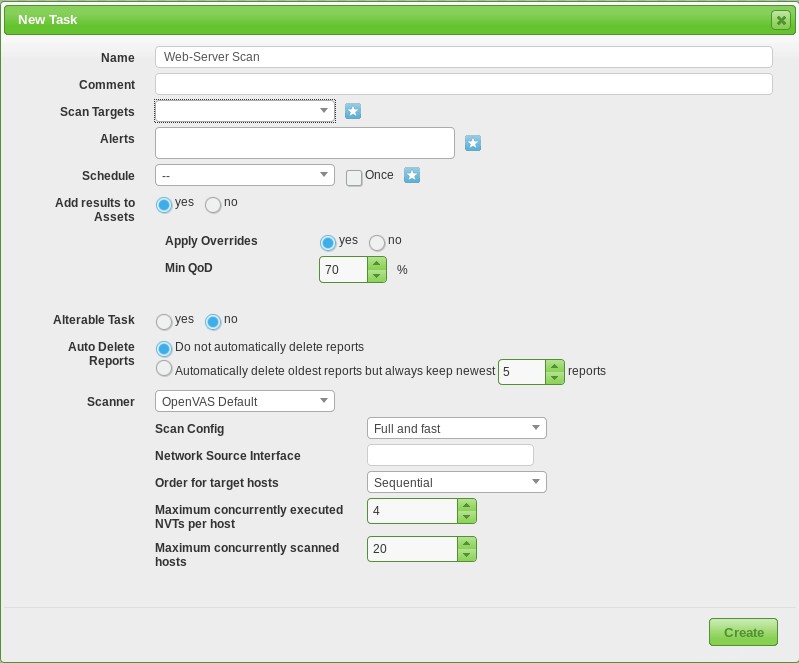

システムまたはサーバーの脆弱性をスキャンするには、タスクを作成する必要があります。 [スキャン]->[タスク]->[新しいタスク]に移動します。

ご覧のとおり、ここにはいくつかのオプションがあります:

[名前]で、スキャンの名前を指定する必要があります。これは、スキャンするサーバーの名前である場合もあれば、現在の日付を設定する場合もあります。それはあなた次第です。

スキャナーの種類を指定できます。 CVEをスキャンできます。cveはデータベースに保存されます。さらに、スキャン構成を設定して、スキャンの速度と詳細度を決定できます。

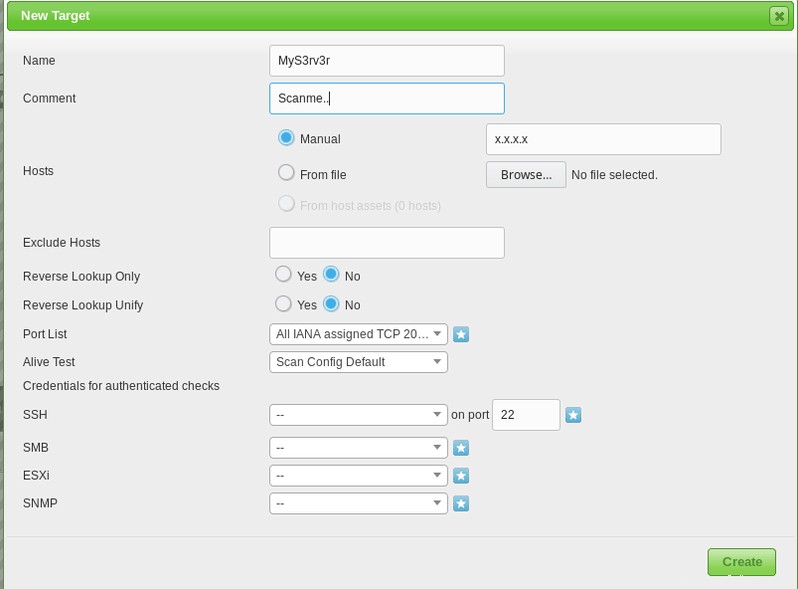

スキャンターゲットでは、スキャンするLinuxサーバーのIPを指定する必要があります。この時点で、スキャンするIPが同じネットワーク上にある必要はないことに注意してください。公開サーバーをスキャンすることもできます。

1つのIPだけに制限されていません。多数のIPやポート、またはSSHなどのサービスを使用することもできます。

そして最後に、スキャンを開始する準備が整いました。スキャンを開始し、結果を待ちます。スキャンが完了するまでに数分かかる場合があります。安全なLinuxサーバーが必要な場合は、数分待つことができると思います。

スキャンが完了すると、結果が[結果]タブに表示されます。ここでの良い点は、すべてのスキャン結果が保存され、[レポート]タブに保存されることです。これは、過去のスキャンの結果を調べて分析できることを意味します。

個人的には、そこにあるすべての脆弱性スキャナーの中で、私はOpenVASを好みます。かなりユーザーフレンドリーなインターフェースを介して詳細なスキャンを提供します。無料でオープンソースです。また、Fail2Banを使用して、ブルートフォース攻撃からLinuxサーバーを保護することをお勧めします。

これは、OpenVASを使用して脆弱性をスキャンおよび管理するための短い旅でした。 OpenVASについてのご意見をお聞かせください。コメントセクションを使用して、フィードバックを残してください。