はじめに

ルートユーザー、または一般的に言うように、スーパーユーザー(特権ユーザー)は、その強力な機能と権限のために環境内で最も危険なユーザーです。実際、ルートユーザーにはルールが適用されません。これは、ルールを無視または削除できるためです。

その結果、専門家は、発生する可能性のある潜在的な攻撃を回避してシステムを悪用するために、rootユーザーとしてログインしないようにアドバイスしています。もちろん、これらの特権があれば、害は避けられません。

通常のユーザーを超える特定の特権を必要とするコマンドをどのように使用できますか?!

これは正当な質問です。その答えは、 sudoを介してroot権限でコマンドを実行することをユーザーに許可することです。 ユーザーをホイールに追加してコマンドを実行します グループ。

ホイールグループ

ホイールグループは、 suへのアクセスを制御する一部のUnixシステムの特別なユーザーグループです。 コマンドは、ユーザーが別のユーザー(通常はスーパーユーザー)として操作できるようにするため、スーパー特権を使用できるのは sudoers です。 。

ここで、rootパスワードを忘れた場合、またはパスワードが侵害された場合はどうなりますか?!!

Red Hat Linuxでrootパスワードをリセットするには、次のことを試してください。

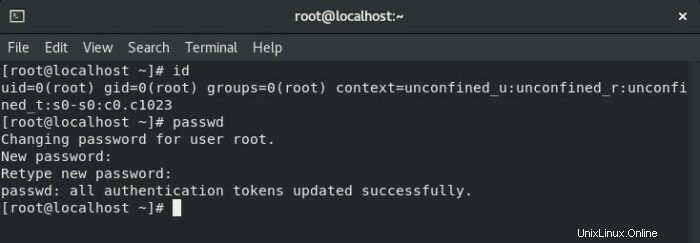

- rootユーザー自体としてログインしているが、パスワードをリセットしたい場合

前提条件

- ルートとしてログインまたはシェルを実行できます

passwdを実行するだけです パスワードを変更するコマンド

次に、ログアウトして新しいパスワードで再度サインインし、変更を確認します

- sudoerとしてログインする場合 ホイールに存在するユーザー グループ

前提条件

- root以外のユーザーとしてログインできます

- あなたはwheelのメンバーです グループ

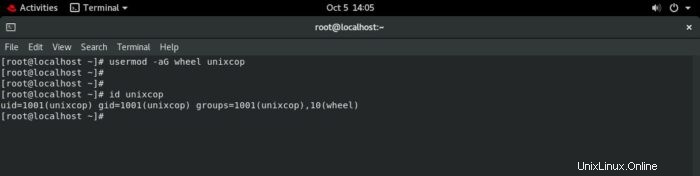

私たちのユーザーはまだホイールユーザーではありません

したがって、ホイールグループにユーザーを追加するには、次のようにします

ご覧のとおり、 unixcop 現在、ホイールのメンバーです グループ化し、スーパー特権を必要とするコマンドを実行できます

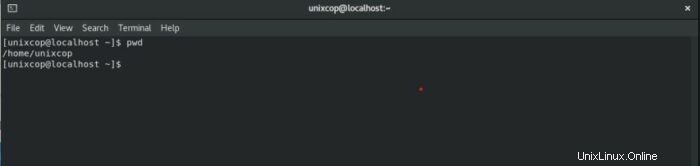

ここでeはunixcopにあります ユーザー

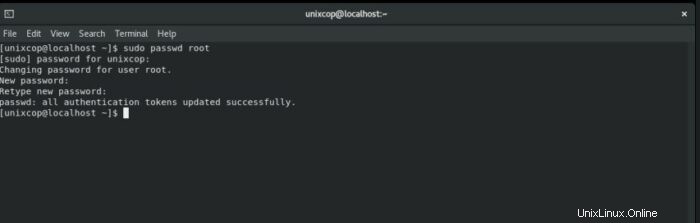

現時点では、通常のユーザーを介してrootパスワードをリセットできますが、 sudoで始まるコマンドを実行する必要があります

コマンドが完全に実行された結果、ルートパスワードが変更されました

新しいパスワードでrootアカウントにサインインして、変更を確認します

- 非特権ユーザーとしてログインする場合

前提条件

- root以外のユーザーとしてログインできます

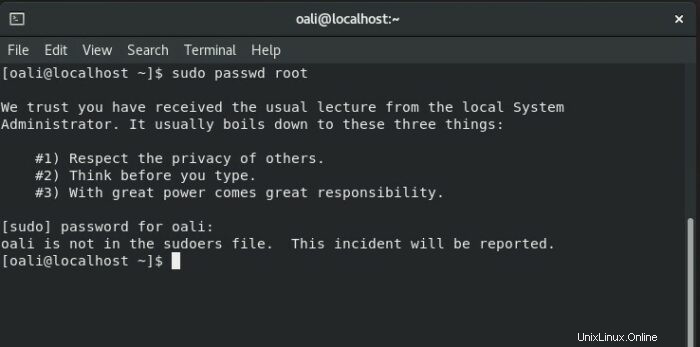

通常のユーザーとしてrootパスワードをリセットしようとすると、失敗するだけでなく、失敗したことを報告します。

Redhatの公式ソリューション

rootパスワードcentos8を忘れた場合 次のことを行います

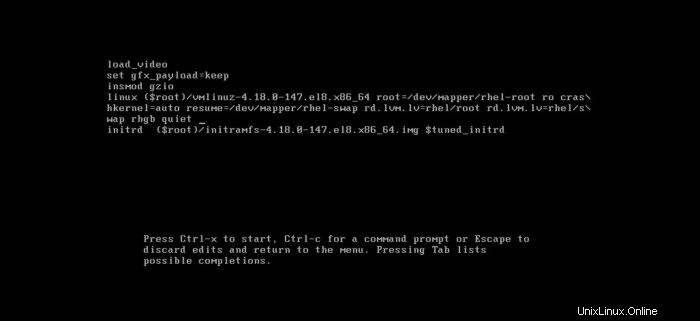

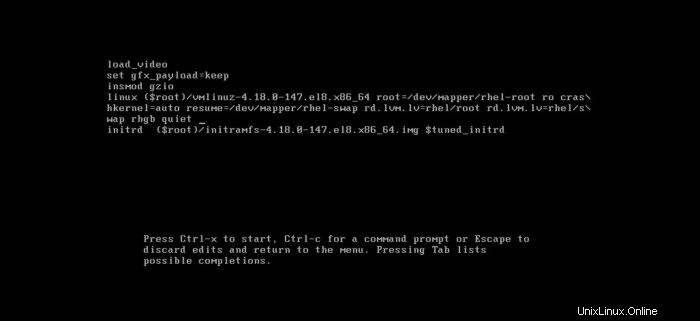

次に、 GRUBでシステムを再起動します 画面を押すe キー

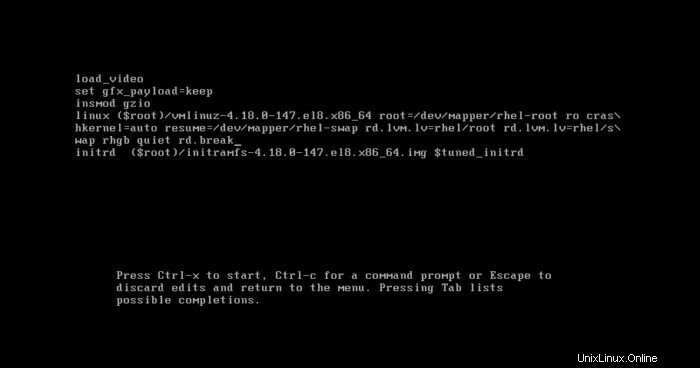

Ctrl + eを押します テキストの最後にジャンプして、 rd.breakeと書きます。 かなりという単語の後

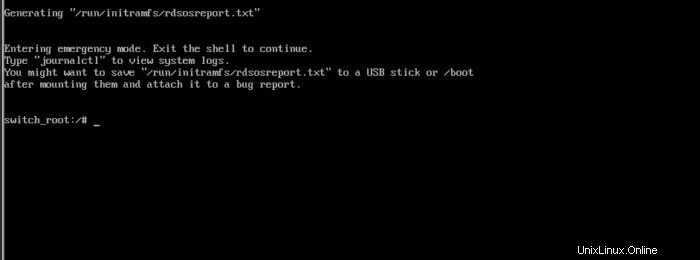

ctrl + xを押します システムを緊急モードで起動するには

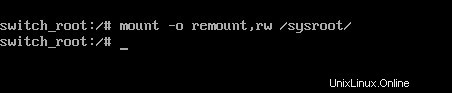

ファイルシステムは、 / sysrootに読み取り専用としてマウントされます ディレクトリ。ファイルシステムを書き込み可能として再マウントすると、パスワードを変更できます。

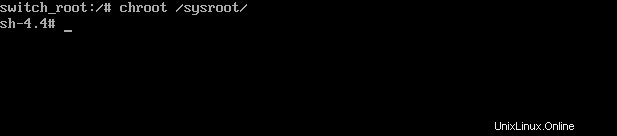

chrootに入るには ルートパスワードを変更できる環境

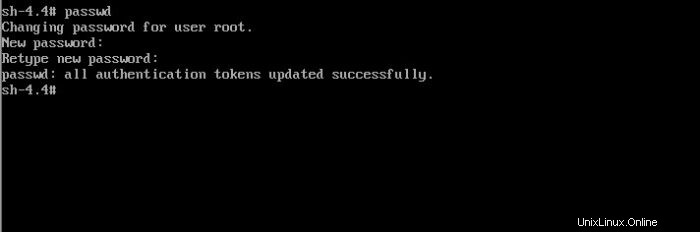

これで、passwdコマンドを実行するだけでパスワードをリセットできます

ルートパスワードが正常に変更されました

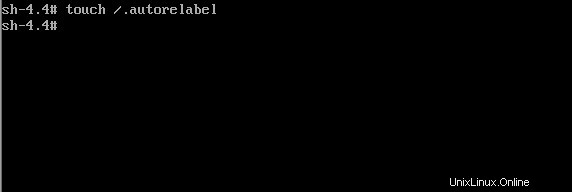

最後のステップは、 autorelabelという名前のファイルを作成することです。 SELinuxを有効にするには 次回の起動時にプロセスのラベルを変更する

終了 chroot 環境と終了 switch_root プロンプト

そして、ラベルが付け直され、システムが再起動するのを待ちます

プロセスを確認するには、rootとしてログインするか(非推奨)、シェルをrootとして実行し、新しく作成したパスワードを入力してみてください

コマンド

結論

ルートユーザーは、その機能と特権のために非常に強力ですが危険なユーザーです。

root としてログインしないことにより、このユーザーへのアクセスを制限する必要があります 可能な限り。

rootユーザーのパスワードは、何らかの方法で保護する必要があります。このパスワードが危険にさらされた場合は、記事で説明したように、適切なツールを使用してパスワードをリセットできます。