WordPressは継続的に世界中で人気が高まっており、コンテンツ管理システムとして人気があります。今では、考えているアイデアを作成、編集、公開したいすべての個人にとって、宇宙の中心となっています。ただし、WordPressがもたらしたすべての注目は代償を伴います。悪意のあるWebトラフィックは常に試みられており、場合によっては、対象となるWordPressサイトをダウンさせることができます。

このような攻撃は、実行中のWebサイトの状態に深刻な影響を及ぼし、システムリソースが枯渇したためにMySQLサービスが応答しなくなることさえあります。このような状況では、WordPress管理者は、メモリ不足やデータベースへの接続エラーなどの誤ったメッセージから逃れることはできません。このようなエラーメッセージは、 XML-RPCに関連しています。 攻撃とこの記事ガイドでは、それらに対処する方法を説明します。

[あなたも好きかもしれません:Nginx/Apacheでwp-adminとwp-loginへのアクセスをブロックする方法]

XML-RPCについて

XML-RPC プロトコルは、WordPressが特定のリモート機能の実行を実現するのに役立ちます。他の外部構成システムとの直接通信チャネルを開始することにより、この役割を管理します。この通信では、HTTPプロトコルを介したデータ転送が必要であり、XMLが推奨されるエンコードメカニズムです。

完璧な例は、スマートフォンガジェットを使用してWordPressサイトに投稿または公開することです。後者のアクションは、有効な xmlrpc.phpを介して可能です。 リモートアクセス機能。

次の特性は、WordPressサイトのユーザー、所有者、または管理者をXML-RPC攻撃の犠牲者として分類します。

- 「POST/xmlrpc.php HTTP / 1.0」を使用したWebサーバーログ 」または同様のエントリ。

- 「データベースへの接続エラー」をダウンブロードキャストしているWordPressサイト 」。

アクティブなXML-RPC攻撃の認識

LinuxシステムディストリビューションのWebサーバーログファイルで、 XML-RPCの実行可能性を検索する必要があります。 攻撃。次の検索コマンドを使用できます。

$ locate access.log || access_log

たとえば、 Nginxを確認するには XML-RPCの可能性についてのアクセスログ 攻撃するには、grepコマンドを使用します:

$ grep xmlrpc /var/log/nginx/access.log

access.logの場合 上記のコマンドの実行から出力されたファイルには、次の文字列が含まれます:

“POST /xmlrpc.php HTTP/1.0”

これは、アクティブなXML-RPC攻撃のポジティブテストになります。

XML-RPC攻撃の実行をブロックする方法

XML-RPCの使用に関連するセキュリティ上の懸念 機能を徐々に非推奨の状態にしています。新しいWordPressAPI 引き継ぐ、 XML-RPCの人気 は継続的に沈んでいるため、WordPressサイトからブロックする必要があります。

WordPressプラグインを介してXML-RPCを無効にする

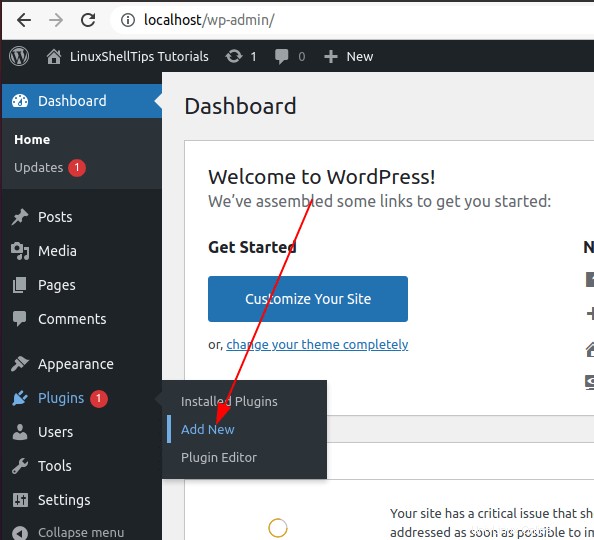

WordPress管理ページのプラグインセクションにアクセスし、[新規追加]をクリックします ‘ボタン。

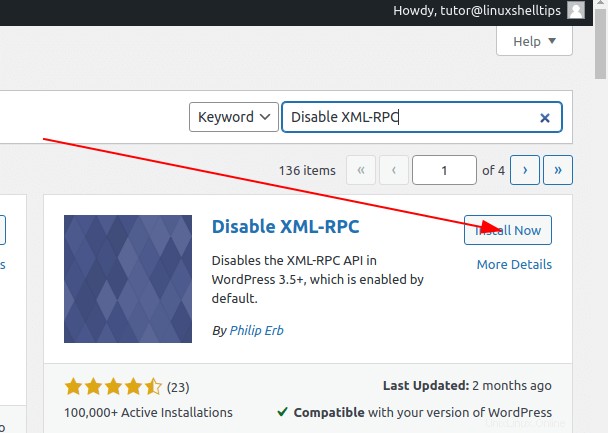

プラグイン「XML-RPCを無効にする」を検索します 」とインストールします。

プラグインをインストールしてアクティブ化し、自動更新を有効にします。

Nginxを介したXML-RPCアクセスのブロック

あなたがすべてのアクティブでサイト関連の技術を手動で修正することを信じている一種のWordPressウェブサイト管理者なら、このソリューションはあなたのためです。最初のステップは、WordPressサイトに関連付けられているWebサーバー構成ファイルをトレースすることです。

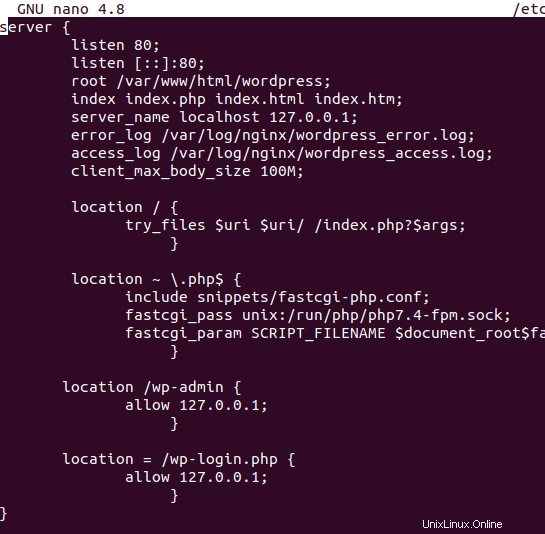

Nginxの場合 、次のファイルのような構成になります。

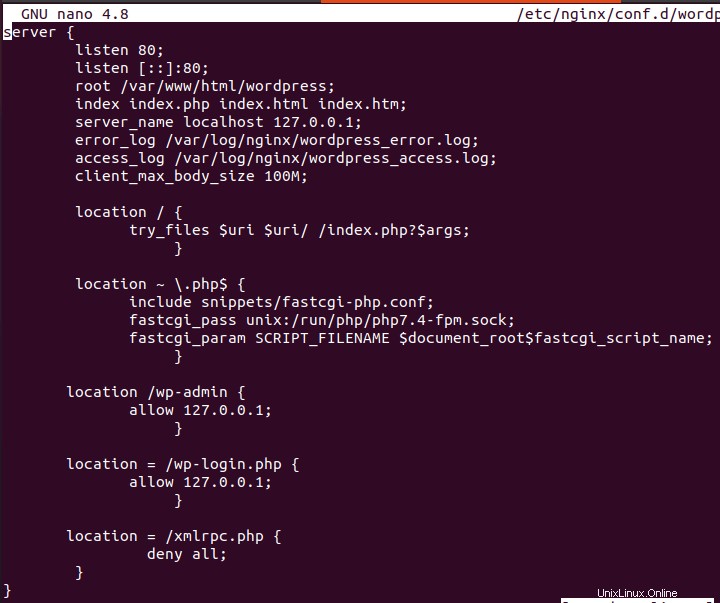

XML-RPCをブロックするには Nginxでアクセスするには、次の行を追加します:

location = /xmlrpc.php {

deny all;

}

ファイルを保存してNginxを再起動します。

$ sudo systemctl restart nginx

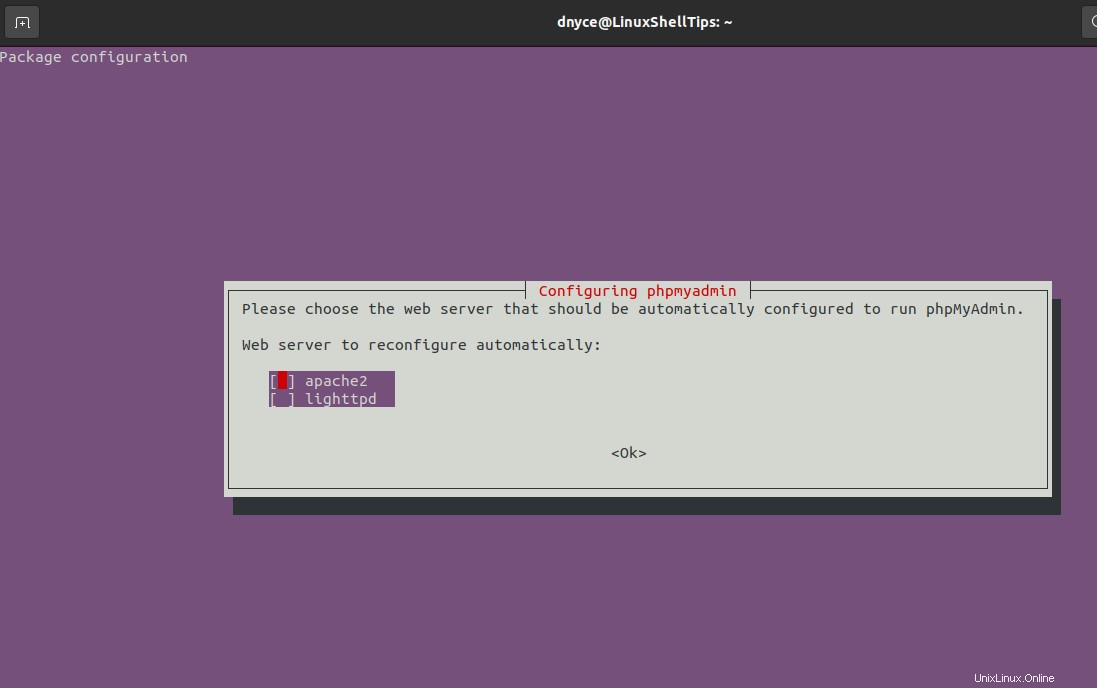

Apacheを介したXML-RPCアクセスのブロック

Apacheの場合、次のファイルのような構成になります。

ApacheでXML-RPCアクセスをブロックするには、次の行を追加します。

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

ファイルを保存してApacheを再起動します。

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

.htaccessを介してWordPressXML-RPCを無効にする

xmlrpc.phpへのアクセスをブロックすることもできます .htaccessを使用する ファイルの場合は、次のコードをコピーして.htaccessに貼り付けます。 ファイル:

<Files xmlrpc.php> order deny,allow deny from all </Files>

まだ非推奨になっていない場合は、この間もなく非推奨になるブロック XML-RPC WordPressサイトの機能は、リソースを節約する動きです。 WordPressプラットフォームが使用するリソースが多すぎると、オフラインになる傾向があります。この機能をブロックすると、 WordPress XML-RPCのもう1つの犠牲者になるのを防ぐことができます。 ブルートフォース攻撃。