Nmap(ネットワークマッパー)は、一般にシステム管理者のスイスアーミーナイフとして知られています。企業ネットワークの状況は思ったほどスムーズに進まないため、これらのデバッグ/「保存してください」チケットが作業ログに蓄積される可能性があります。

Nmapがあなたの助けになります。この記事では、Nmapの6つの実用的なユースケースについて説明します。

Nmapの使用

Nmapを使用すると、ネットワークをスキャンして、ネットワークに接続されているすべてのものだけでなく、接続されているもの、各ホストが動作しているサービスなどに関するさまざまな情報を検出できます。これにより、UDP、TCP接続()、TCP SYN(ハーフオープン)、FTPなどの多数のスキャン技術が可能になります。また、プロキシ(バウンス攻撃)、リバースID、ICMP(pingスイープ)、FIN、ACKスイープ、クリスマス、SYNスイープ、IPプロトコル、ヌルスキャンなどのさまざまなスキャンタイプも提供します。詳細については、マニュアルページのスキャンテクニックのセクションを参照してください。

Nmapは、オペレーティングシステム(OS)の検出などの高度な機能も多数提供しています

TCP / IPフィンガープリント、ステルススキャン、動的遅延と再送信の計算、並列スキャン、並列pingによるダウンホストの検出、おとりスキャン、ポートフィルタリング検出、直接(非ポートマッパー)RPCスキャン、フラグメンテーションスキャン、柔軟なターゲットとポート仕様。

ネットワークに対処するのに役立ついくつかの実用的なユースケースを見てみましょう。

ユースケース1

マニュアルページで概説されているNmap構文は次のとおりです。

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Nmapと一緒に使用できるスイッチオプションはたくさんありますが、実際的なものに焦点を当てましょう。このユースケースでは、nmap <hostname> を使用してホスト名をスキャンします このようなコマンド:

ユースケース2

スキャンする必要のあるホストが複数ある場合は、すべてのホストをhosts.txtにリストします。 ファイル。次に、コマンドnmap -iL <file containing host names>を使用します 、そのように:

ユースケース3

Nmapを使用すると、ホストのオペレーティングシステム(OS)を識別できます。これは、ネットワークのインベントリスイープに役立ちます。 -Aを使用する リモートシステムのOSを決定するために切り替えます。例:実行中:

$ nmap -A localhost.example.com 結果:

ユースケース4

Nmapは、ネットワークのセキュリティ上の懸念をより深く理解するのに役立ちます。リモートホストでファイアウォールが有効になっているかどうか、およびどのポートがフィルタリングされているかを確認するには、-sAを使用します 。 filteredという単語 以下の出力では、このホストがファイアウォールで有効になっていることを示しています。

ユースケース5

ホストの弱点を確認する場合は常に、最初に開いているポート(よく知られている)を分析して、そのホストで有効になっているサービスを把握する必要があります。 -pを使用する スイッチ、Nmapは、以下に示すように、指定されたポートの範囲をスキャンします。

ユースケース6

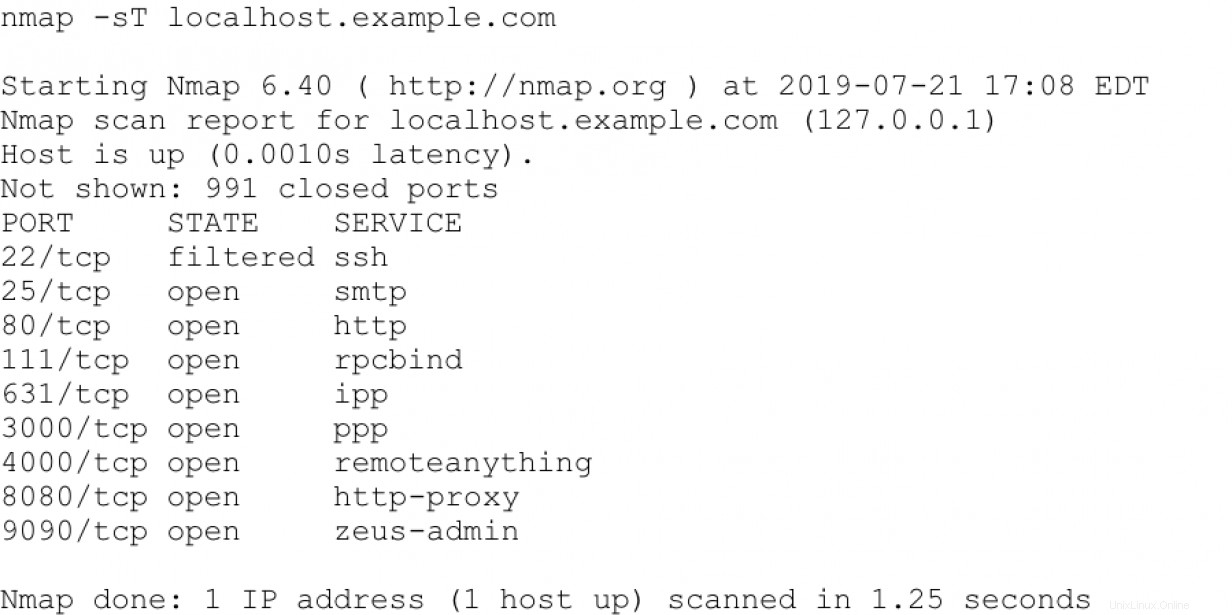

TCP情報のステルススキャンを実行するには、-sTを使用します オプション。このタイプのスキャンは、-sSを使用できない場合に便利です。 (SYN)タイプのスキャン。これはデフォルトであり、以下に示すTCP接続スキャンよりもステルスです。

さらに探索する

これらの6つのユースケースは、Nmapで正しい方向にあなたを始めるでしょう。ネットワーク検出およびインベントリツールとしてのNmapの能力をさらに発見すると、Nmapがsysadminツールボックスの重要な部分であることがわかります。

ただし、Nmapには注意してください。監視アラートがセキュリティインシデントを引き起こさないように、使用許可を取得するか、ネットワークスイープとプローブを実行していることをITおよびセキュリティスタッフに通知してください。 Nmapはハッカースペクトルのすべての色合いで使用されるため、この警告は真剣に受け止める必要があります。ツールボックス内の他の動力工具と同様に、実用性と危険性があります。