この古い格言について聞いたことがあるかもしれません-"bootaccess ==root access" 。それは確かに本当です!ブートローダーにアクセスできる人なら誰でも、システムへのルートアクセスを簡単に取得できます。 Linuxでrootパスワードをリセットする方法を説明したガイドをすでに投稿しています。 。このチュートリアルでは、Grubブートローダーを介してrootユーザーのパスワードを簡単にリセットまたは回復する方法を説明しました。誰かがマシンに物理的および/またはブートローダーでアクセスできるようになると、それらを停止する方法はありません。そのため、強力なパスワードでGrub Bootloaderを保護して、セキュリティを強化する必要があります。 Linux管理者の場合は、ブートローダーを保護する方法を知っている必要があります。このガイドでは、CentOSでパスワードを使用してGrubブートローダーを保護する方法について説明します。このガイドをCentOS6.xおよびCentOS7.xシステムでテストしたところ、以下に説明するように問題なく動作しました。

RHEL 6.x、CentOS6.xのパスワード保護GRUBブートローダー

CentOS 6.x、RHEL 6.xなどの古いLinuxディストリビューションでは、Grubがデフォルトのブートローダーです。このセクションでは、CentOS6.xシステムでgrubパスワードを設定する方法について説明します。

変更を行う前に、GRUB構成ファイルをバックアップすることを常にお勧めします

#cp /etc/grub.conf /etc/grub.conf.bak

まず、パスワードを暗号化する必要があります。これを行うには、rootユーザーとしてcentosシステムにログインし、 grubという名前のファイルを作成します。 以下に示すように。以下に示すすべてのコマンドは、 rootとして実行する必要があります ユーザー。

#touch grub

次に、 "md5cryptを使用してパスワードを暗号化します " 指図。これを行うには、ターミナルから次のコマンドを実行し、ENTERキーを押します。

#grub-md5-crypt> grub

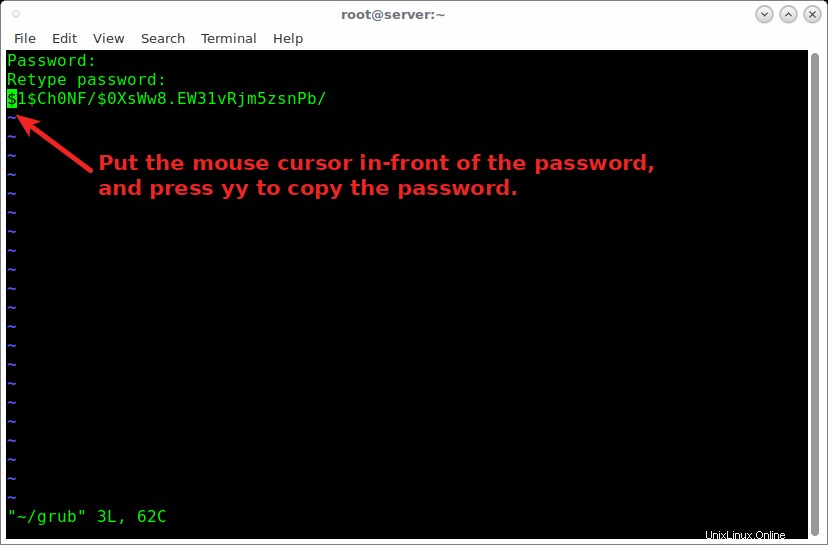

パスワードを2回入力します。画面にパスワードを入力しても何も表示されないことに注意してください。とにかくパスワードを入力してEnterキーを押し、同じパスワードを再入力してEnterキーを押してください。

パスワードは暗号化されています。次に、このパスワードを /etc/grub.confに追加する必要があります ファイル。

それでは、grub.confにパスワードを追加しましょう。 ファイル。これを行うには、grubと /etc/grub.confの2つのファイルを開きます。 ファイル。

#vi / root / grub /etc/grub.conf

上記のコマンドは、 viで両方のファイルを開きます 編集者。

以下のような暗号化されたパスワードが表示されます。カーソルポイントを移動して、パスワードの前に置きます。次に、 yyと入力します パスワードをヤンク(コピー)します。

パスワード:パスワードの再入力:$ 1 $ Ch0NF / $ 0XsWw8.EW31vRjm5zsnPb /

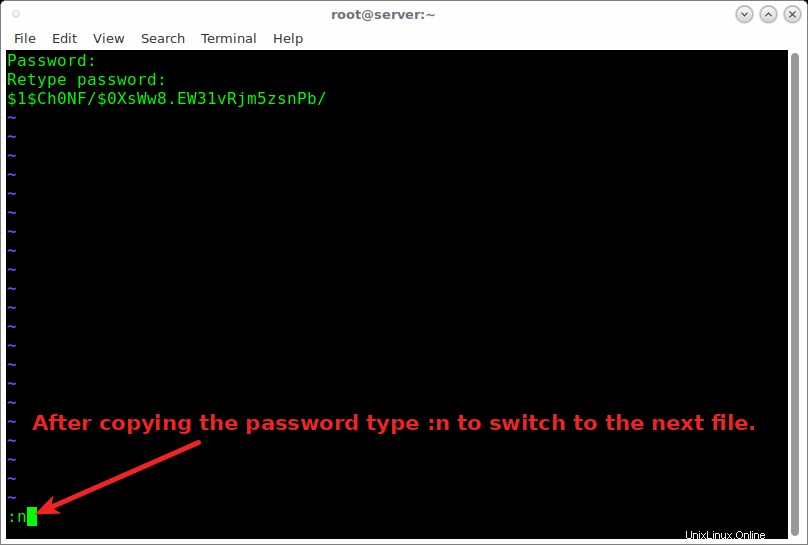

次に、「:n」と入力します (コロン n )。これにより、次のファイル、つまり /etc/grub.confに切り替わります。 。

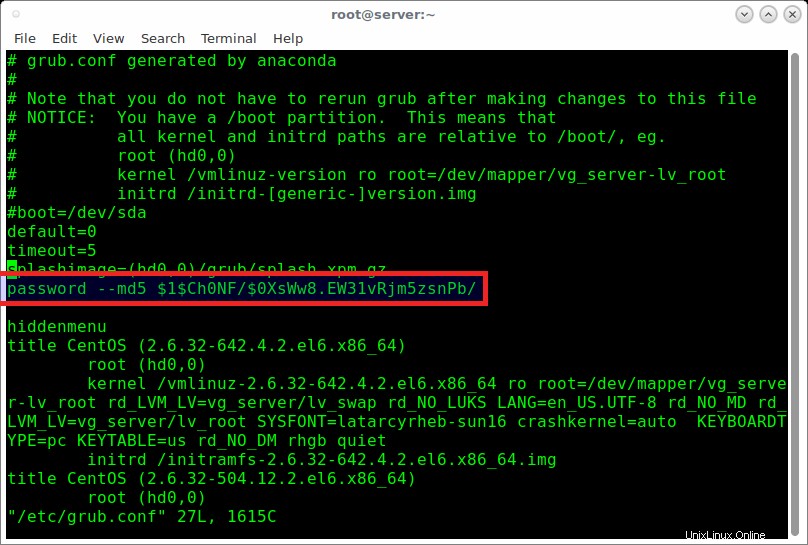

splashimage=(hd0,0)/grub/splash.xpm.gzの後 行で、 pを押します 前のファイルから暗号化されたパスワードを貼り付けます。

次に、 iを押します password --md5という行を追加します 以下に示すように、暗号化されたパスワードの前。

password --md5 $ 1 $ I2w2s1 $ EPZtrLn / h2M4qfh48ZL8O0

詳細については、次のスクリーンショットを参照してください。

ここでは、$1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0 CentOS6システムの暗号化されたgrubパスワードです。自分のものと交換してください。

次に、 ESCを押します :wqと入力します ファイルを保存して閉じます。

システムを再起動します。

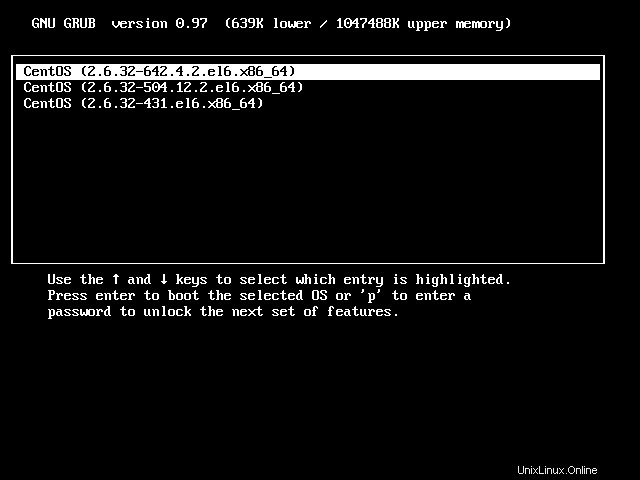

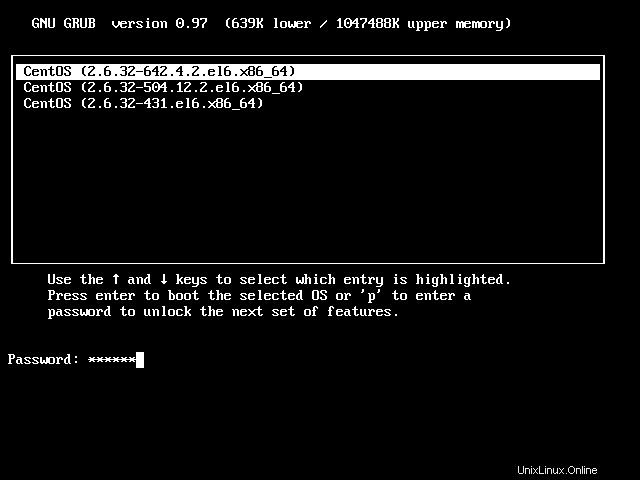

今後は、最初にパスワードを入力せずにgrubメニューを編集することはできません。

グラブメニューを編集するには、 pを押します。 。パスワードの入力を求められます。パスワードを入力するだけで、Grubブートメニューのロックを解除できます。

これで、grubブートメニューで必要な変更を加えることができます。

RHEL 7.x、CentOS7.xのパスワード保護GRUB2ブートローダー

RHEL7およびCentOS7、Scientific Linux 7などのクローンでは、Grub2がデフォルトのブートローダーです。パスワードでGrub2ブートローダーを保護することは、grubブートローダーとは異なります。

まず、次のコマンドをrootとして使用して、暗号化されたパスワードを作成します ユーザー:

#grub2-mkpasswd-pbkdf2

出力例:

再入力パスワード:のパスワードを入力し、パスワードのPBKDF2ハッシュは<強い> grub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B のです

Grub2ブートローダーを保護するために暗号化されたパスワードを作成しました。

ご存知かもしれませんが、お勧めしません 新しく生成されたパスワードを編集して、grub2メイン構成ファイルに直接貼り付けます。

代わりに、 /etc/grub.d/にあるカスタムGrub2メニューファイルにパスワードを追加する必要があります。 ディレクトリを作成し、最後にGrub2のメイン構成ファイル( /etc/grub.cfg)を更新します。 。

カスタムGrub2メニューファイルのコピーを作成します:

#cp /etc/grub.d/40_custom /etc/grub.d/40_custom.bak

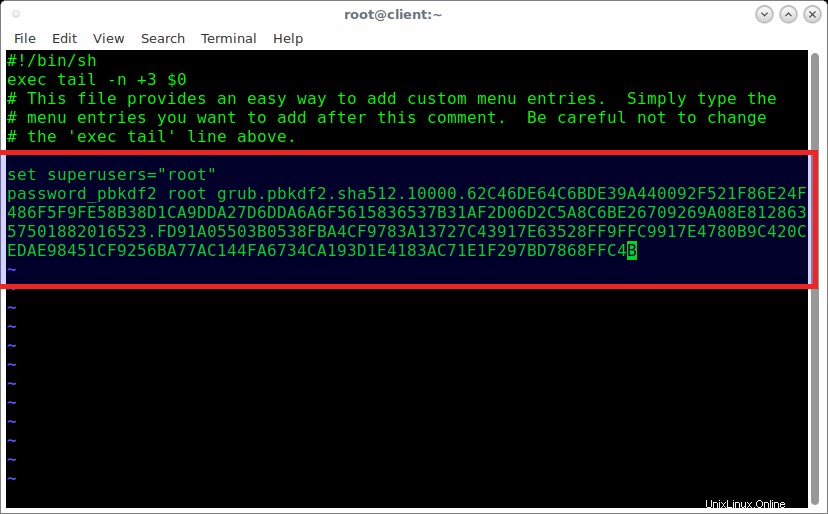

次に、カスタムGrub2メニュー構成ファイルをrootとして編集します。 ユーザー:

#vi /etc/grub.d/40_custom

次の行を追加します。以前に生成した正しいパスワードを貼り付けたことを確認してください。

<前>セットスーパーユーザ="ルート" password_pbkdf2ルートgrub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B

ESCを押します :wqと入力します ファイルを保存して閉じます。

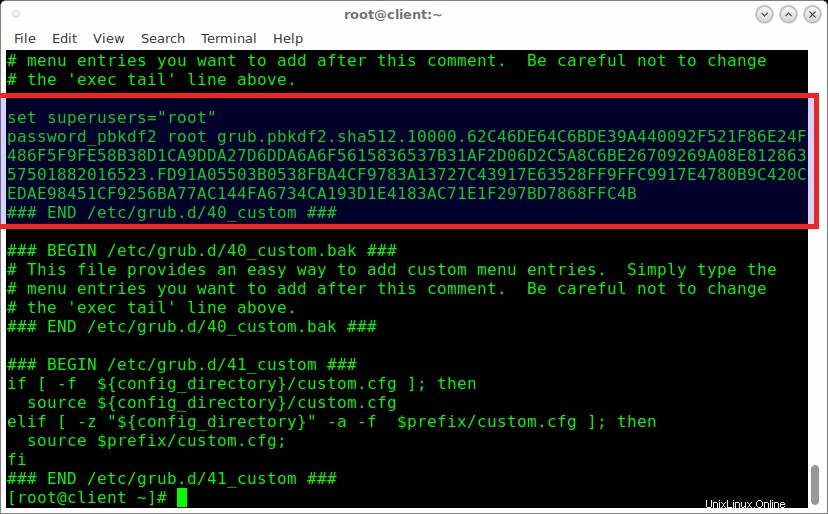

次に、Grub2のメイン構成ファイルを更新します。

Grub2のメイン構成ファイルのバックアップコピーがあることを確認してください。

#cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak

次のコマンドを使用して、Grub2ブートローダー構成ファイルを更新します。

#grub2-mkconfig -o /boot/grub2/grub.cfg

出力例:

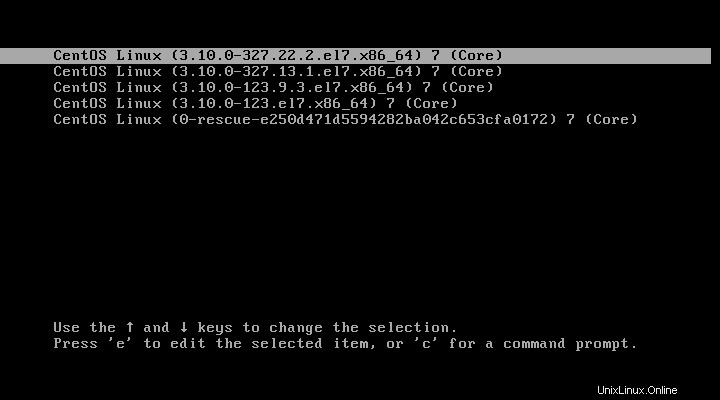

grub構成ファイルを生成しています...Linuxイメージが見つかりました:/boot/vmlinuz-3.10.0-327.22.2.el7.x86_64initrdイメージが見つかりました:/boot/initramfs-3.10.0-327.22.2.el7.x86_64。 imgFound linuxイメージ:/boot/vmlinuz-3.10.0-327.13.1.el7.x86_64Found initrdイメージ:/boot/initramfs-3.10.0-327.13.1.el7.x86_64.imgFound linuxイメージ:/boot/vmlinuz-3.10 .0-123.9.3.el7.x86_64Found initrd image:/boot/initramfs-3.10.0-123.9.3.el7.x86_64.imgFound linux image:/boot/vmlinuz-3.10.0-123.el7.x86_64Found initrd image :/boot/initramfs-3.10.0-123.el7.x86_64.img検出されたLinuxイメージ:/boot/vmlinuz-0-rescue-e250d471d5594282ba042c653cfa0172検出されたinitrdイメージ:/boot/initramfs-0-rescue-e250d471d5594282ba042c653cfa0172.imgdoneパスワードが正しく設定されているかどうかは、

/etc/grub2.cfgで確認できます。 以下に示すようにファイルします。#cat /etc/grub2.cfg出力例は次のようになります:

準備は完了です。システムを再起動して、ブートローダーがパスワードで保護されているかどうかを確認します。

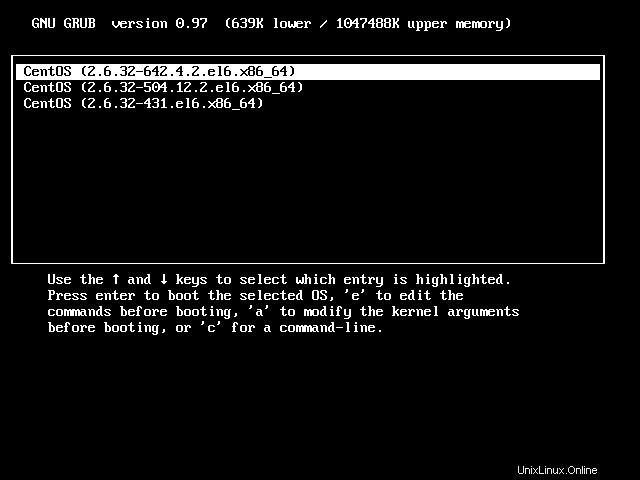

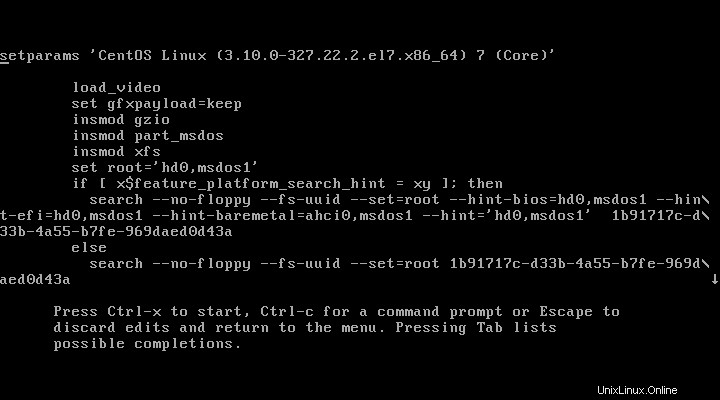

システムを再起動した後、Grub2ブートローダーを編集してみてください。これを行うには、

eを押します 。

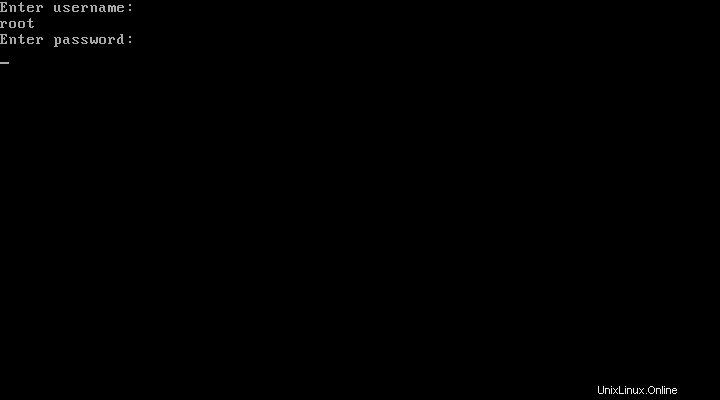

前の手順で定義したユーザー名とパスワードを入力するように求められます。

正しいユーザー名とパスワードを入力すると、Grub2ブートローダーを編集できるようになります。

LinuxでGrubおよびGrub2ブートローダーをパスワードで保護する方法をマスターしました。 Grubパスワードを設定しても、システムが完全に保護されない場合があります。ただし、CentOSLinuxサーバーにセキュリティレイヤーが追加されることは間違いありません。

Linux