Lynisは、無料のオープンソースセキュリティ監査ツールであり、GPLライセンスプロジェクトとしてリリースされており、MacOS、FreeBSD、NetBSD、OpenBSDなどのLinuxおよびUnixベースのオペレーティングシステムで利用できます。など。

ここで何を探索しますか?

このチュートリアルでは、Lynis監査レポートを調べて、提案されている改革のいくつかを適用する方法を学びます。それでは、このガイドを始めましょう。

Lynis監査レポートを理解する

ポストリニススキャンは、実行されたテストの膨大な要約を私たちに残しました。これらの結果から利益を得るには、それらを理解し、特定の補足措置を適用することが不可欠です。最初に監査のいくつかのセクションの簡単な要約を示し、次に提案のセクションにジャンプします。このようにして、それぞれの特定のテストが何を意味するのか、そして提案をどのように適用するのかについてのアイデアを得るでしょう。

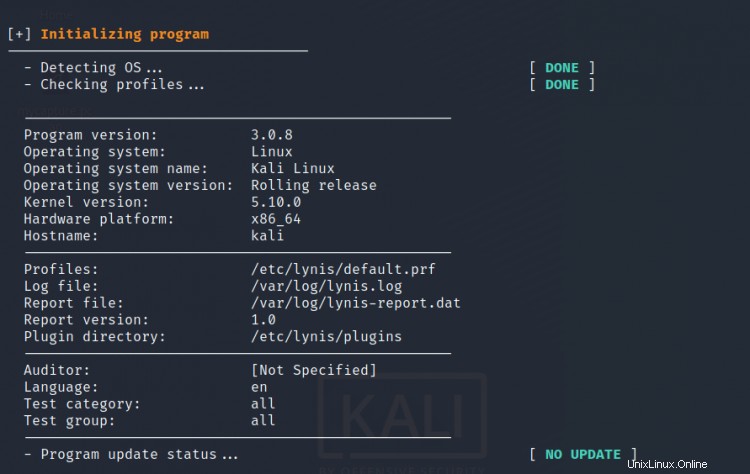

1。プログラムの初期化

初期化フェーズでは、LynisはOSタイプ、カーネルバージョン、 CPUアーキテクチャ、インストールされているLynisバージョン、監査人名、利用可能なLynisアップデートの確認など。全体として、このフェーズでは静的システムとプログラム情報のみが提供されます。

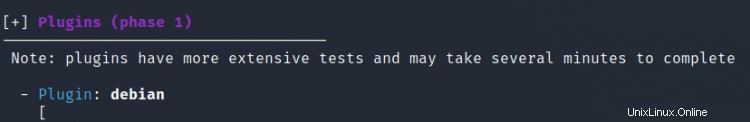

2。プラグイン

Lynisは、監査プロセスをさらに強化するためのプラグインを提供しています。たとえばファイアウォールプラグインは、ファイアウォール固有のサービスを提供します。これらのプラグインには1つ以上のテストが含まれており、そのうちのいくつかは有料で、Lynisのエンタープライズエディションでのみ利用できます。

3。 Debianテスト

テストで述べたように、これはDebianテストに必要なシステムユーティリティをチェックします。たとえば上記のスキャンは、「libpam-tmpdir」がインストールされていないことを報告します。このパッケージをインストールすると、対応するメッセージが次のように「インストールされていません」から「インストールされて有効になっています」に変わります。

4。ブートとサービス

このセクションでは、サービスマネージャーのタイプ(この場合はsystemd)、実行、および起動に関する情報を提供します。 -有効なサービスなど。最も重要なのは、セキュリティレベル(安全でない、公開されている、保護されている、中程度)に基づいてサービスにラベルを付けることです。

5。カーネル

ここで、Lynisは、実行レベル、カーネルバージョン、タイプなど、さまざまなカーネル固有のパラメーターのチェックを実行します。

6。メモリとプロセス

このセクションでは、Lynisはプロセスの状態、つまり、プロセスが停止しているか待機状態にあるかを確認します。

同様のパターンで、Lynisは、サービス、ソフトウェア、ネットワーキング、データベースなど、システムのさまざまなセクションを監査します。すべてのステップを説明することは、非常に長い作業になります。全体として、監査するすべてのセクションに対して提案と警告が生成されます。これらの警告を修正し、その後の提案を適用することで、システムをさらに強化することができます。次に、いくつかの提案を設定することに焦点を移します。

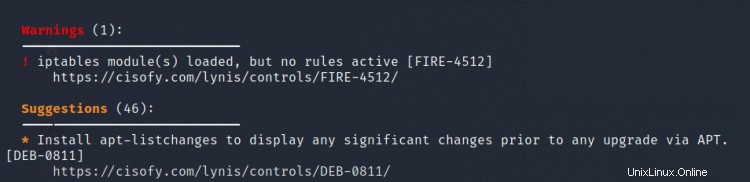

前のセクションで説明したように、Lynisは端末にスキャン結果を入力し、ログファイル(lynis.log)とレポートファイル(lynis-report.dat)も生成します。すべての警告と提案の後に、簡単な説明とCISOfyWebサイトの「コントロール」セクションへのリンクが続くことに気付くでしょう。たとえば下の写真を見てください:

これは、合計で約46の提案と1つの警告があることを示しています。また、apt-listchangesパッケージをインストールするための最初の提案を示しており、その下にCISOfyWebサイトの「Controls」セクションへのリンクがあります。これらの提案のいくつかを適用してみましょう:

1。 apt-listchangesパッケージをインストールします

このパッケージは、インストールされているパッケージのバージョンを新しい利用可能なパッケージと比較します。このパッケージをインストールするには、次を使用します:

$ sudo apt apt-listchanges

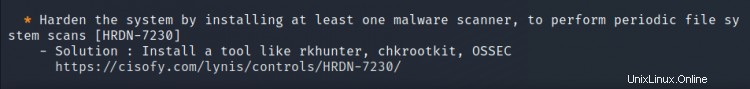

2。マルウェアスキャナー

Lynisは、システムにマルウェアスキャナーがインストールされていないことを報告しています。また、rkhunter、chkrootkit、OSSECなどのツールの例も示しています。 KaliLinuxにrkhunterをインストールしましょう:

$ sudo apt install rkhunter

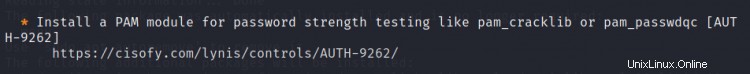

3。 PAMセキュリティモジュールのインストール

この調査結果は、パスワード強度のチェックを可能にするためにPAMモジュールをインストールすることを示唆しています。 Debianベースのシステムの場合、「libpam-cracklib」パッケージがこの目的で使用されます。次のコマンドでこのツールをインストールします:

$ sudo apt install libpam-cracklib

上記のすべてのパッケージをインストールし、Lynis監査を再実行して、提案の数が減少しているかどうかを確認しましょう。

これらのパッケージがインストールされたら、監査を再度実行します。

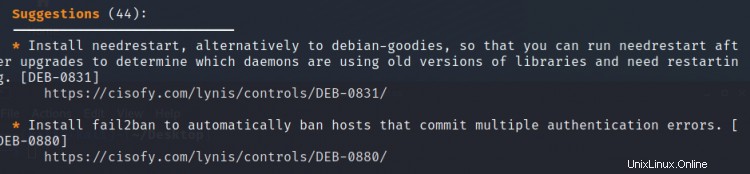

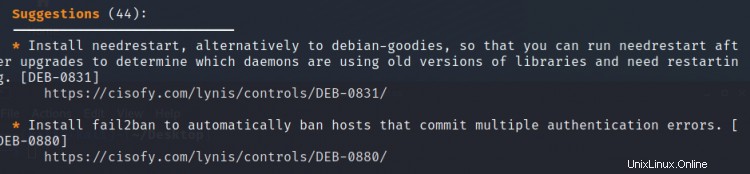

$ sudo ./lynis audit system

今回は、提案の数が44に減ったことがわかります。また、62から65にジャンプしました。新しいプラグイン(Lynis Enterpriseエディション)をインストールするか、新しいパッケージをインストールして問題を修正すると、監査時間が長くなる可能性があります。これがこの場合に発生したことです。問題を解決して提案を適用すればするほど、監査が広範囲になり、システムがより強化されます。

注: 提案や警告を調べているときに、「show details」コマンドを使用して、「test-id」を使用して完全な説明を表示できます。たとえば「KRNL-5830」を探索するには、次のコマンドを使用します:

sudo lynis show details KRNL-5830

また、各test-idの下のリンクを使用して、CISOfyWebサイトからの説明を確認できます。

監査結果に多くの提案を初めて見た後、恐れることがあります。しかし、それは心配の種ではありません。システムセキュリティをマッピングするための概要としてそれを取ります。提案の中には、パッケージをインストールして簡単なコマンドを実行するだけのものもあれば、いくつかの構成ファイルを微調整する必要があるものもあります。問題を特定し、発見した脆弱性を修正するだけです。