脆弱性は毎日発生し、セキュリティスペシャリストが修正に従事し、ハッカーがそれを悪用しようとしています。脆弱性スキャナーは、攻撃者がシステムを危険にさらす可能性のある既知の脆弱性を備えたシステムをチェックします。脆弱性スキャンのために市場で利用可能な多くのツールがあります。 Nessusは、脆弱性を発見するためのそのような強力なスキャンツールの1つです。これは、Tenable Network Security Incによって開発および保守されています。かつて、NmapSoftwareLLCのセキュリティツールチェックリストで1位にランクされていました。現在はリストの3番目の位置にドロップされていますが、それでも強力なリモートセキュリティスキャンツールです。

何をカバーしますか?

このガイドでは、Nessusでスキャンポリシーを構成する方法について説明します。後で、このポリシーを使用してスキャンを作成します。次に、スキャンするターゲットシステムを選択します。このチュートリアルではKaliLinuxを使用しています。さあ始めましょう。

前提条件

- 管理者の資格情報を持つユーザーアカウント。

- ネットワークセキュリティと脆弱性評価の基本的な考え方。

- NessusEssentialをシステムにインストールする必要があります。

ロックの準備ができました...

Nessusスキャンを起動するための最初のステップは、スキャンテンプレートを選択することです。 Nessusから利用可能なスキャンテンプレートを使用するか、カスタムポリシーを作成できます。後者は、ユーザー定義のスキャンテンプレートセクションにあるユーザー定義のスキャンテンプレートを作成します。このポリシーで設定したすべての設定は、そのポリシーに基づくすべてのスキャンに自動的に適用されます。

ステップ1.先に進んでスキャンポリシーを作成しましょう。 「https:// kali:8834」に移動して、NessusのWebインターフェイスに最初にログインします。ランディングページで、左側の垂直パネルの[ポリシー]ラベルをクリックします。下の画像では、これは「1」とラベル付けされています。次に、右上隅にある[新しいポリシー]ボタン(「2」のラベルが付いています)をクリックします。

ステップ2.選択できるスキャナーテンプレートは多数あります。全体として、ディスカバリー、脆弱性、コンプライアンスの3つの大きなカテゴリーがあります。脆弱性スキャンポリシーに取り組んでいるため、この見出しから1つを選択します。基本的なネットワークスキャンポリシーから始めましょう。このポリシーは、システム全体のスキャンを対象としています。つまり、システムの脆弱性を検索します。

この新しい画面で、[基本的なネットワークスキャン]オプションを選択します。

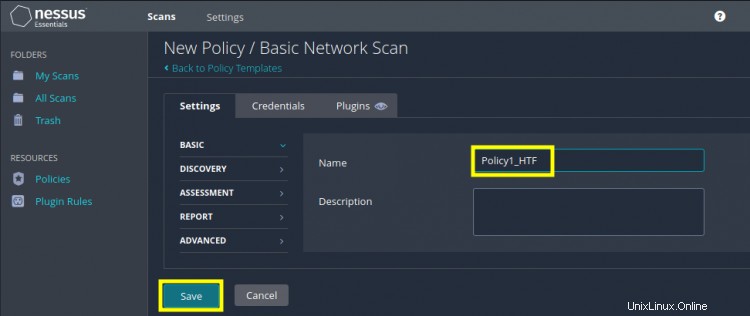

ステップ3.スキャンポリシーを選択したので、適切な名前を付け、残りの設定はそのままにしておきます。この場合のポリシーの名前は「Policy1_HTF」です。

カスタムポリシーはTenableが提供するテンプレートに基づいていることに気付いたでしょう。

ステップ4.ポリシーを保存すると、この下で新しいスキャンを作成する準備が整います。ポリシー。次に、左上隅のフォルダセクションの下にある[マイスキャン]ラベルを選択し、[新しいスキャン]ボタンをクリックします。参考までに下の写真を参照してください。

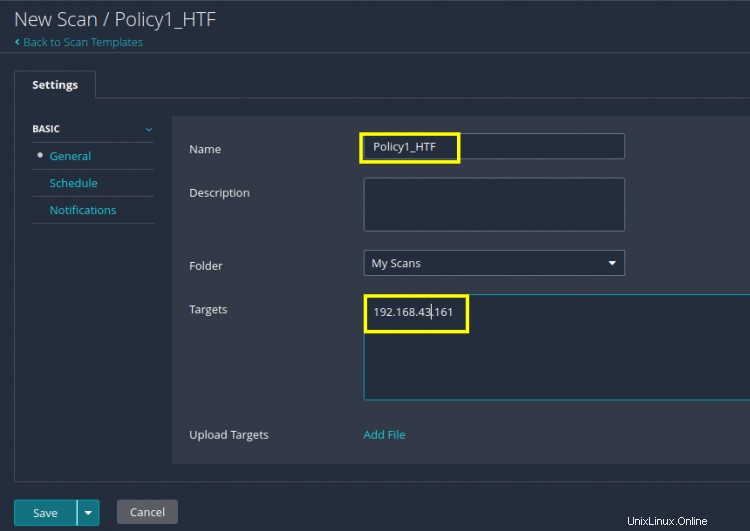

ステップ5.新しいページで、[ユーザー定義]タブに移動し、手順3で作成したカスタムポリシー(Policy1_HTF)。

ステップ6.新しいスキャンの名前は、次のようにカスタムポリシーの名前と同じです。

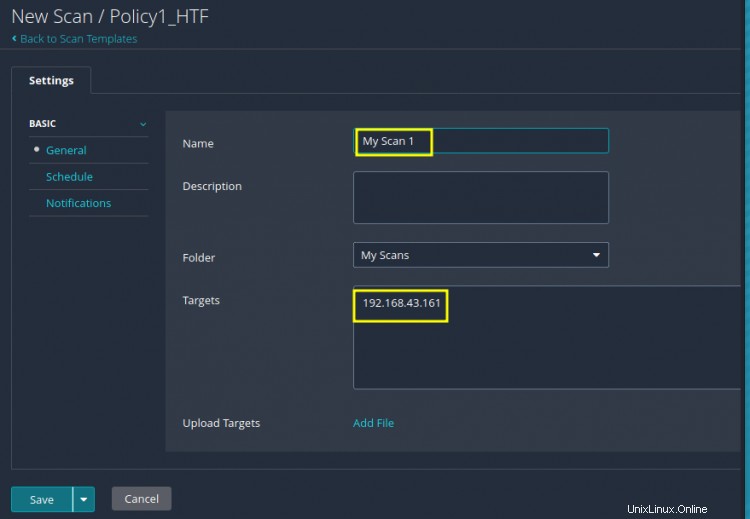

混乱を避けるため、この名前を「マイスキャン1」に変更します。このスキャンのオプションの説明を指定することもできます。空白のままにしました。 「ターゲット」というラベルに対応するテキストフィールドに、スキャンするターゲットシステムのホスト名またはIPアドレスを入力します。ファイルを保存して続行します。

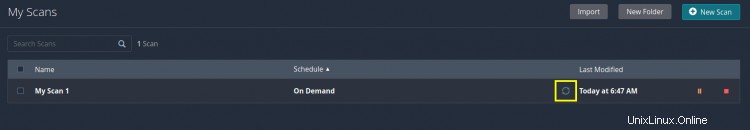

これですべての構成が完了しました。スキャンを起動して、正しく機能しているかどうかを確認する必要があります。新しいウィンドウで、[再生]ボタンが表示されたら、それをクリックしてスキャンを開始します。

再生アイコンが、スキャンが実行中であることを示す2つの丸い回転矢印に変わります。スキャンが完了するまでに少し時間がかかります。

回転する矢印がチェックマーク記号に変更されました。これは、スキャンプロセスが成功したことを意味します。

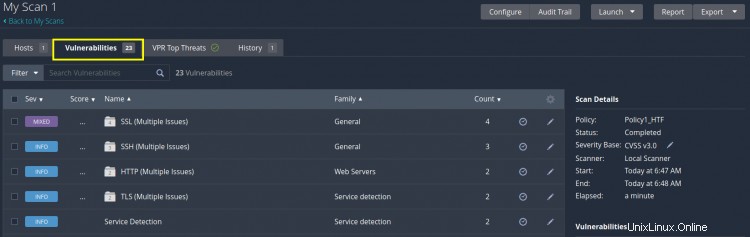

これで、ターゲットシステムのスキャンレポートを確認できます。スキャン名(この場合は「マイスキャン1」)をクリックします。

新しいウィンドウで、[脆弱性]タブをクリックしてレポートの概要を表示します。これらのスキャンをNessusファイルまたはNessusDBファイル形式でエクスポートすることもでき、スキャンレポートはHTML、CSV、またはPDF形式で生成できます。

おめでとうございます、Nessusを使用した最初の脆弱性スキャンが完了しました。

まとめ…

これで、Nessusスキャンツールの今日のガイドが完成しました。ポリシーを作成し、それを使用してターゲットシステムをスキャンする方法を見てきました。 Nessusレポートを解釈するには、ツールに関する深い知識と、ネットワークセキュリティの概念についての理解が必要です。 Tenableは、製品を効果的に使用するためのオンデマンドトレーニングも提供しています。 Nessusの学習に興味がある場合は、会社が提供する無料トライアルを使用できます。