最新の0.9.1のprivacyIDEAを使用しています。

pipまたはgithubからprivacyideaサーバーを入手します:

$ git clone https://github.com/privacyidea/privacyidea.git

メインディレクトリで、pasterコマンドを使用してサーバーを起動するだけです。

$ python setup.py build

$ paster serve config / privateidea.ini.example

PID29608でサーバーを起動しています。

http://127.0.0.1の0.0.0.0:5001ビューでサービスを提供しています:5001

privacyIDEAは、管理ユーザーに統合認証を使用します。管理者アカウントはconfig/admin-usersにあります。

gitリポジトリには、admin(password:test)とadmin2(password:secret)があります。このファイルを削除して、新しい管理者を作成する必要があります:

$ tools / privacyidea-create-pwidresolver-user -u admin -p yourPassword -i 1000> config / admin-users

これで、ユーザー「[emailprotected]」とパスワード「yourPassword」を使用してhttp:// localhost:5001の管理UIにログインできます。

privacyidea管理クライアントを入手してください。 Yubikeyを登録するには、pyusbモジュールとpython-yubicoモジュールが必要です。

$ git clone https://github.com/privacyidea/privacyidea.git

これで、コマンドを呼び出してyubikeyを登録できます。クライアントは秘密鍵を作成し、それをyubikeyに保存し、新しいトークンを作成するために秘密鍵をサーバーに送信します。

$ ./privacyideaadm -U http:// localhost:5001 example@unixlinux.online -C yubikey_mass_enroll --yubislot =1

「[emailprotected]」のパスワードを入力してください:

次のyubikeyを挿入してください。

シリアル「00508326」でYubikeyが見つかりました

{u'status':True、u'value':True}

次のyubikeyを挿入してください。^C

Web管理では、シリアルUBOM ...のトークンが表示されます。これは、「Yubikey、Oathモード」を意味します。 Yubikeyボタンを押すと、6桁のOTP値が出力されます。それを試してみてください!

ユーザーはどこにいますか?

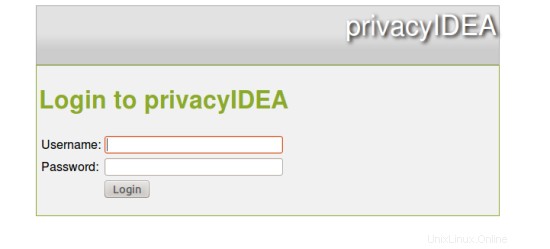

ブラウザでprivacyIDEA管理http:// localhost:5001を指定します。ログインフォームが表示されます。このログインは、通常のユーザーがセルフサービスポータルにアクセスするために使用するだけでなく、管理者がトークン管理インターフェイスにアクセスするためにも使用します。

作成した管理者アカウントでログインします。 @adminを追加することを忘れないでください。したがって、uses superruthを作成した場合は、[メール保護]としてログインする必要があります

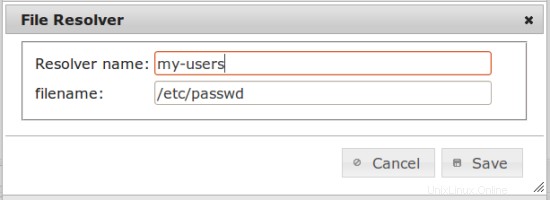

ここで、最初のResolverを作成します。これは、実際には、ユーザーがいる場所への一種のポインターです。

privacyIDEA Config-> useridresolversに移動し、「new」を選択して、/ etc/passwdから「flatfile」リゾルバーを作成します

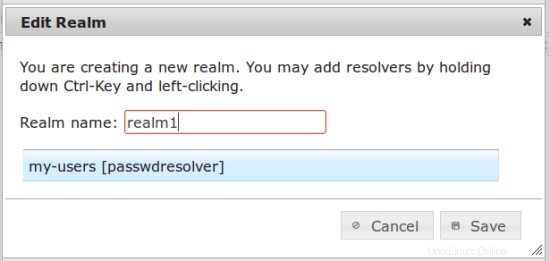

ここで、リゾルバーをレルムに配置します。 privacyIDEA config-> realmsに移動し、新しいレルムを作成し、レルム名を入力して、作成したリゾルバーを選択します。

[ユーザービュー]タブでユーザーを確認できます。

ユーザーを選択し、トークンを選択します。左側の「割り当て」ボタンをクリックします。トークンはユーザーのものになりました。「テスト」などの追加のPINを入力できます。

チェックしてください!

トークンがユーザーに属するようになったため、ユーザーはこのトークンで認証できるようになりました。

yubikeyを再挿入します。

WebAPIを使用して認証をテストします。ブラウザで次のように呼び出すことができます:

http:// localhost:5001 / validate / check?user =bin&pass =test ......

これにより、次の結果が得られます:

{

"version": "privacyIDEA 0.9",

"jsonrpc": "2.0",

"result": {

"status": true,

"value": true

},

"id": 0

}

"value": "true"は、認証が成功したことを意味します。

現在、privacyIDEAはLinOTPのフォークであるため、LinOTPと同じ応答で同じAPIを使用します。つまりLinOTPにも使用できる認証モジュール/プラグインを使用できます。

すべてがうまくいかない場合は、[監査]タブを確認する必要があります。

生産的に使用するには、パスターの代わりにMySQLやPostgreSQLなどのデータベースとApacheまたはnginxWebサーバーを使用する必要があります。これは次のハウツーの一部になります。