事前共有キー ( PSK )または共有シークレットとも呼ばれるのは、暗号化プロセスで認証キーとして使用される文字列です。 PSK 使用される前に共有され、通常はユーザー名やパスワードなどの他の認証方法が適用される前に、通信の両方の当事者によって相互に認証するために保持されます。

これは、さまざまなタイプの仮想プライベートネットワーク(VPN)接続、 WPA-PSKとして知られる暗号化タイプのワイヤレスネットワークで一般的に使用されます。 (Wi-Fi保護アクセス事前共有キー )および WPA2-PSK 、および EAP (拡張認証プロトコル事前共有キー )、および他の多くの認証メカニズム。

この記事では、強力な事前共有キーを生成するさまざまな方法を紹介します。 Linuxディストリビューションで。

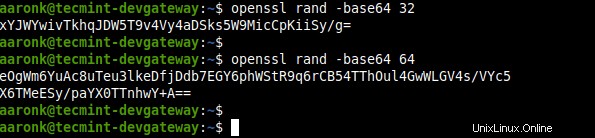

1。 OpenSSLコマンドの使用

OpenSSL は、シェルからOpenSSLの暗号化ライブラリのさまざまな暗号化機能を呼び出すために使用されるよく知られた広く使用されているコマンドラインツールです。強力なPSKを生成するには そのランドを使用する 疑似ランダムバイトを生成し、図のようにbase64エンコーディングでフィルタリングするサブコマンド。

$ openssl rand -base64 32 $ openssl rand -base64 64

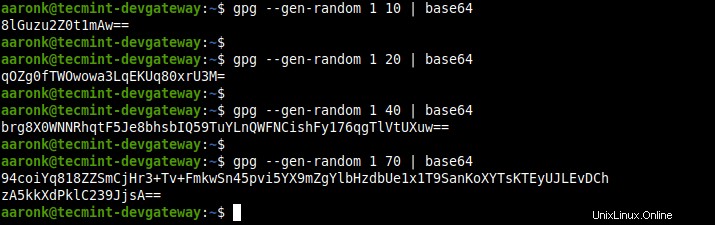

2。 GPGコマンドの使用

GPG は、OpenPGP標準を使用してデジタル暗号化および署名サービスを提供するためのコマンドラインツールです。その--gen-randomを使用できます 強力なPSKを生成するオプション base64でフィルタリングします 示されているようにエンコードします。

次のコマンドでは、 1 または2 は品質レベルであり、 10 、 20 、 40 、および 70 文字数です。

$ gpg --gen-random 1 10 | base64 $ gpg --gen-random 2 20 | base64 $ gpg --gen-random 1 40 | base64 $ gpg --gen-random 2 70 | base64

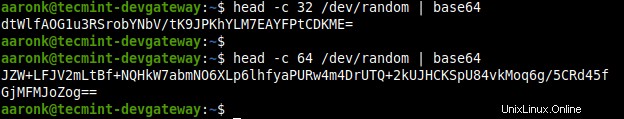

3。擬似乱数生成器の使用

/ dev / random など、Linuxの任意の疑似乱数ジェネレーターを使用することもできます。 または/dev / urandom 、 次のように。 -c headコマンドのオプションは、文字数を生成するのに役立ちます。

$ head -c 35 /dev/random | base64 $ head -c 60 /dev/random | base64

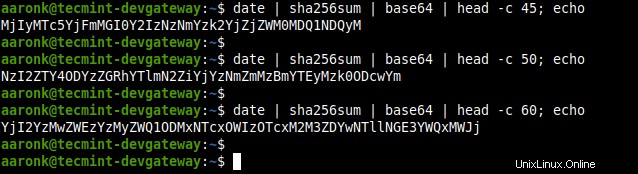

4。 dateおよびsha256sumコマンドの使用

日付 およびsha256sum コマンドを組み合わせて、強力な PSKを作成できます 次のように。

$ date | sha256sum | base64 | head -c 45; echo $ date | sha256sum | base64 | head -c 50; echo $ date | sha256sum | base64 | head -c 60; echo

上記は、強力な事前共有キーを生成する多くの方法の一部です。 Linuxでは。他の方法を知っていますか?はいの場合は、以下のフィードバックフォームからお知らせください。