はじめに

ご存知のとおり、ブルートフォース攻撃で発生した損失は簡単に検出できず、実行された損害によってオンラインビジネスやオンラインで機能しているプロセスが完全に破壊される可能性があるため、仮想サーバーには物理的な商品よりも高いセキュリティが必要です。したがって、ブルートフォース攻撃からWebサーバーを強化するために余裕のあるすべてのセキュリティ対策を講じることが最善です。

サーバーのセットアップを開始する前に、サーバーを可能な限り安全にするために展開できるいくつかの基本的なセキュリティ対策について説明しましょう。サーバーを保護するさまざまな方法について詳しく説明し、サーバーの構成についても説明します。

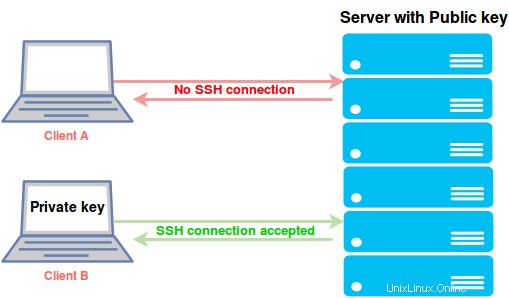

1.SSHキー

非常に基本的で最も重要なセキュリティ対策は、サーバーへのSSHベースのアクセスを設定することです。手動パスワードは常に脆弱であり、SSHキーを使用すると、パスワードで保護されたサーバーと比較して、はるかに優れた方法でサーバーを脆弱な攻撃から保護できます。 SSHキーの設定は非常に簡単で、サーバーに設定するのに数秒しかかかりません。

サーバーにSSHを設定する際に、公開鍵と秘密鍵の2つの鍵が生成されます。この鍵のうち、ユーザーは秘密鍵を秘密にしておく必要があり、必要に応じて公開鍵を共有できます。 SSHキーは従来のパスワードよりもビット数が多いため、完全に一致するまでさまざまな組み合わせを試すのに時間がかかるため、現在のコンピュータハードウェアのセットでSSHキーを解読することは不可能のようです。 。サーバーでSSHキーを設定する方法については、ここをクリックしてください。

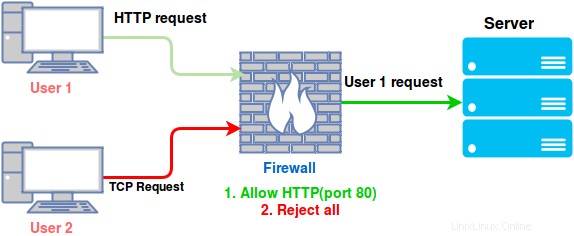

2.Firewall

簡単に言うと、ファイアウォールは、プライベートネットワークへの不正アクセスやプライベートネットワークからの不正アクセスを防ぐように設計されたネットワークセキュリティシステムです。ソフトウェアまたはハードウェアデバイスの場合がありますが、ファイアウォールは、一連のルールに基づいてサーバーとの間のトラフィックのフローを制御します。基本的に、ファイアウォールには、パケットフィルタファイアウォール、ステートフルファイアウォール、アプリケーション層ファイアウォールの3種類があります。これらのファイアウォールが互いにどのように異なるかを理解するには、TCPネットワークを介して情報がどのように送信されるかを知る必要があります。

TCPネットワークを介した情報はパケットで送信され、各パケットにはヘッダーが割り当てられます。パケットフィルタファイアウォールは、接続状態を理解せずにパケットを個別に検査します。これは、パケットフィルタリングが、個々のパケットに基づいてネットワークに出入りするパケットを許可または拒否することを意味します。一方、ステートフルファイアウォールは、接続状態に基づいてパケットを分析し、関連するパケットが収集されるまでファイアウォールルールを適用しません。アプリケーション層ファイアウォールは、パケットヘッダーだけでなく、パケット内のデータを検査するため、最も安全なタイプのファイアウォールです。ステートフルファイアウォールは主にサーバー保護に使用され、ファイアウォールルールは、Iptables、nftables、UFCファイアウォール、CSFファイアウォールを使用して適用できます。 Iptablesを使用してファイアウォールルールを編集する方法については、このリンクを確認してください。

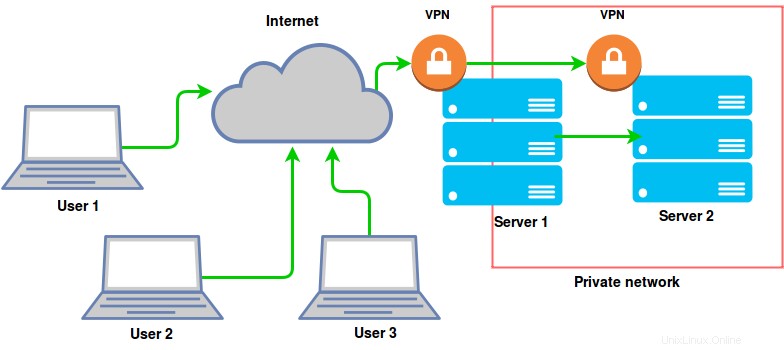

3.VPNとプライベートネットワーク

名前が示すように、プライベートネットワークは、企業の内部ネットワークなど、地域内の著名なユーザーのみがアクセスできるネットワーク環境です。一方、VPNまたは仮想プライベートネットワークは、ローカルプライベートネットワークの一部であるかのようにリモートサーバーにアクセスするためのネットワーク方法です。つまり、VPNは、インターネットなどのパブリックネットワーク全体にプライベートネットワークを拡張します。これにより、ユーザーはサーバーとリモートで、ただしプライベートネットワーク内で情報を送受信できます。

サーバーセキュリティのコンテキストでは、VPNは、プライベートネットワークを介してのみ特定のポートへのアクセスを許可する上で重要な役割を果たします。これにより、プライベートネットワーク内のユーザーのみがサーバーを管理できるようになり、パブリックネットワークのユーザーは無制限のアクセスが禁止されます。

4.SSL/TLS暗号化

SSL(Secure Sockets Layer)は、Webサーバーとブラウザー間の標準的な通信暗号化技術です。 TLS(Transport Layer Security)はSSLの後継ですが、どちらも一般にSSLと呼ばれます。正当なWebサイトにアクセスするたびに、ブラウザに入力したURLの前にこの記号🔒がポップアップ表示されることがよくあります。たとえば、e2enetworks.comを見てみましょう:

この南京錠の記号は、WebサイトのSSL認証を表します。つまり、e2enetworks.comは、ユーザーに安全で安全な環境を提供することを目的としているため、WebサイトにWebセキュリティをプロビジョニングしています。情報のトランザクションは、ユーザーとWebホストの間で制限されます。このデジタル暗号化は、Webサイトがデータを非公開に保つのに役立ちます。

WebサイトにSSL暗号化を実装するために、SSL証明書は認証された認証局(CA)から取得されます。このSSL証明書は、特定のCAを信頼するようにサーバーを構成します。その後、サーバーはそのCAによって署名されたすべての証明書を信頼します。この形式のサーバー保護は、誰かがサーバーと宛先クライアント間のトラフィックを傍受しようとする中間者攻撃を防ぐのに役立ちます。

5.分離された実行

分離実行とは、特定のデバイス(この場合はサーバー)を外部アクセスから分離し、専用のスペースで実行することを指します。分離実行は、ユーザーがサンドボックスを介してマルウェアによって引き起こされる可能性のあるあらゆる種類の損害を制限できるようにする封じ込められた環境を提供します。サンドボックスは、テストされていないコードの変更を分離し、ライブサーバーとそのデータ、およびその他のコード、データ、コンテンツのコレクションを、(作成者の意図に関係なく)損害を与える可能性のある変更から保護するテスト環境です。これらの変更)をミッションクリティカルなシステムに変更するか、単に元に戻すのが難しい可能性があります。

結論

これらは、サーバーをプロビジョニングする前に構成およびセットアップすることが重要な、いくつかのよく区別された方法にすぎません。結局のところ、サーバーとそのデータのセキュリティは優先順位テーブルの最上位にあり、悔い改めるよりも防ぐことが常に最善です。したがって、サーバーをセットアップする前に、上記のセキュリティ対策を利用することを強くお勧めします。また、これらのサーバー保護対策とは別に、非常に便利なさまざまなアドオンがありますが、特に重要なデータや情報を含むサーバーを管理している場合は、これらのアドオンが必要です。