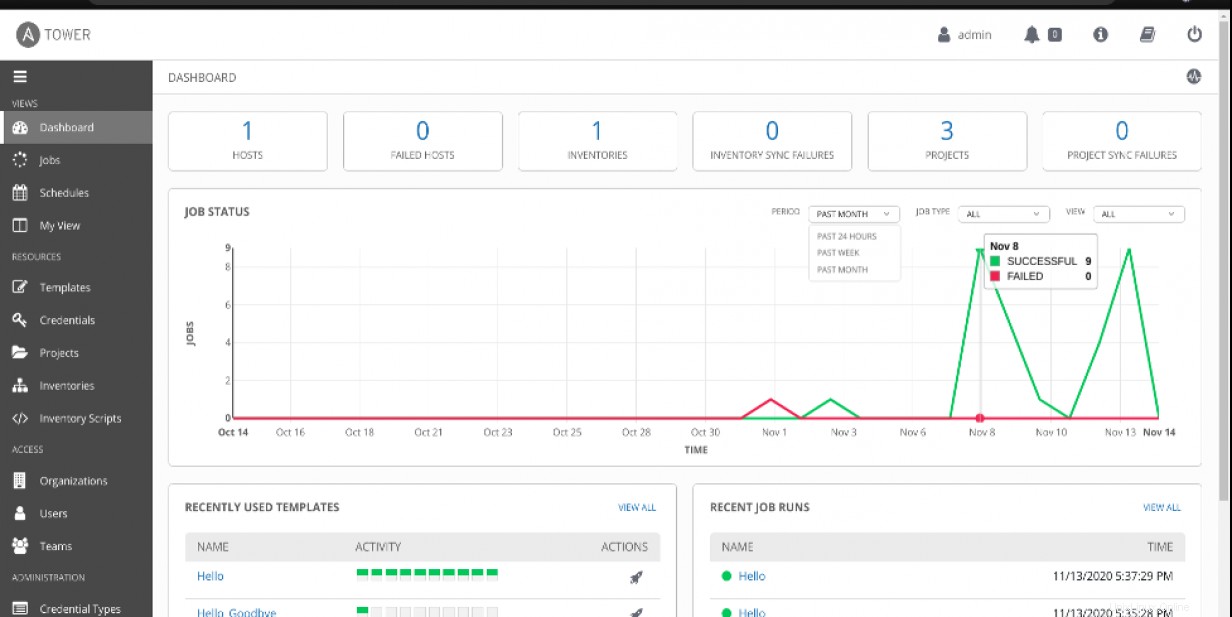

ほとんどのエンタープライズIT組織は、ログ集約機能を導入して、運用インテリジェンスとさまざまな形式の自動化による新しい作業方法をサポートしています。 Ansible Towerダッシュボード自体は、インベントリ、ホスト、スケジュールされたタスク、および手動のジョブ実行の状態をよく表示します。これを補完するために、ロギングがスタンドアロン機能として導入され、Towerが詳細なログをほとんどのIT組織がすでに持っているいくつかのサードパーティの外部ログ集約サービスに送信できるようになりました。

ここで説明するように、この機能により、管理者はタワーの使用率と傾向に関する洞察とより良いビューを得ることができます。次に、この情報を使用して、インフラストラクチャのイベントと異常、およびそれらが互いにどのように関連しているかを分析し、運用インテリジェンスを実現します。この機能は現在、Splunk、Loggly、Sumologic、Elastic Stack(以前のELKスタック)で動作します。

Splunk HTTPイベントコレクター(HEC)

この記事では、HTTPイベントコレクター(HEC)を使用してAnsibleTowerログを既存のSplunkデプロイメントに転送するプロセスについて説明します。 HECを使用すると、アプリケーションとサービスは、フォワーダーを必要とせずに、HTTPおよびHTTPSプロトコルを使用してデータとイベントをSplunkファシリティに送信できます。認証の手段としてHECトークンを利用します。

次の一連の手順は、HECを使用してAnsibleTower3.7.1からSplunkEnterprise8.1.0へのログ集約を構成する方法を示しています(プロセスは下位バージョンでも同様である必要があります)。これらの手順は、ニュージーランドのRedHatTAMのお客様の1人のために私のローカルRHEL8.2マシンでテストされました。

パート1-初めて使用するためのHECの有効化

SplunkデプロイメントでHECを初めて使用する場合は、HTTP経由でTowerイベントを受信する前にHECを有効にする必要があります。

1.[設定]→[データ入力]→[HTTPイベントコレクター]をクリックします。

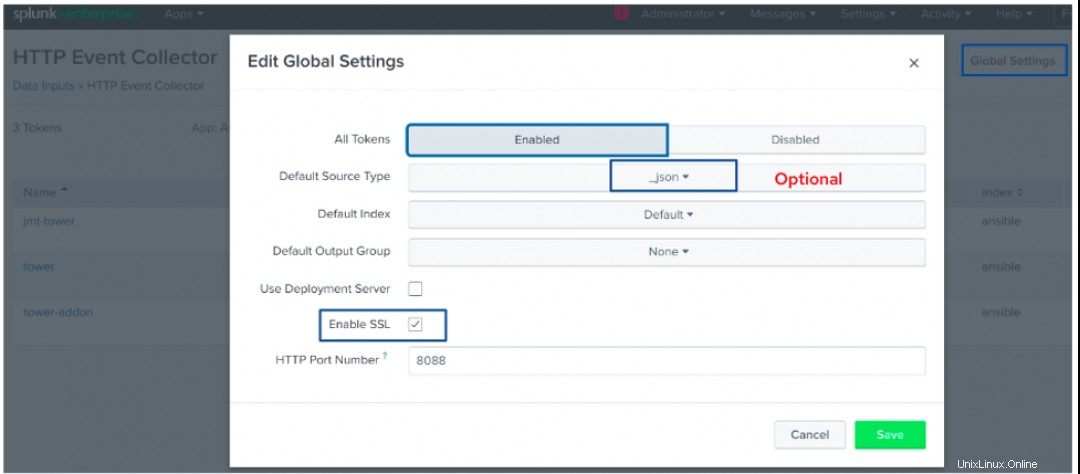

2。 グローバル設定をクリックします 右上隅にあります。

3.有効を選択します すべてのトークン オプションを切り替えます。

4。オプションで、デフォルトのソースタイプを選択します すべてのHECトークンについて、デフォルトのインデックス 、およびデフォルトの出力グループ 。

5。 DeploymentServerを使用するを選択できます クラスター化された展開とクラスター化されていない展開の両方のインデクサー間でトークンを配布します。

6。 SSLを有効にするにチェックマークを付けます HECでHTTPSoverHTTPを使用する場合。

7。 HTTPポート番号を確認してください 指定したものは現在使用されておらず、ファイアウォールによってブロックされていません。これはデフォルトでポート8088になります。

8。 保存をクリックします 。

[次のこともお勧めします:Linuxでのlogrotateの設定]

パート2-HECトークンの生成

HECを有効にすると、AnsibleTower認証に使用するHECトークンを生成できます。特定の構成でトークンを作成して、ソースタイプを選択したり、特定のインデックスを作成または使用したり、特定の出力グループに転送したりすることもできます。これはすべて、収集されたイベントとデータを使用するためのアプローチによって異なります。

1.設定→データの追加をクリックします

2。 監視を選択します ページ下部にあります。

3。 HTTPイベントコレクターをクリックします。

4。 名前に希望のトークン名を入力します フィールド。

5。 ソース名のオーバーライドを選択できます および説明 トークン用。

6。必要に応じて、出力グループを指定します ここで説明されているように使用している場合。

7。 次へをクリックします

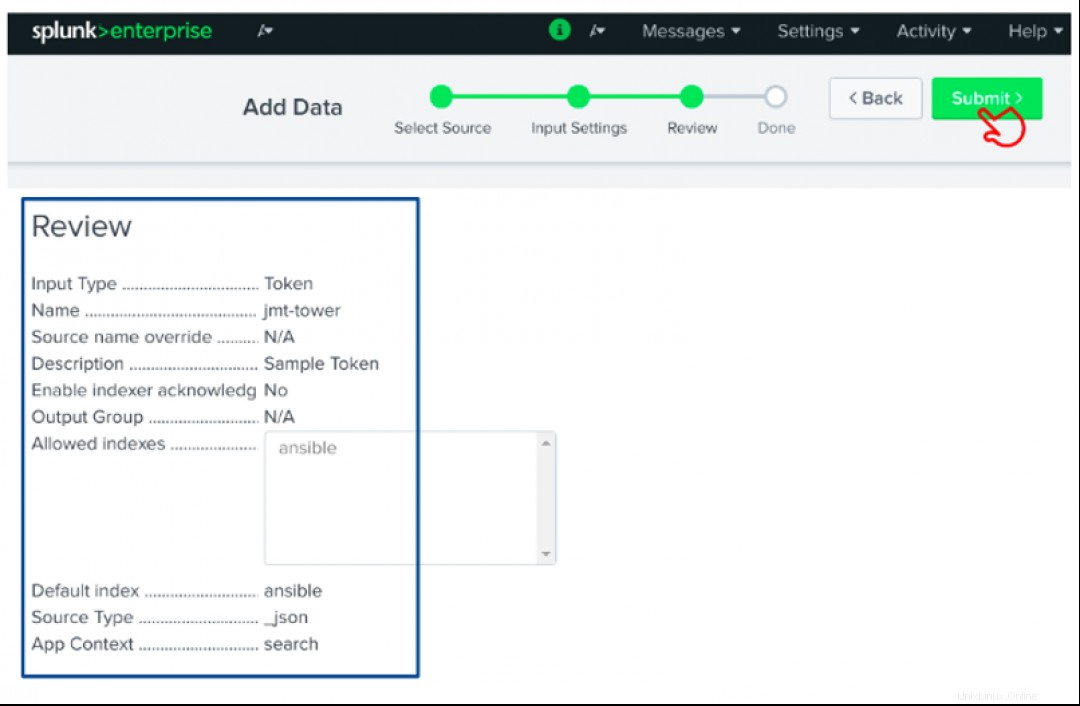

8。 Ansible Towerトークンの場合は、[選択]をクリックします _jsonと入力します ソースタイプの選択 フィールド。

9。 アプリコンテキストのデフォルト値を維持します :検索とレポート。

10。 インデックスの場合 、新しいものを作成して選択すると、すばやく検索できます。 ansibleを作成しました 例としてインデックスを作成します(Splunkのインデックス作成について詳しくはこちらをご覧ください)。

11.すべての詳細を確認し、[送信]をクリックします または戻る 編集する。

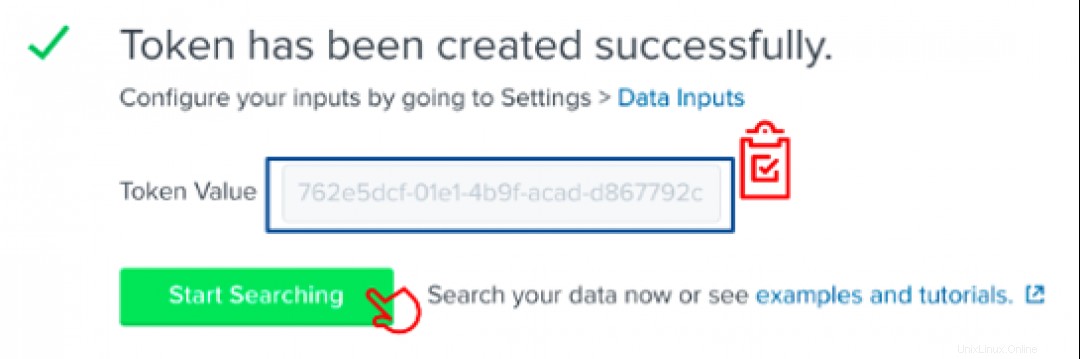

12。結果のトークンをコピーして、AnsibleTower認証の構成に使用します。

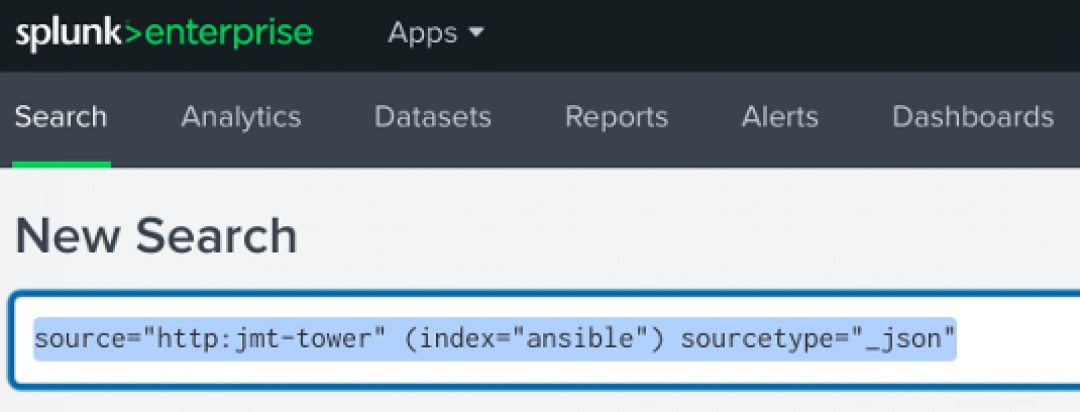

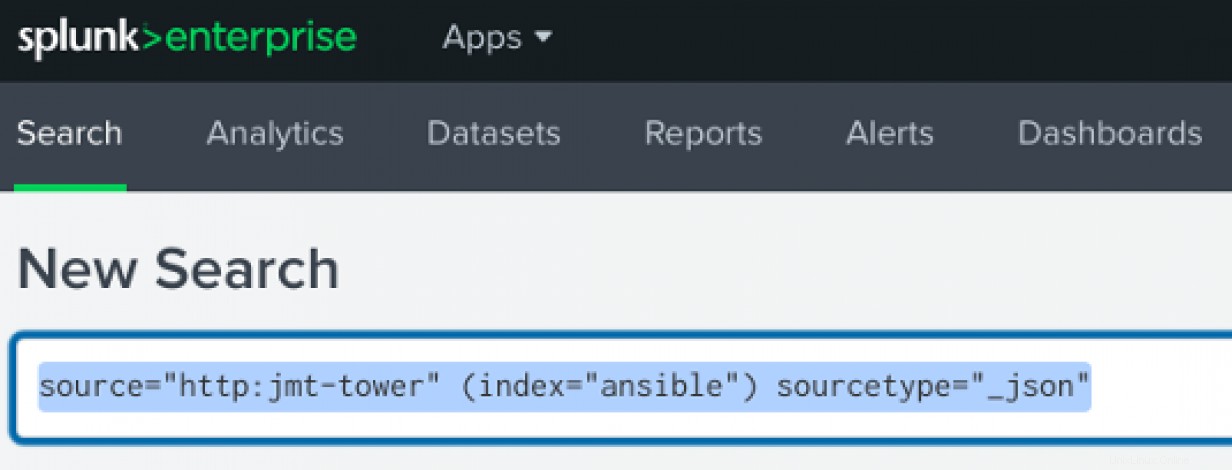

13.検索の開始をクリックします 検索ボタンにすばやくリダイレクトし、作成したトークンの検索文字列を準備します。

パート3-Splunkログ転送用のAnsibleTowerの構成

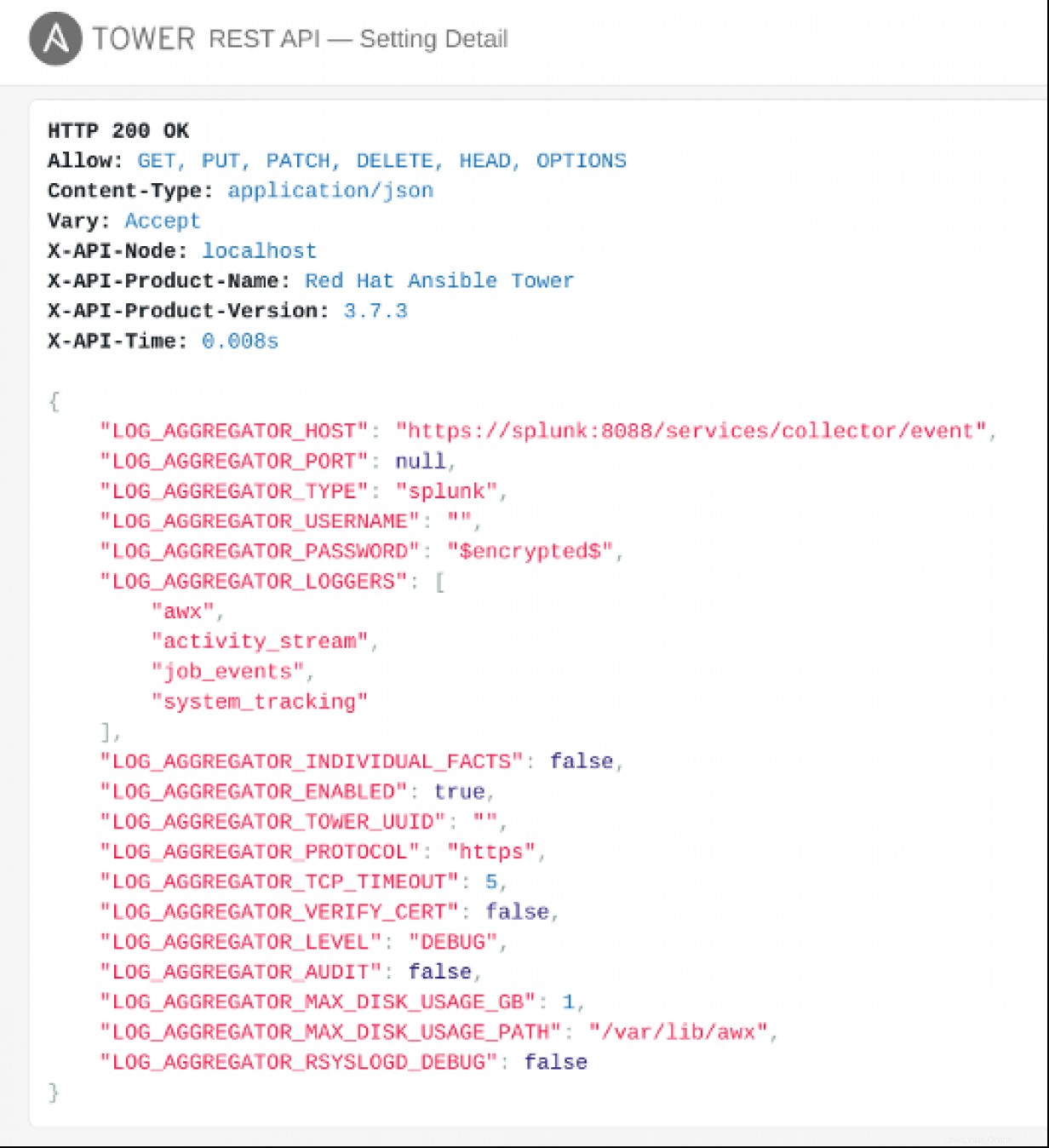

SplunkのHECを構成し、トークンを作成したので、Splunkはイベントとデータを受け入れる準備ができています。 AnsibleTower側の構成に移りましょう。

1.管理者ユーザーとしてTowerコンソールにログインします。

2。ホーム画面の左下に移動し、設定を選択します。

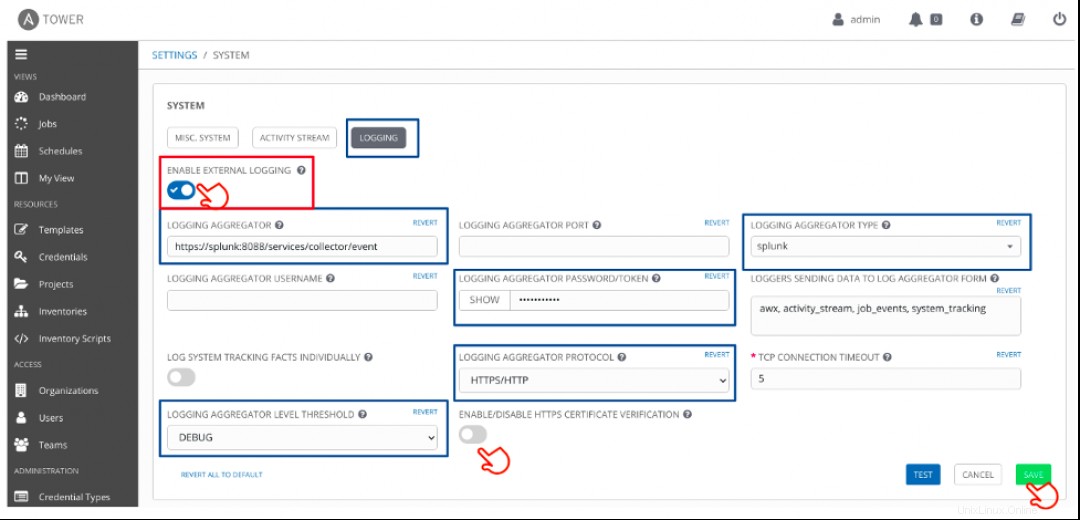

3。 システム→ログをクリックします。

4。 外部ログを有効にするにチェックマークを付けます。

5。パート1-2の手順に基づいたSplunkからの次の入力情報の例に注意してください。

LOGGING AGGREGATOR:https://

→8088を使用しなかった場合は、ポート番号を指定します

LOGGING AGGREGATOR TYPE:splunk

LOGGING AGGREGATOR TOKEN:パート2.12のトークン値

LOGGING AGGREGATOR PROTOCOL:HTTPS / HTTP

6.上のスクリーンショットから他のオプションと設定を自由に調整してください。たとえば、HTTPS証明書検証を有効にすることを選択した場合、接続を確立する前に、外部ログアグリゲーターによって送信された証明書が検証されます。この例では無効のままにします。

7。 保存をクリックします およびテスト サンプルイベントをSplunkに送信します。

パート4-Splunkに送信されたイベントの検証

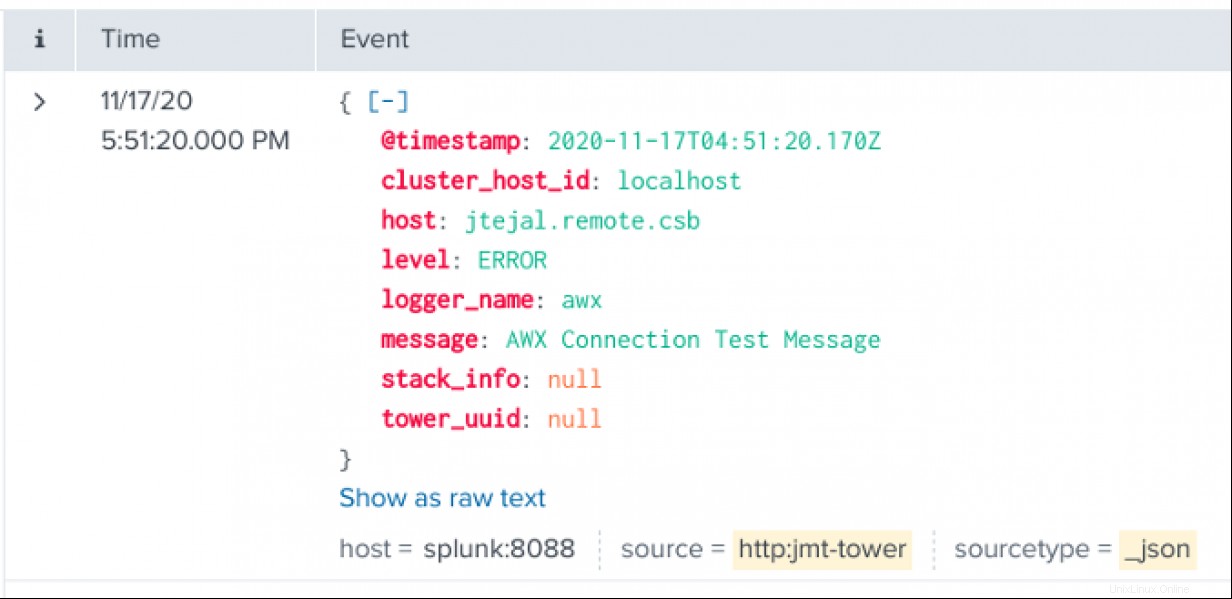

テストをクリックした場合 Ansible Towerの設定を保存した後、数分待ってから、Splunkの[検索とレポート]フィールドにサンプル検索を入力します。 SplunkにAWX接続テストメッセージが表示されます。

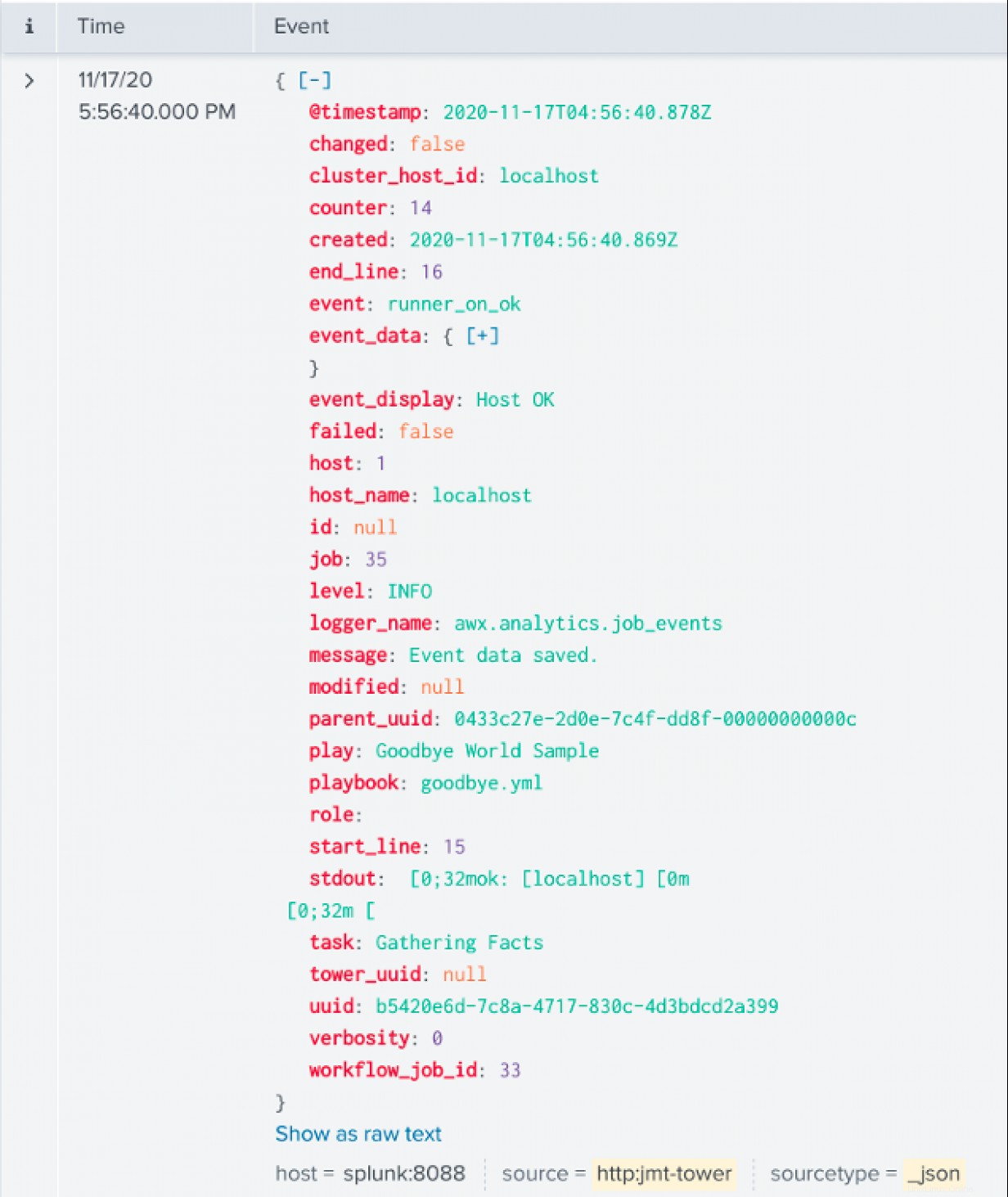

ここから、監視するイベントとデータに基づいてレポートとダッシュボードの作成を開始できます。以下は、Towerワークフロージョブからのサンプルイベントログです。 ソースに注目してください およびsourcetype HECトークンで定義したものとして。 Splunkの管理者と開発者は、Splunkが受け取ったフィールドの分析を開始し、操作のためにこの情報を解釈する際にインテリジェンスを投入できるようになりました。

Ansibleの監視と診断のためのSplunkアプリ

Ansibleモニタリング用の既存のSplunkアプリがあります。このアプリは、メインのAnsibleディストリビューションに含めるために提出されたDeloitteによって開発されたAnsibleSplunkCallbackと連携して動作するように設計されています。これらは両方ともオープンソースです。これらは、オープンソーステクノロジーとのコラボレーションを使用してイノベーションを繁栄させるPowerofOpenのもう1つの例です。

[Ansibleについてもっと知りたいですか? RedHatから無料の技術概要コースを受講してください。 Ansible Essentials:自動化の技術概要のシンプルさ。 ]

まとめ

ログを一元化する機能は、IT組織にとって大きなメリットです。 Ansible Towerにログ転送を追加すると、さらに優れたエンタープライズソリューションになります。多くの組織にはすでにSplunkなどのソリューションがあり、ツールを統合する方法を理解できました。

参考資料 :

- タワーのロギングと集約

- SplunkWebでHTTPイベントコレクターを設定して使用する

- Ansibleの監視と診断