ランサムウェアは、脆弱なコンピュータに感染し、コンピュータのオペレーティングシステムに侵入してユーザーのファイルを暗号化する可能性のある、ますます一般的なタイプのマルウェアです。データへのアクセスを取り戻すための財政的要求が宣言されています。マルウェアの反復の一部は非常に悪意があり、ウイルス対策をバイパスし、ユーザーをコンピューターシステムから締め出す可能性があります。

ランサムウェアの影響は被害者によって異なります。悪意のある人物やハッカーは、企業、組織、地方自治体を標的にするためにマルウェアをますます使用しているようです。ただし、注目度の高いターゲットが増えているにもかかわらず、個々のユーザーがランサムウェアの被害者になる可能性があることを覚えておくことが重要です。このため、影響を受けた個人の数と身代金を支払った犠牲者の数を正確に報告することは非常に困難です。

間違いなく、ランサムウェアの認知度が過去5年間で劇的に高まったため、ランサムウェアは一般的な言葉になりました。ランサムウェア攻撃によって引き起こされたセキュリティインシデントが新聞やテレビで報道されることなく、1か月が経過することはめったにありません。ランサムウェアは、世界中に存在する確立された組織、政府、および機関に対する標的を絞った、しばしば調整された攻撃に役立つように研ぎ澄まされてきました。

攻撃の背後にある動機は、ほとんどの場合、金銭的なものです。敵対者は、侵害されたコンピューティングインフラストラクチャ上の重要なファイルまたは機密ファイルを暗号化した後、ターゲットから暗号通貨を強要することを目的としています。この暗号通貨をクリーンアップしてブロックチェーンネットワーク内で移動するのは比較的簡単なので、ハッキンググループはビットコインを好みます。

ビットコインの取引を追跡することは不可能ではありませんが、ビットコインを現金に移すことには依然として比較的匿名性があります。支払われた身代金を追跡することに成功したいくつかの出来事がありました。最近、「SamSam」という名前のランサムウェアが、イラン国内で活動している2人の男性に追跡されました。 FBIは、ブロックチェーン上でのビットコインの動きを追跡することにより、恐喝で使用されたビットコインウォレットに関連付けられたアドレスを追跡して特定しました。

ハッカーは、クラスター化されたビットコインウォレットアドレスを使用して通貨をマスクし、収集方法を適応させることでこれに対抗しました。ビットコインが好ましい支払い方法ですが、ランサムウェアに対して行われる支払いの種類について調査が行われています。現金、収益を生み出すプレミアム電話番号、Paysafecard、Ukash、MoneyPakなどのプリペイド支払いカードが人気のある選択肢の1つです。

ランサムウェアの簡単な歴史

ランサムウェアは新しい現象ではありません。実際、ここ数年で「ランサムウェア」という名前が付けられただけです。以前は、攻撃は単にウイルスまたはトロイの木馬と呼ばれていました。金銭的利益のために被害者を脅迫する目的でファイルを暗号化したランサムウェア攻撃の最初の文書化された証拠は、早くも1989年に報告されました。

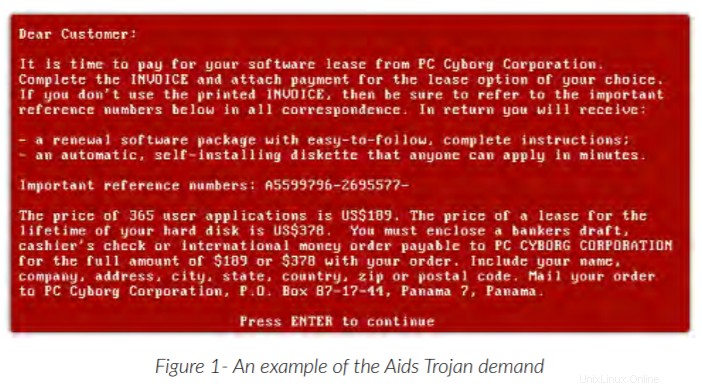

「エイズトロイの木馬」と呼ばれるこのランサムウェアは、今日私たちが知っているように、電子メールやインターネットよりも前のものです。 「PCサイボーグ株式会社」と呼ばれる偽の会社を装ったハッキンググループによってフロッピーディスクに配布されました。ユーザーが偽のアプリケーションをコンピューターにロードすると、マルウェアに書き込まれた特定のトリガーポイントでユーザーファイルが暗号化されました。

ユーザーがコンピューターを設定された回数再起動した後、被害者は、ロックアウトされたファイルと引き換えにライセンス料の支払いを要求するように促されました。ユーザーは、ロック解除キーと引き換えに、パナマの私書箱に送金するように命じられました。

「AIDSトロイの木馬」は非常に粗雑なマルウェアであり、対称暗号化を使用しており(公開鍵と秘密鍵の両方が感染したコンピューターに保存されていた)、修正ツールがすぐにリリースされて問題が修正されました。

2013年に早送りすると、悪名高いCryptoLockerマルウェアのリリースによってランサムウェア攻撃が急増しました。 CryptoLockeは、非対称暗号化を使用した非常に洗練された新しいマルウェアでした(攻撃者だけが秘密のロック解除キーを持っています)。 CryptoLockerの成功により、クローン化されたランサムウェアプログラムが大量に生成され、すべて非対称暗号化を使用して、ユーザーによるファイルへのアクセスが拒否されました。

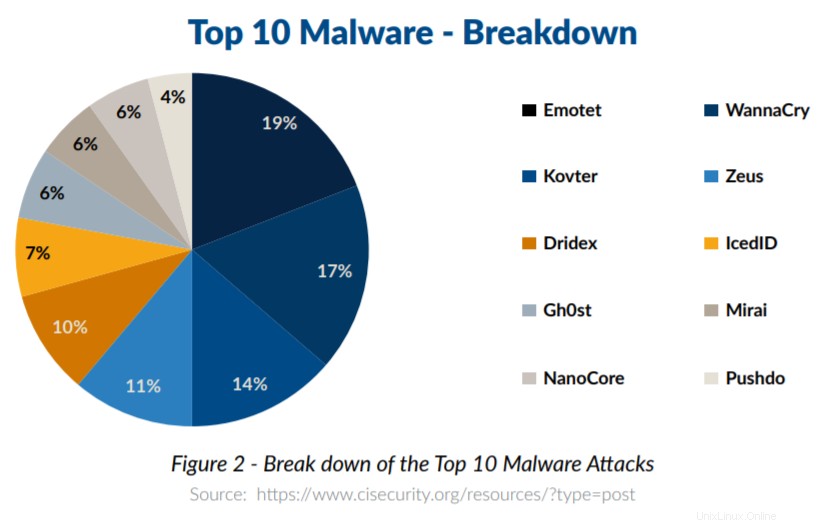

ランサムウェアでの非対称暗号化の使用は2013年から現在まで続いており、WannaCry、Emotet、Zeus、Petya、Kovterなどの最も広く知られているランサムウェア攻撃の一部が含まれています。初期のマルウェアリリースの多くは、オペレーティングシステムの脆弱性を持つ個人のコンピュータを標的にしていましたが、今日、多くの証拠は、報酬が潜在的により有利であるため、攻撃者が米国の州および地方政府機関をますます標的にしていることを示唆しています。

ランサムウェアのライフサイクル

International Journal of Computer Science and Network Securityが実施した詳細な調査で、研究者はランサムウェアのライフサイクルが7つの固有の段階で構成されていることを発見しました。ランサムウェアが作成および配布されると、作成者と拮抗者の間で緊密なコラボレーションが行われます。作成者はマルウェアの作成者であり、キャンペーン担当者の仕事はランサムウェアを配布することです。

この調査では、ランサムウェアのライフサイクルの次の7つの段階が発見されました。

- 作成 –作成チームはマルウェアを作成し、被害者がファイルのリリースにお金を払うように、可能な限り高度な機能をプログラムに組み込みます。

- キャンペーン –作成者および/またはキャンペーン担当者は、ランサムウェアをターゲットにするユーザーを決定します。個人が標的にされた場合、ハッキンググループ(キャンペーン担当者)はできるだけ多くの被害者を標的にし、機関が標的にされた場合、攻撃する機関の種類と身代金を受け取る可能性について調査が行われる可能性があります

- 感染 –ランサムウェアマルウェアのペイロードがターゲットに感染しており、その被害者は通常、パッチが適用されていない、または最新のセキュリティアップデートで更新されていないコンピュータインフラストラクチャを使用しています。

- コマンドアンドコントロール –この段階で、ランサムウェアはインターネットを介してアクティブ化されます。一部のランサムウェアは、IPアドレス、ドメイン名、オペレーティングシステム、インストールされているブラウザ、マルウェア対策製品など、コンピュータのコンテンツをカタログ化します。

- 検索 –マルウェアはホストコンピューターをスキャンして、ドキュメント、スプレッドシート、プレゼンテーション、画像、ネットワークドライブ、データベースなどの貴重なファイルを探します

- 暗号化 –検索結果は、暗号化するファイルのリストを生成します。その後、暗号化ソフトウェアが起動します

- 恐喝 –この段階で、ファイルは暗号化され、身代金が被害者のコンピューターに表示されます。ユーザーのファイルが暗号化されたことを示すメッセージと身代金の支払い方法の説明が含まれます

出典:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

攻撃を受けている業界

ヘルスケア業界は、HIPAA法の下でのヘルスケアデータの保護にもかかわらず、ランサムウェア作成者にとって世界的に魅力的なターゲットです。ヘルスケアインフラストラクチャのマルウェア違反が成功した場合の見返りは、ハッカーにとって有益である可能性があります。医療記録、病院のコンピュータシステム、または医療データベースを危険にさらすと、医療機関で混乱が生じる可能性があります。

PheonixNAPは、「2018年に報告されたランサムウェアインシデントのほぼ半分が医療会社に関係している」ことを示唆しており、医療機関でのランサムウェア感染率は2017年から2018年の間に90%増加しました。医療専門家が重要なITシステムから締め出された場合の身代金。

金融機関は、ランサムウェアのもう1つの主要なターゲットです。これらの企業は、銀行口座情報から社会保障番号に至るまで、非常に価値のあるデータを保存しています。このデータが危険にさらされた場合、金融サービス会社が機能する可能性は低くなり、当然、これらの会社が身代金を支払う可能性が高くなります。

州および地方政府の目標

研究者たちは、ランサムウェアの恐喝の標的となる人物を正確に特定することに多大な労力を費やしてきました。 Recorded Futureは、米国の州および地方政府機関を特に標的としたランサムウェア攻撃の最近の傾向を調査しました。研究者の目的は、2013年以降、ランサムウェア攻撃がどのように変化したか、およびインシデントの数が近年増加したかどうかを調査することでした。

当然のことながら、2016年から2019年にかけて着実に増加し、「州および地方政府に対するランサムウェア攻撃が増加している」ことがわかりました。興味深いことに、調査によると、州および地方政府の機関は必ずしも意図的に標的にされたわけではなく、「これらの攻撃は、より多くの機会の標的になる傾向があります。」

この調査では、ランサムウェアの台頭に関するいくつかの重要な傾向が見つかりました。

- 2017年には、38の州および地方政府の攻撃が報告されました

- 2018年には、53の州および地方政府の攻撃が報告され、前年より39.47%増加しました

- 2019年のこれまでのところ、4月までに21の州および地方政府の攻撃が報告され、年間で63を超えると予測されています。

調査から得られたもう1つの非常に重要な発見は、州および地方政府が「他の部門よりも身代金を支払う可能性が低い」ということでした。ただし、この傾向は2019年の残りの期間を通じて変化すると思われます。この理論は、身代金の45%が2019年のこれまでの攻撃に対して支払われたことを示唆するレポートによって裏付けられています。

2013年以降、170を超える郡、市、または州の政府システムが攻撃されたと推定されており、この数字は今後数年間で増加し続けると考えられます。 2019年のこれまでの攻撃は、ランサムウェア攻撃の標的が公共施設にシフトしていることを示しています。

2019年5月と6月、ボルチモア市は、市のサービスの大部分に影響を与えた高度なランサムウェア攻撃の標的になりました。身代金は13ビットコインに設定されました(当時は約76,000ドル)。複数の部門が、請求書の作成と資産売却の処理に使用されていた電子メール、電話システム、および支払いシステムを失いました。

この攻撃は、市の日常業務に大きな影響を及ぼしました。手動プロセスが再導入され、何千人もの地元住民が影響を受けました。この事件は、特に市が「身代金を支払うことは決してないだろう」と発表したときに世界的なニュースとなりました。当時のボルチモアの従業員と住民に重大な外傷を負わせたことは言うまでもなく、都市のITシステムの差し押さえの修理には最大1800万ドルの費用がかかると推定されています。

最新のランサムウェアインシデントの1つは、2019年8月20日から始まり、テキサス州の22の自治体に影響を及ぼし、地方自治体の組織が日常の取引を処理できなくなった。加害者は報奨金を250万ドルに設定しました。要求はテキサス州によって即座に拒否されました。

出生証明書と死亡証明書、および一部の公共料金の支払いを管理するシステムは、違反によってオフラインにされました。これらのシステムは、ITシステムを管理するソフトウェアプロバイダーにアウトソーシングされました。攻撃はITプロバイダーのデータセンターで発生し、複数の地域機関に影響を及ぼしました。これらの機関はすべて、同じプロバイダーにアウトソーシングしています。これは、サイバーセキュリティとシステム管理に豊富な経験を持つアウトソーシングパートナーを選択することの重要性を浮き彫りにします。

ランサムウェア権限なし

ランサムウェア攻撃の規模を理解する上での最大の課題の1つは、インシデントの数がどれほど正確に報告されているかを正確に確認できないことです。ランサムウェアの発生の通知を強制する一元化された報告機関がないため、統計の正確性に疑問を呈する可能性があります。

現在、企業、政府、地方自治体には、ランサムウェアが影響を及ぼしていることを報告する法的義務はありません。データ侵害の報告に関する明確なガイドラインとルールがあるHIPAA法とは異なり、この種のコンプライアンスはランサムウェアには適用されません。被害者がクリーンになり、インシデントを正確に報告することに依存しています。

これは、報告されたインシデントの数が実際の発生数よりも少ないことを意味している可能性があります。影響を受ける機関による報告の失敗は、評判の保護、信頼の維持、または顧客の忠誠心の維持につながる可能性があります。

理由が何であれ、ランサムウェアインシデントの報告の透明性が低い理由を尋ねる必要があります。ランサムウェアの被害者を発見するために、地元のニュース調査や内部告発者に頼らざるを得ないことがよくあります。海外の偽のソフトウェア再販業者に詐欺されたジョンまたはジェーンドゥなど、個々のユーザーを考慮すると、正確なランサムウェアの報告はさらに困難です。

ランサムウェアが与える可能性のある害にもかかわらず、一般の人々におけるそのような攻撃の蔓延と特徴については比較的ほとんど知られていません。ユーザーの何パーセントが支払いますか?ユーザーはリスクをどのように認識していますか?個々のユーザーはランサムウェア攻撃にどのように対応しますか?これらはすべて詳細な調査と調査が必要な質問ですが、ランサムウェアの世界規模の理解に影響を与えるため、現在の洞察の欠如は検討する価値があります。

支払うか支払わないか;それが質問です

身代金を支払うかどうかの決定は、暗号化されたデータの種類やランサムウェアの影響を受けた人など、多くの状況によって異なります。州および地方政府が他の被害者ほど頻繁に身代金を支払わないことを選択したことを示唆する証拠があります。これは、ランサムウェア事件に関するニュース報道の際にメディアで頻繁に報道される事実です。

テキサスやボルチモアのような攻撃を考えると、支払いをしないことを選択すると、地元の住民は彼らが支払うサービスを利用できず、サービスを通じて混乱を一掃するための莫大な請求の直接の影響を受けるため、非常に怒ったままになる可能性があります将来の削減とコスト削減。

ただし、政府機関に対するランサムウェア攻撃の5分の1が支払われ、国内のケースの約4%が解決されたと推定されています。ここで説明するランサムウェアインシデントの多くでは、身代金を支払わない方がはるかに高額であることが判明しました。多くの組織は、高額なサードパーティのセキュリティコンサルタント、ITサーバーの強化、および追加の保険料を支払う必要があります。

身代金を支払うことを選択した機関にとって、費用も非常に高くなります。フロリダのレイクシティは最近身代金として50万ドルを支払い、同じくフロリダのリビエラシティは60万ドルを支払いました。ただし、ハッカーに支払うことで、数日、数週間、数か月の重大なシステム停止が防止されたと主張することができます。これらの数値は、影響を受けるインフラストラクチャを再構築するための潜在的なコストと比較しても見劣りします。

レイクシティ事件をより詳細に調べると、保険引受人から身代金を支払うようにアドバイスされたことが示唆されます。 Lake Cityは、サイバー保険ポリシーの下でランサムウェアの対象となっており、控除可能な支払いはわずか10,000ドルでした。シニアリーダーシップチームは、ランサムウェアを支払うことで、長期的には時間とお金を節約できると信じていました。

身代金を支払うべきかどうかを決めるのは、信じられないほど難しい選択であることは間違いありません。従来の知識は、身代金を決して支払わないことを示唆しているかもしれません。しかし、最近のフロリダの例を考えると、身代金を支払うことで、レイクシティとリビエラシティの両方が、問題を解決するために高価なセキュリティコンサルタントに支払うことになる小さな財産を節約したと主張することができます。

ただし、支払いはハッカーの手に渡り、ハッカーが被害者に支払うと確信している場合、支払いの要求が急増する可能性があります。支払いは、問題の半分を修正するだけでもあります。はい、システムを元に戻すことはできますが、インフラストラクチャは、再発を防ぐために、費用のかかる概要、修正、および再展開が必要になります。

ランサムウェアが全米で急増しているのはなぜですか?

企業、学校、警察、市政府がランサムウェアの標的になり、システムが大幅に停止した場合に使用されるコンピュータシステムの例は数多くあります。

身代金を支払うことがこの成長を支えていることを示唆している可能性があります。サイバー保険の対象となる機関の数は増えており、米国だけで年間70億ドルから80億ドルのサイバー保険市場を構築しています。

ProPublicaは、保険会社がハッカーにお金を払ってランサムウェア攻撃の台頭を助長していることを示唆する広範な調査を実施しました。彼らはまた、ハッキンググループがサイバー保険に加入していることを知っているアメリカの企業を意図的に標的にしていることを示唆しています。

2019年全米市長会議でのボルチモア、アトランタ、レイクシティへの攻撃に応えて、「ランサムウェア攻撃の加害者への支払いに反対する」という公式声明が発表されました。

この決議は、ランサムウェアが米国で急増していること、およびランサムウェアが特に米国の地方政府機関を対象としていることを特定する最初の公式声明の1つであるため、重要です。決議は、ランサムウェアの攻撃者に支払うことに対して警告しました。これは、この慣行が他の政府システムへの継続的な攻撃を助長するためです。また、「ITセキュリティ違反が発生した場合に身代金を支払うことに対して団結して立つ」ことを強く推奨しました。

ランサムウェアについて心配する必要がありますか?

組織がランサムウェアを防止するためにどのような保護を採用していても、リスクにさらされる可能性について懸念する必要があります。ハッキングコミュニティは、ダークウェブでのソースコードの共有と取引は言うまでもなく、マルウェアの新種を積極的に開発しています。間違いなく、ランサムウェア攻撃の高度化が進んでいます。

ハッカーは、オペレーティングシステムや人気のあるアプリケーションの脆弱性を絶えず探しており、巧妙に設計されたソフトウェアで悪用できるバックドアやセキュリティ上の欠陥を発見しています。システム管理者とセキュリティチームは、検出された脅威と消防活動を行っており、コンピュータインフラストラクチャを保護するプロセスには時間がかかり、骨の折れる作業が困難になる可能性があります。

組織は、業界標準の最高のセキュリティプラクティス、脅威検出システム、およびハードウェアレイヤー保護を実装できますが、企業のITセキュリティは、最も弱いリンクと同じくらい強力です。残念ながら、ランサムウェアの大部分は依然としてユーザーが開始したアクションによって伝播されます。従業員による不注意、偶発的、または無謀な行動は、ランサムウェア攻撃に対してドアを大きく開いたままにする可能性があります。

これは、マネージドセキュリティサービスプロバイダーの専門知識と専門性がビジネスのセキュリティを強化できる場所です。セキュリティの推奨事項を実装する場合でも、IT部門全体をアウトソーシングする場合でも、Atlantic.Netの専門家はビジネスを最優先し、最新および将来の脅威からITプラットフォームを保護します。

ランサムウェアの防止

ランサムウェアの感染から身を守るには、いくつかのセキュリティのベストプラクティスに従って、確実に保護することが重要です。 ransomware.essから可能な限り最高の保護を提供するには、インフラストラクチャとネットワークが正常な状態にあることを確認することが不可欠です。

- システムインベントリ –特にビジネスの場合、従うべき最初のステップの1つは、すべてのビジネス資産のインベントリを完成させることです。これには、サーバー、デスクトップ、ラップトップ、ネットワーク機器、デジタルインフラストラクチャなどのすべてのデジタル資産が含まれます。所有しているアセットをカタログ化すると、作業のベースラインを作成できます

- リスク分析 –システムインベントリで作成されたベースラインを使用して、サイバーセキュリティリスク分析を実施します。このプロセスにより、セキュリティの弱点を特定し、最初に修正するものの優先リストを作成できます

- サポートされているオペレーティングシステムを実行する –最新のメーカーサポートのオペレーティングシステムを実行することが重要です。 OSライセンスは高額になる可能性がありますが、セキュリティ更新プログラムとパッチ適用の資格があるため、サポートされているオペレーティングシステムを用意することが重要です。 Windows7とWindowsServer2008は、2020年1月に段階的にサポートが終了し、以前のすべてのイテレーションはすでにサポートされなくなりました

- パッチ適用 –間違いなく、マルウェアから保護するための最良の方法の1つは、インフラストラクチャに最新レベルのパッチを適用することです。これには、サーバーのパッチ適用、Windows Update、ファームウェア、およびマイクロコードの更新が含まれます

- アプリケーションの更新 –ソフトウェアアプリケーションも更新する必要があります。これは、脆弱性を減らすのに役立ちます。最新の脅威防止データベースが呼び出されることを保証するために、ウイルス対策が毎日インストールおよび更新されていることを確認してください

- トレーニング –ランサムウェアに対するもう1つの重要な保護は、ランサムウェアのリスクについてすべての従業員をトレーニングすることです。これは、サイバーセキュリティとは何か、リスクを回避するために注意すべき点を理解するのに役立つはずです。フィッシング、詐欺、偽のWebサイトを探しているなどの一般的な例

- バックアップ –最悪の事態が発生し、ランサムウェアの影響を受けた場合、多くの場合、最も迅速な解決策はバックアップからの復元です。バックアップも感染する可能性を減らすために、定期的なオフサイトバックアップは、毎日、毎週、毎月のローテーションで完了する必要があります。

- 災害復旧 –ランサムウェアによって完全な停止が発生するシナリオを含む、ディザスタリカバリ計画を作成してテストします。これは、セカンダリサイトまたはクラウドプロバイダーでの高可用性DRセットアップである可能性があります

- 侵入テスト –これは、すべての既知の脆弱性に対して外部および内部のコンピューターインフラストラクチャをテストする手法です。侵入テストと脆弱性スキャンにより、インフラストラクチャを強化するために必要な推奨修正のリストが生成されます

結論

私たちが行った調査は、ランサムウェアがますます脅威になっているという意見で一致しています。過去数年連続でランサムウェア攻撃の数が増加しています。成功する可能性が最も高い攻撃方法であるため、ハッカーは(他の種類のマルウェアではなく)ランサムウェアに焦点を当てるように方法を変更しているように見えます。

包括的なランサムウェア攻撃で個々のユーザーを標的にすることから、裕福な企業、医療、教育、地方および地方政府機関を標的にすることを選択することへのシフトがあることを示唆する証拠を発見しました。侵害が成功した場合に最大の影響を与える可能性が高いため、ハッカーはこれらの機関を標的にすることを選択します。

報告機関がないため、実際の数のランサムウェア被害者の報告を作成することは非常に困難であり、実際に報告されているのはインシデントのごく一部にすぎない可能性があります。また、ハッカーが、特に支払いの可能性が高い機関を対象としたランサムウェアの作成に焦点を移していることを示唆する証拠も見つかりました。ハッカーはサイバーセキュリティ保険の対象となる機関を「知っている」可能性があり、保険に加入している被害者は支払いを行う可能性が高くなります。

組織全体に実装する必要のある堅牢なサイバーセキュリティポリシーを作成するために、多くの技術、プロセス、およびトレーニングの保護手段を導入できます。これらの各セーフガードは毎年見直され、更新される必要がありますが、最悪の事態が発生した場合に備えて、実証済みのビジネス継続性と災害復旧プロセスを用意することも重要です。

ランサムウェアの脅威からビジネスを保護するための支援が必要ですか?

Atlantic.Netは、SOC2およびSOC3、HIPAA、HITECHなど、24時間365日のサポート、監視、および世界クラスのデータセンターインフラストラクチャを備えたさまざまな認定への迅速な準拠を支援する準備ができています。より迅速なアプリケーションの展開、無料のITアーキテクチャの設計、および評価については、今日オンラインでAtlantic.Netに連絡するか、888-618-DATA(3282)に電話するか、[email protected]に電子メールを送信してください。