多くの人は、ハードドライブを物理的に所有しているため、安全だと考えています。持っていないハードドライブ上のデータを読み取ることは困難であり、多くの人は、パスフレーズでコンピューターを保護すると、ドライブ上のデータが読み取れなくなると考えています。

パスフレーズがユーザーセッションのロックを解除するためだけに機能する場合もあるため、これが常に当てはまるとは限りません。つまり、コンピューターの電源を入れることはできますが、パスフレーズがないため、デスクトップにアクセスできず、ファイルを開いてそれらを確認する方法がありません。

その他のLinuxリソース

- Linuxコマンドのチートシート

- 高度なLinuxコマンドのチートシート

- 無料のオンラインコース:RHELの技術概要

- Linuxネットワーキングのチートシート

- SELinuxチートシート

- Linuxの一般的なコマンドのチートシート

- Linuxコンテナとは何ですか?

- 最新のLinux記事

多くのコンピューター技術者が理解しているように、問題は、ハードドライブがコンピューターから抽出でき、一部のドライブは設計上すでに外付けされているため(たとえば、USBサムドライブ)、任意のコンピューターに接続して、それらのデータ。このトリックを機能させるために、ドライブをコンピューターホストから物理的に分離する必要もありません。コンピュータはポータブルブートドライブから起動できます。ポータブルブートドライブは、ドライブをホストオペレーティングシステムから分離し、事実上、読み取りに使用できる外部ドライブに変換します。

答えは、ドライブ上のデータを、自分だけがアクセスできる情報なしでは開くことができないデジタルボールトに配置することです。

Linux Unified Key Setup(LUKS)は、ディスク暗号化システムです。ディスク上の専用領域に汎用キーストア(および関連するメタデータとリカバリエイド)を提供し、複数のパスフレーズ(またはキーファイル)を使用して保存されたキーのロックを解除する機能を備えています。柔軟に設計されており、メタデータを外部に保存して、他のツールと統合することもできます。その結果、フルドライブ暗号化が実現するため、ドライブが物理的またはソフトウェアによってコンピューターから分離されている場合でも、安全であると確信してすべてのデータを保存できます。

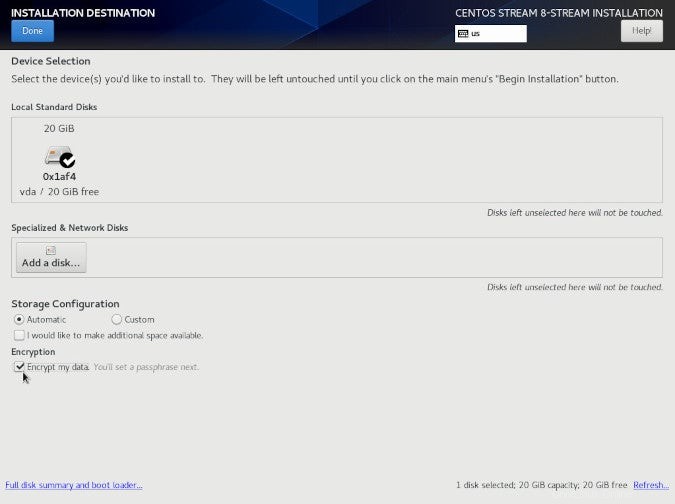

インストール中の暗号化

フルドライブ暗号化を実装する最も簡単な方法は、インストール中にオプションを選択することです。最近のほとんどのLinuxディストリビューションはこれをオプションとして提供しているため、通常は簡単なプロセスです。

これにより、必要なものがすべて確立されます。システムを起動する前にパスフレーズを必要とする暗号化されたドライブです。ドライブがコンピューターから抽出された場合、またはコンピューターで実行されている別のオペレーティングシステムからアクセスされた場合、ドライブをマウントする前にLUKSで復号化する必要があります。

内蔵ハードドライブをコンピュータから分離することは一般的ではありませんが、外付けドライブは移動するように設計されています。テクノロジーがどんどん小さくなっているので、ポータブルドライブをキーチェーンに取り付けて毎日持ち歩くのが簡単になります。ただし、明らかな危険性は、これらも置き忘れが非常に簡単なことです。ホテルのロビーのコンピューター、ビジネスセンターのプリンター、教室、さらにはコインランドリーのUSBポートに放棄されたドライブが見つかりました。これらのほとんどには個人情報が含まれていませんでしたが、間違いは簡単です。

外付けドライブを暗号化することで、重要なデータの置き忘れを軽減できます。

LUKSとそのフロントエンドcryptsetup Linuxでこれを行う方法を提供します。 Linuxがインストール中に行うように、ドライブ全体を暗号化して、マウントするためにパスフレーズが必要になるようにすることができます。

LUKSを使用して外付けドライブを暗号化する方法

まず、空の外付けドライブ(または消去しても構わないと思っている内容のドライブ)が必要です。このプロセスはドライブ上のすべてのデータを上書きするため、ドライブに保持したいデータがある場合は、最初にバックアップしてください。 。

1。ドライブを探す

小さなUSBサムドライブを使用しました。誤ってデータを消去しないように、この記事で参照されているドライブは架空の場所/dev/sdXにあります。 。ドライブを取り付けて、その場所を見つけます:

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

デモドライブが/dev/sdXにあることを知っています サイズ(1.8GB)を認識しており、最後に接続したドライブでもあるため(sdaを使用) 最初のsdb 2番目のsdc 3番目など)。 /dev/sdX1 指定子は、ドライブに1つのパーティションがあることを意味します。

よくわからない場合は、ドライブを取り外し、lsblkの出力を確認してください。 、次にドライブを接続してlsblkを確認します もう一度。

ドライブを暗号化するとすべてが上書きされるため、正しいドライブを特定してください。 。ドライブは空ではありませんが、他の場所にコピーしているドキュメントのコピーが含まれているため、このデータを失うことは私にとって重要ではありません。

2。ドライブをクリアする

続行するには、ドライブのヘッドをゼロで上書きして、ドライブのパーティションテーブルを破棄します。

$ sudo dd if=/dev/zero of=/dev/sdX count=4096この手順は厳密には必要ありませんが、私は白紙の状態から始めるのが好きです。

3。 LUKS用にドライブをフォーマットします

cryptsetup コマンドは、LUKSボリュームを管理するためのフロントエンドです。 luksFormat サブコマンドは、パスワードで保護され、保護されたファイルシステムを格納できる一種のLUKSボールトを作成します。

LUKSパーティションを作成すると、データの上書きについて警告が表示され、ドライブのパスフレーズを作成するように求められます。

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4。 LUKSボリュームを開きます

これで、ドライブに完全に暗号化されたボールトができました。現在の自分自身を含め、詮索好きな目はこのLUKSパーティションから遠ざけられます。したがって、それを使用するには、パスフレーズで開く必要があります。 cryptsetup openでLUKSボールトを開きます デバイスの場所(/dev/sdX 、私の例では)、開いたボールトの任意の名前:

$ cryptsetup open /dev/sdX vaultdrive

vaultdriveを使用しています この例では、ボールトに任意の名前を付けることができ、開くたびに異なる名前を付けることができます。

LUKSボリュームは、/dev/mapperと呼ばれる特別なデバイスの場所で開かれます 。そこにファイルをリストして、ボールトが追加されたことを確認できます:

$ ls /dev/mapper

control vaultdrive

closeを使用すると、いつでもLUKSボリュームを閉じることができます。 サブコマンド:

$ cryptsetup close vaultdrive

これにより、ボリュームが/dev/mapperから削除されます。 。

5。ファイルシステムを作成する

LUKSボリュームを復号化して開いたので、そこにデータを格納するためのファイルシステムを作成する必要があります。私の例ではXFSを使用していますが、ext4、JFS、または任意のファイルシステムを使用できます。

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdriveLUKSボリュームをマウントおよびアンマウントします

mountを使用して、端末からLUKSボリュームをマウントできます。 指図。 /mnt/hdというディレクトリがあるとします。 LUKSボリュームをそこにマウントしたい:

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

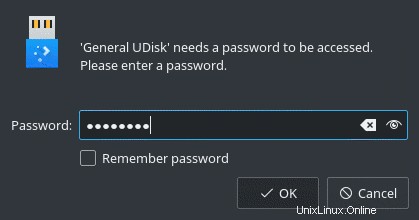

LUKSは、人気のあるLinuxデスクトップにも統合されています。たとえば、暗号化されたドライブをKDEを実行しているワークステーションまたはGNOMEを実行しているラップトップに接続すると、ファイルマネージャーはドライブをマウントする前にパスフレーズの入力を求めます。

Linuxは、暗号化をこれまでになく簡単にします。実際、それはとても簡単なので、ほとんど目立たないほどです。次回Linux用の外付けドライブをフォーマットするときは、最初にLUKSの使用を検討してください。 Linuxデスクトップとシームレスに統合し、重要なデータを偶発的な露出から保護します。